作者:绿盟科技 工业物联网安全实验室 马良

概述

2020年2月18日美国国土安全部网络安全和基础设施安全署(CISA)发布公告,有一家未公开名字的天然气公司因感染勒索软件后被迫关闭设施两天。

攻击从钓鱼邮件内的恶意链接发起, 从其IT网络渗透到OT网络, 勒索软件对IT和OT资产都造成了影响。感染发生在该公司的天然气压缩设施,没有扩散到控制压缩设备的可编程逻辑控制器,因此该公司没有失去对执行部件的控制权。为了排查问题并恢复运营,工作人员关闭了压缩设施两天,但由于管道传输的依赖性,与其相关联的其他压缩设施也连带受到了影响。

一般情况下,IT和OT系统中间会部署强有力的隔离措施。此次OT被连带感染可能由于IT和OT系统以及数据共享设施之间隔离不足造成的。入侵只影响了管道运营商拥有的天然气压缩设施,受影响的ICS设备包括历史数据服务器、人机界面(HMI)设备和轮询服务器,但没有传播到一区或更低的设备,如可编程逻辑控制器(PLC)。

有国外安全公司根据攻击细节的研究指出: CISA报告中描述的勒索攻击事件很可能与美国海岸警卫队2019年12月报告的事件为同一勒索攻击事件。

攻击细节

根据CISA报告中提供的有限细节,攻击者最初使用包含恶意链接的鱼叉式网络钓鱼邮件攻击未公开名字的美国天然气管道运营商。安全意识不足的运维人员访问链接后使得身份不明的攻击者能够访问企业的IT网络,随后以IT网络为跳板攻击到OT网络的工控资产。网络钓鱼是网络攻击中最常见的初始获取内网访问权限的方法之一, 大部分勒索软件罪犯和以对手为目标的攻击都可以利用社会工程学成功地实施攻击。

在受害者网络中蔓延之后,攻击者会在环境中部署未知的勒索软件。一旦网络感染了勒索软件,工控上层软件就无法读取低层工控设备上报的实时操作数据,从而导致操作员站界面看不到实时数据,导致操作中断。受害者通过断开并禁用受影响的工控资产,以避免潜在的威胁造成的损失。从样本本身着手发现,感染不会影响网络上的任何可编程逻辑控制器(PLC),因为恶意软件被设计为仅感染Windows设备。因此,虽然CISA报告显示只有一个压缩设施被感染,但在从备份的操作数据和存储的配置文件进行系统恢复期间,对一个控制设备的操作影响很有限,相邻位置的压缩设施也不得不停止操作。由于管道传输依赖性,这个网络攻击导致整个管道资产的操作关闭约两天。

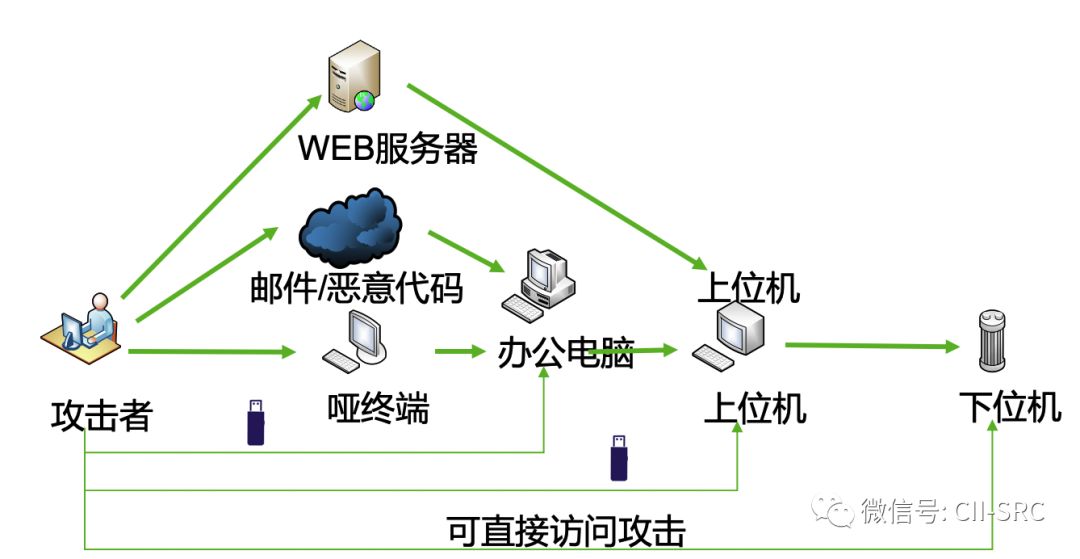

常用的针对工业控制系统的攻击路线如下:

而本次事件使用的方式为通过邮件进行攻击的线路,实现勒索软件攻击。

值得警惕的发展方向

该事件中受害组织内的IT与OT系统之间的隔离不够,对工业控制系统的影响仅限于Windows的设备,没有可靠证据表明攻击者试图更改、修改,或者降低工控系统的完整性。使用的“商业勒索软件”加密也仅限于Windows的系统。

目前的趋势是:大部分以勒索软件为媒介的攻击者在初始进入受害者环境后,通过盗窃管理凭据或在Active Directory(AD)中获得域管理员权限,从普通域用户转到域管理员,以获得对受害者整个网络的访问和控制。一旦实现,攻击者就可以利用恶意脚本和合法的远程执行工具(如PSExec)来大规模运行勒索软件,甚至通过AD组策略向目标对象推送恶意软件,结果使所有加入域的Windows计算机几乎同时受到感染,从而发生影响整个受害组织的加密勒索事件。此策略已用于部署各种勒索软件,例如勒索软件Ryuk、MegaCortex和Sobinokibi等。

安全建议

以下是可以实施的安全建议,以防止工业控制系统受到勒索软件攻击。

员工安全意识培训:确保员工受过识别和响应网络钓鱼活动的培训,在发现网络钓鱼活动时向安全人员报告。

钓鱼邮件检查:用技术手段感知邮件特征,实现邮件来源可靠性验证,减少内部电子邮件地址的欺骗。

网络分区:确保IT和OT网络之间有强大的网络隔离和防御能力,创建阻塞点以限制恶意软件的传播。

终端防护:尽可能使用认证过的终端防护软件,并更新病毒库到最新。确保组织内部主机补丁更新,阻止基于已知漏洞的恶意软件攻击,避免影响到工业生产网络,造成更大的损失。

访问控制:严格检查和限制连接,包括公司IT网络和OT网络之间的网络共享,仅限于所需传输方向的流量通过。

态势监控:积极监控工控网络和外部的通信,例如部署入侵检测系统或者安全审计系统,及时发现攻击行为。

灾难恢复:定期备份企业IT和OT网络系统相关数据,以便在发生灾难性故障时及时回复。

应急演练:在企业停工检修期间实施应急演练活动,提高防御网络攻击能力和执行效率。

联动防御:将旁路的威胁分析系统与网络防火墙进行联动,由威胁分析系统发现恶意邮件并下发策略到防火墙,防火墙根据策略负责恶意数据阻断,形成智能联防系统。

情报系统:通过情报系统及时发现邮件中是否包含恶意代码(IP信誉、URL信誉、二进制数据信誉),并进行告警。

参考资料

https://dragos.com/blog/industry-news/assessment-of-ransomware-event-at-u-s-pipeline-operator/

https://securityaffairs.co/wordpress/98094/hacking/ransomware-attacks-pipeline-operations.html

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。