前言

网络攻击链为了解网络攻击的生命周期提供了一个模型,帮助与关键基础架构相关的工作人员提升网络安全策略、技术、培训和工业控制系统(ICS)的安全设计。

关键基础设施的自动化可以提高效率,而网络安全措施则可以帮助保护这些资产。了解网络攻击的生命周期结构,可以帮助改善网络,尤其是工业控制系统(ICS)的安全性。

一般来说,关键基础设施的定义是 :“至关重要的系统、网络和资产,需要连续运行以确保特定国家的安全、经济以及公众的健康和安全。”这些系统包括电力网、石油和天然气管道、电信和宽带系统以及水和废水处理系统等。

关键基础设施涵盖了广泛的商品和服务,它可以使我们的生活更加健康、舒适和安全。而随时网络的发达,此类系统和服务正在成为那些试图破坏社会安全的黑客或组织的主要目标。因此关键系统必须受到保护,但有一个问题 :哪些系统必须受到保护,以及如何确定它们的优先级?

网络攻击链模型

美国著名的军工企业洛克希德马丁公司(Lockheed Martin)提出的“网络攻击链”( Cyber Kill Chain)模型,也译作“网络杀伤链”模型,描述了从初始阶段、侦察到最后阶段 - 数据泄露的整个网络攻击步骤。攻击链模型用不同的步骤来描述网络攻击生命周期的每个阶段。学习攻击链模型有助于我们了解网络攻击的实施方式,更高效的应对诸如勒索软件和安全漏洞之类的攻击。复杂的网络攻击的实施过程可以被描述为一个生命周期。一般来说,网络攻击链包括如下这些步骤:

1、侦察

此阶段涉及计划、观察和研究预期目标。可能利用的工具包括社交媒体,例如 Facebook 和 LinkedIn,用于收集个人信息或有关公司的详细信息。通过在线(或通过任何其它方式)观察目标,攻击者可以建立目标的配置文件,并可以设计出最有效的实施攻击的策略。最常见的是,针对侦听目标的钓鱼电子邮件,就是专门为侦查阶段收集有关目标的信息而设计的。其它攻击面则根据软件渗透方法设计,例如端口扫描或暴力密码攻击。最有效的攻击面是人为因素。

2、入侵

攻击者使用侦察阶段收集和分析的信息,破坏网络并安装恶意软件或反向Shell 程序,从而可以不受限制地访问目标网络。在攻击的这一阶段,目标是环顾网络寻找其它可资利用的漏洞。网络是从内部映射的,定位诸如凭证文件之类的资产并进行分类,以备将来攻击时使用。

3、漏洞利用

根据入侵阶段收集的信息,攻击者可以利用系统漏洞。在此阶段,可以将已经“武器化”的代码放置在服务器上,从而获取敏感数据,例如密码文件、证书甚至 RSA 令牌。一旦进入网络,攻击者就如入无人之境。如果攻击已进行到此阶段,则说明系统已受到威胁,数据处于危险之中。在对关键基础设施的攻击中,控制系统可能已受到攻击,恶意软件驻留在关键系统中。攻击者可以将数据或系统保存在目标系统上,以勒索或造成严重破坏。

4、特权升级

攻击者利用探索阶段从系统漏洞中收集的数据,使用被盗的凭据获得访问更高安全性系统或文件区域的权限。由于受感染系统上的权限升级,攻击者可以获得更安全和敏感的数据。攻击者还可以访问需要高级特权才能访问的受保护系统。

5、横向移动

利用更高级别的访问,攻击者可以在目标系统中移动,浏览互联的系统和文件位置,搜索可以利用的敏感数据缓存,以获得更高的权限,从而可以获得对关键系统访问的更大权限。

6、混淆

为进行成功的攻击,攻击者需要隐藏证据。可以更改数据以消除泄露的证据,植入虚假的数据线索,清除操作日志以破坏网络取证。此阶段的目标是掩盖或删除攻击的证据,并避免归因和对策。许多攻击可能在多年以后仍然未被发现,大多数则是偶然被发现的。

7、拒绝服务

另一种防止检测的方法是通过各种方式关闭系统,或大规模破坏数据。这对于掩盖攻击非常有效,但具有破坏性,会导致财产损失。在关键基础架构中,此阶段的攻击可能会造成极大破坏(例如 2015 年在乌克兰所发生的关闭关键服务器或电网攻击)。

8、数据 / 有效负载的泄露

如果目标是获取敏感数据,则此阶段是从系统中删除数据的阶段。如果攻击成功,则攻击者将获得目标数据并消失,留下信息技术(IT)人员来收拾残局并进行网络重建。

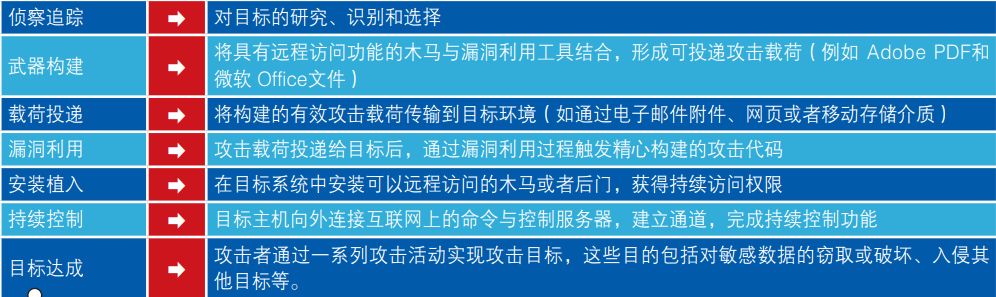

网络攻击链模型7个阶段

网络攻击链通常包括:侦查追踪、武器构建、载荷投递、漏洞利用、安装植入、持续控制和目标达成,共7个阶段。

“攻击者依赖于在初始阶段对预期目标准确的侦查以及系统最脆弱部分的标识,来设计最有效的攻击。”

其它攻击链模型

攻击链是一种攻击模型,可以用于分析可能的攻击面,并允许设计对策以减轻它们对组织造成的威胁。洛克希德模型基于军事攻击链模型(F2T2EA :查找、修复、跟踪、瞄准、部署、评估),但也有其它模型更侧重于特定的攻击环境,例如 ICS 内部。

通过了解攻击的实施方式,这些模型可作为开发网络防御的工具。Gartner 模型,MITREATT & CK 框架,SANSICS 网络攻击链和统一攻击链是已建立的攻击链模型的 4种变体,也可以用来理解和缓解对关键系统的攻击。

挖掘数据以实施攻击

攻击者依赖于在初始阶段对预期目标准确的侦查以及系统最脆弱部分的标识,来设计最有效的攻击。通常,最重要的是从人员和情报收集技术方面入手,例如通过开源情报(尤其是社交媒体)以及人工情报(间谍活动)获得的大量数据,这些情报是利用社会工程学开发人际关系获得的,这是攻击者在设计能够破坏系统的手段和方法时,最常使用的两种侦察方法。

关键概念 :

■ 网络攻击生命周期或网络攻击链有助于理解网络安全措施。

■ 有多种网络攻击链模型。

■ 数据挖掘有助于实现网络攻击。

本文来自于《控制工程中文版》(CONTROL ENGINEERING China )2020年01-02月刊《技术文章》栏目,原标题为:了解网络攻击的生命周期

声明:本文来自控制工程中文版,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。