摘要

Cybereason的研究人员Amit Serper正在调查一项攻击活动,攻击者利用知名木马njRat来木马化多种黑客工具,从而使攻击者可以完全获得目标计算机的访问权限,并用于进行DDoS攻击及窃取敏感数据等各种活动。在过去的几年中,此活动背后的威胁行动者在多个网站上发布该经过恶意篡改的黑客工具,以诱骗其他黑客下载。一旦下载并打开文件,攻击者就可以完全控制受害者的计算机。这种攻击活动无疑加大了跟踪溯源的难度,恶意代码分析者不仅要关注恶意软件的控制受害计算机的行为,还需要密切关注其本身被监控的行为。

Cybereason 的研究人员Amit Serper发现,在长达数年的攻击中,攻击者正在利用现有的黑客工具从数据库中窃取数据,其中某些工具旨在通过破解和产品密钥生成器来解锁数据库的完整版本,并注入强大的远程访问工具木马。打开工具后,黑客将获得对目标计算机的完全访问权限。攻击者通过在黑客论坛上发布重新包装的工具来“诱骗”其他黑客下载。

但这不只是黑客针对其他黑客的案例。这些经过恶意重新打包的工具不仅为黑客的系统打开了后门,而且还为黑客已经破坏的任何系统打开了后门。Serper表示:“如果黑客将您的企业设为攻击目标,并且使用了这些木马工具,则意味着无论是谁,这些黑客都将有权访问您的资产。”其中包括从事红队交战的进攻性安全研究人员。

Serper发现,这些迄今未知的攻击者正在使用功能强大的特洛伊木马njRat注入并重新包装黑客工具,攻击者可以完全访问目标的桌面,包括文件、密码、甚至可以访问其网络摄像头和麦克风。该木马至少可以追溯到2013年,当时它经常被用于对付中东目标。njRat通常通过网络钓鱼电子邮件和受感染的闪存驱动器传播,但最近,黑客已将恶意软件注入到休眠或不安全的网站中,以逃避检测。2017年,黑客使用相同策略在网站上为所谓的伊斯兰国宣传单位托管恶意软件。

Serper发现,在最近的这次攻击中,攻击者正在使用相同的网站黑客技术来托管njRat。攻击者破坏了多个所有者未知的网站,以托管数百个njRat恶意软件样本以及攻击者用来控制和控制恶意软件的基础结构。Serper表示,将njRat木马注入黑客工具的过程几乎每天都会发生,并且可能是自动化的,这表明这些攻击很大程度上是在没有直接人为干预的情况下进行的。目前尚不清楚谁是这一活动的的幕后推手,但与可能与越南有一定联系。

恶意软件分析

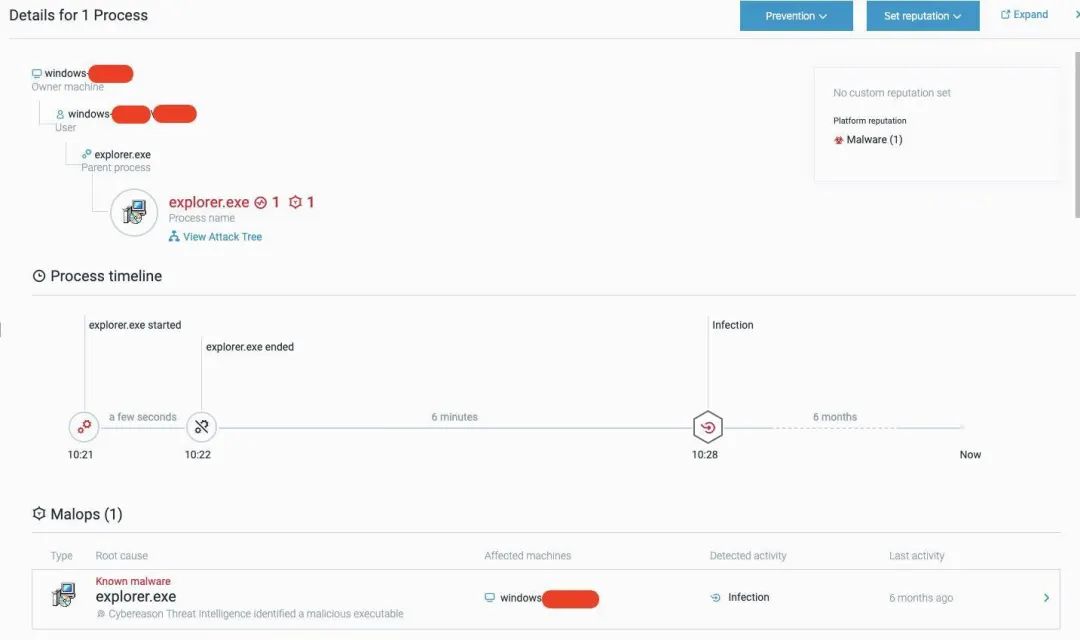

在查看一些检测数据时,Serper偶然发现了一种在正在监视的环境中对njRat进行的新检测。njRat在中东很受欢迎,它的操作员可以劫持受害者的机器进行键盘记录、截屏、文件操作和渗透、网络摄像头和麦克风录音。尽管njRat是相当普遍的威胁和流行的RAT,但这种特殊感染引起了研究人员的注意。

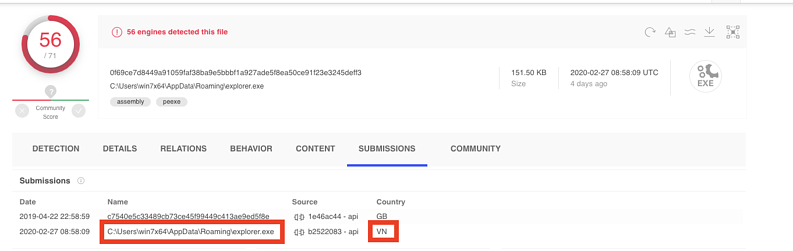

该进程似乎伪装成合法的Windows应用程序(explorer.exe)。但是,在VirusTotal上检查其哈希值时,该示例似乎是非常新的,当时只有几个小时。在受影响的环境中,njRat似乎正在联系两个IP地址:其中一个是未知的(capeturk.com),另一个(anandpen.com)是一个受感染的网站一家印度办公用品制造商。

anandpen.com是一个遭黑客入侵的WordPress网站,可从其内部WordPress目录之一提供恶意软件。这是利用易受攻击的WordPress安装程序的攻击者的常见做法。在这种情况下,有效载荷的一个通过送达/wp-includes/images/media/1/explorer.zip上的路径anandpen.com域。

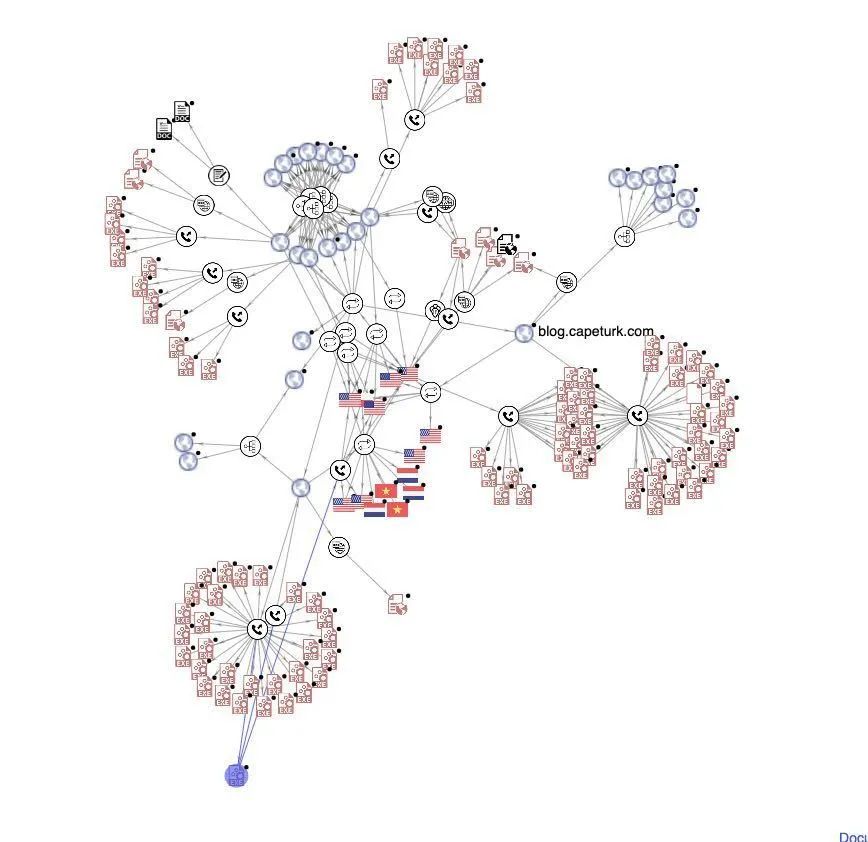

在运行了一些YARA查询并在与上述两个IP地址相关的VT上搜索了所有样本之后,研究人员发现了同一服务器上托管的同一njRat的数十种不同样本。每个样本的创建时间都不同,但是它们都托管在同一台服务器上,并主动针对受害者。

如前所述,所有观察到的样本(包括正在监视的环境中进行的检测)都具有合法的Windows进程的名称,例如svchost.exe或explorer.exe,但所有这些都是从%AppData%内的子目录执行的。显然,这是在作恶,但是执行这些操作的根本原因是未知的,因为在部署产品之前,文件已被丢弃到环境中。

如何感染

在检查了环境之后,很明显,在目标计算机上的各种路径中部署了许多黑客和渗透工具。通过检查网络上的哈希,可以看到所有黑客工具在它们旁边都部署了各种裂缝。工具和裂缝都感染了该njRat活动。通过使用VTGraph将标识的服务器与VT上找到的哈希相关联,可以看到有很多与此活动相关的样本:

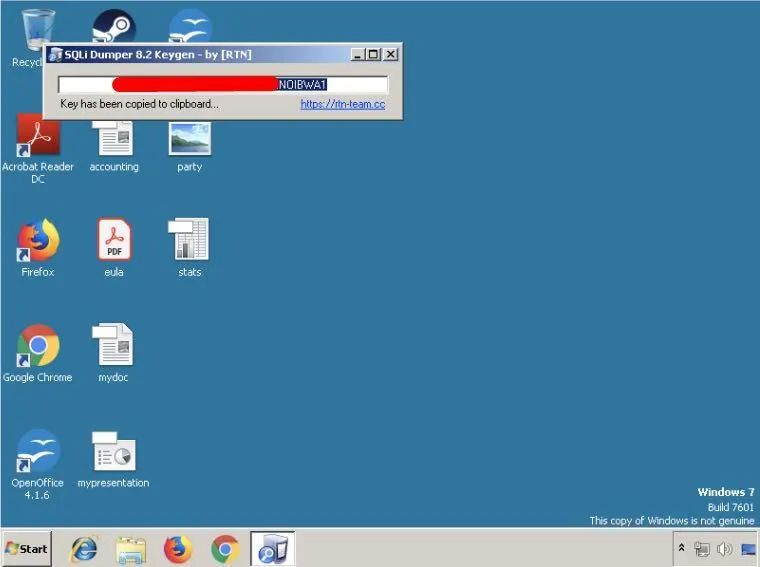

该活动中的njRAT感染途径是通过破解和木马黑客工具。Cybereason找到了SQLi Dumper的密钥源-一种用于执行SQL注入和数据转储的工具。密钥生成归功于RTN,该组织为各种程序编写了破解程序-尽管RTN参与竞选的程度是未知的。然后,可在各种论坛和网站上提供木马版本,以诱骗其他黑客。

Cybereason找到了MediaFire来源,其中包含许多破解版本的工具。研究人员从那里发现了一个“ sharetools99”博客站点,该站点提供了许多破解的木马工具,并链接到MediaFire文件共享。Serper 表示,“到目前为止,我们已经找到了伪装成各种黑客工具或伪装成Chrome Internet浏览器安装程序的示例。capeturk .com子域大约有700个示例,并且每天有更多样本添加到各种威胁情报资源中。”

但是,可能其他黑客并不是该活动的唯一目标。“与blog.capeturk .com相关的所有示例都针对各种渗透测试和黑客工具,而其他子域则针对Chrome安装程序,本机Windows应用程序和其他与黑客或渗透测试无关的随机程序。” 一个示例是伪装成Nvidia服务的njRAT有效载荷,然而,Cybereason尚无法确定其目标可能是谁。

初始加载程序是用Visual Basic编写的PE Net文件。它创建一个新目录%USER%\ AppData \ Roaming \ Intel Corporation \ Intel(R)Common User Interface \ 8.1.1.7800 \并将其用作暂存目录。它将文件拖放到该暂存目录中,直到最终删除具有随机名称的主要njRAT有效负载。

活动的范围,木马工具的数量以及创建新版本的njRAT的速度很快,Serper暗示攻击者已创建了恶意软件工厂。Serper表示:“看来,这一活动背后的威胁行动者每天都在构建其黑客工具的新版本。” 文件编译可能已经自动化。如果是这样的话,这可能表明我们可以在将来看到更多的东西,因为犯罪分子越来越多地使用与合法企业用来改善自己的服务相同的技术(在本例中为自动化)。

背后的攻击者

直至2018年6月,capeturk.com似乎是一个土耳其游戏网站,致力于著名的Minecraft游戏。capeturk.com域于2018年11月25日到期,并由越南人注册。在重新注册后,该域名开始与恶意软件相关联,但是,尚不清楚此越南人是否与恶意软件活动有任何联系。话虽如此,越南似乎有人在不断通过将样本提交给VirusTotal来测试样本。故研究人员怀疑此人与该越南域名所有者有关:

结论

这项调查显示,几乎每天都会收集和构建近1000个njRat样本。可以肯定的是,已经有许多人被该活动感染,但Cybereason研究人员尚无法确定该恶意软件活动针对的其他受害者。该活动最终使威胁参与者可以完全访问目标计算机,因此他们可以将其用于进行DDoS攻击到窃取敏感数据的任何操作。显然,此活动背后的威胁参与者正在使用多个服务器,其中一些服务器似乎是被黑客入侵的WordPress博客。从多个主机名及DNS数据等来判断,其他似乎是威胁组织拥有的基础设施。Cybereason将继续监视该活动的进一步发展。

天地和兴工控安全研究院编译

参考来源

【1】https://www.cybereason.com/blog/whos-hacking-the-hackers-no-honor-among-thieves

【2】https://techcrunch.com/2020/03/09/hacking-the-hackers/

【3】https://www.securityweek.com/hackers-hack-hacking-tools-hack-hackers

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。