内部威胁引起关注

近年来,内部威胁逐步成为新的研究热点,“斯诺登事件”更是将其推向了一个高潮。其实,早在1969年针对计算机用户权限滥用而提出的访问控制理论就是属于内部威胁防范的范畴。随后研究逐步系统化,尤其以美国特勤局与卡耐基梅隆大学联合建立的CERT(计算机安全应急响应组)内部威胁中心为代表,建立了著名的内部威胁案例库[1]。众所周知,内部威胁危害巨大,可以对个人造成伤害, 对组织造成经济损失、业务运行中断、声誉受损, 严重时甚至会危害国家安全。然而,鉴于其具有内外勾结、合伙人参与、企业兼并时多发、员工文化差异等复杂性,内部威胁的检测发现相比外部威胁更加不易。

知识窃取类内部威胁

CERT将内部威胁分为三类

- 信息系统破坏(IT sabotage): 内部人员使用信息技术对组织或个人进行特定的破坏;

- 知识窃取(Theft of intellectual property (IP)): 内部人员使用信息技术窃取组织的知识产权,包括商业间谍;

- 电子欺诈(Fraud):内部人员使用信息技术对组织数据进行非授权的修改、增加或删除,或者进行身份冒用。

知识窃取作为一种重要的内部威胁手段,危害程度不亚于其他两种。从CERT数据库显示的数据来看,包括U.S. Munitions List(美国军用品管制目录 )中的产品源代码被共享给国外军事组织,一个政府供应商偷取密码进行对敏感信息的非授权访问等案例,平均导致的实际经济损失为1千350万美元,而潜在经济损失高达1.09亿美元。其中IT公司、电信公司、制药公司、化学公司、生物科技公司是信息窃取高发行业,导致的经济损失都在1亿美元以上,最高可达10亿美元[1]。

述描述了CERT关于知识窃取类内部威胁的定义。还有学者提出了基于“信任--承诺”的内部威胁理论,通过“信任--承诺”的对应关系来定义内部人,基本的原则是正确行使受信获得的组织资源的访问权, 维护授信主体的合法利益。特别地,给出了内部威胁的形式化定义,表示为威胁函数δ: SM×B× O→ N( ST)。进一步地,将知识窃取类内部威胁定义为:若受信内部人SM利用对授信主体信息资产的最小访问权限Tm=(r), 做出损害授信主体经济利益的行为, 则该行为属于知识窃取威胁[2]。

知识窃取类内部威胁的特征[2]

1. 攻击者特征: 此类威胁主要来源于能接触到信息资产的内部人员, 一般是具有核心数据访问权的在职雇员, 如科学研究人员、技术工程人员、程序员以及销售人员等;

2. 动机与目标: 大多数攻击者通过窃取的高价值信息跳槽到新单位就职, 或者自己创业。因此该类威胁常见目标是通过窃取信息谋求更好的发展机会;

3. 攻击方式: 信息窃取主要是利用自己和同谋者的合法数据访问权限, 通过秘密拷贝到可移动设备或发送邮件附件的方式将高价值信息带出企业/组织。

CERT采用MERIT模型描述该类威胁,根据攻击者的数量, 将此类内部威胁分为个体或群体信息窃取, 关键区别在于后者无法独立窃取信息, 必须通过收买、欺骗等方式获得其他人的配合[1]。

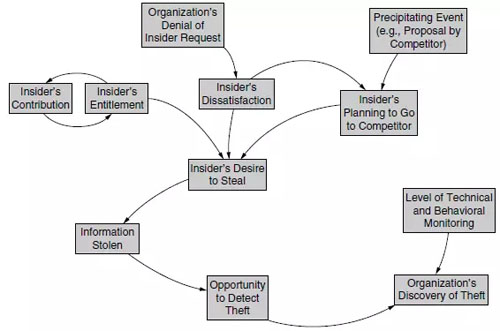

个体信息窃取MERIT模型

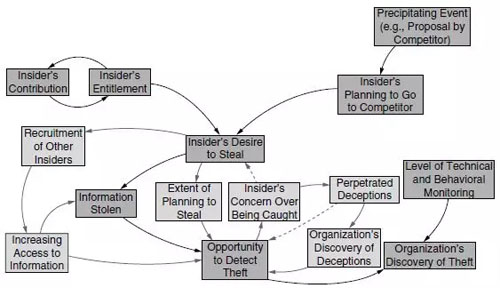

群体信息窃取MERIT模型

经过大量的案例数据分析发现,内部个体首先觉得由其编写的代码或文档归其个人所有。其次,内部人员感到了不满意,部分窃取知识产权是为了获取新的工作,当然相当一部分并非有明确目的,而只是习惯性保留以前用到的信息。因此,通常来讲,一半的个体窃密者会在其离职前的一个月内窃取信息,即“一月时间窗口”理论。这一个月包括离职前的一个月和离职后的一个月,其实是两个月。虽然并不是所有窃密都发生在这个时间窗口内,有的是随着时间慢慢进行的,但最终的窃取行为集中在这个时间内,并且很少在超过这个窗口的时间内还继续窃取。采用的方式有邮件、电话、传真外发、从组织内服务器下载到个人电脑、通过移动介质拷贝、恶意代码收集和传播、打印或输出成物理载体带出等。

群体窃密与个体窃密相比,希望得到更多,比如整个生产线或整个软件。个体窃取的大部分是其权限范围内的信息,而鉴于群体窃取的目标更广,群体领导者权限范围内可访问的信息无法满足需要,因此招揽更多的内部人员帮助其实现目标,组织过程较为复杂。或许在最开始,群体领导者就是个体窃密者。但随着心理变化或者竞争者的诱惑,逐步发展成群体窃密,其个体不满意的迹象并不十分明显,“一月时间窗口”也并不完全适用。但有利的是,群体窃密相比较个体窃密更易被发现,一方面是发现高等级风险的渠道更多,另一方面试图提高访问权限的行为非常可疑。

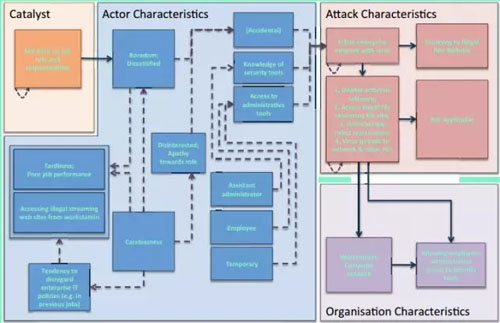

英国牛津(Oxford)的网安团队分析了CERT数据库中的内部威胁案例,抽象攻击链,提出了最全面的内部威胁模型。该模型从内部威胁的动机开始建立攻击链,描述了行为以及威胁目标和资源客体等诸多属性[3]。

上图中刻画了内部威胁的四个方面:

- 触发事件:刻画内部威胁的导火索,触发事件通常是对内部人的较大负面事件,造成不能胜任工作角色或职责;

- 攻击者特征:刻画攻击者的心理状态,从而刻画出内部威胁动机,动机可以从人格特征、行为特征及职能角色三个角度分析。内部人员由于不满或粗心导致工作效率低下、无视组织规定越权访问、丧失工作兴趣等,进而引发事故,加之不同角色用户具有不同权限,这些构成了实施内部威胁的条件;

- 攻击特征:刻画不同的攻击类型,例如利用病毒入侵企业网络,进而非授权访问站点、关闭杀毒软件传播病毒、非法获取信息,造成系统瘫痪等;

- 组织特征:刻画组织的安全程度,其脆弱性给了内部攻击者以可乘之机,内部审计机制与访问控制机制决定了内部威胁的技术门槛。

知识窃取类内部威胁检测

内部威胁检测最常用也最有效的方法是用户与实体行为分析(User and Entity Behavior Analysis, UEBA)。通过审计和分析用户对于文件或应用的访问行为,建立用户行为基线,据此检测用户的偏离行为,从而报警。该方法同样适用于知识窃取类威胁检测,可分为两个方面:

用户行为监测(User Activity Monitoring: UAM)

面向用户,监测用户行为来发现可疑趋势,例如键盘监控、屏幕监控等,多数研究属于该类型。例如CERT提出对即将离职的员工进行针对知识产权的增强监控,在“一月时间窗口”内采取高于组织安全基线的检测模式以发现恶意的内部行为[4]。

攻击树也是一种典型的攻击模式描述方法。抽取每种攻击类型的攻击步骤组成攻击链,再将攻击目标相同的攻击链合并形成攻击树。定义每个攻击步骤对应的异常,分为单活动异常和多活动异常,通过检测异常进而推断攻击的发生[5]。

数据行为监测(Data Activity Monitoring: DAM)

面向数据,从知识窃取的客体--文件入手,进行威胁检测。例如从用户遍历文件系统以及访问文件目录的角度建立行为模型[6];针对用户遍历文件系统时的文件顺序表示文件访问行为[7];基于文件内容建立群组,根据个体用户自身行为以及组群间行为偏移检测文件访问中的异常行为[8]等。然而这些并非真正意义上数据自身的行为,仍然是用户对于文件的行为。

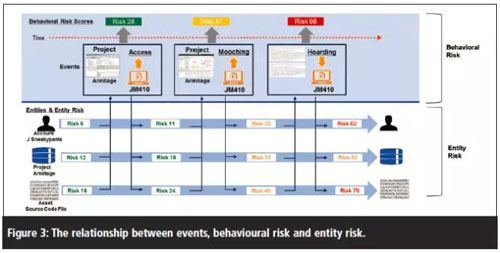

将UAM与DAM结合,也是日渐增多的一种方法。将行为风险与实体风险结合起来,彼此分值相互影响,综合评判威胁等级与事件概率[9]。

高安全等级网络下的知识窃取类内部威胁检测

与互联网相比,高安全等级网络是功能相对单一的业务网络,网络之间的数据交换是一种目标明确、边界清楚、数据格式确定,并且用户身份可追溯的网络系统。然而也正是由于其具有一定的封闭性,使得内部威胁相比外部攻击更加成为一个突出的问题,并且失泄密是其重点关注与防范的内容,故而知识窃取类内部威胁尤为重要,不仅涉及经济利益,更关系到国家安全,对该类威胁的检测在高安全等级网络下十分迫切。

然而,在高安全等级网络中,诸如员工离职等现象并不明显,CERT提出的“一个月时间窗口”增强监测并不能发挥积极作用,知识窃取呈现出更加隐蔽、随意和长期的趋势。很多组织都认同对信息缺少安全属性的标定是造成知识窃取威胁的一个根本性原因。正是因为私有的或敏感的信息没有被标记,或者没有被正确标记,才使得知识窃取轻而易举的发生[10]。CERT也指出如果能够识别大部分核心资产,像数字水印、数字权限管理和数据防泄漏系统就能够阻止资产离开网络[1]。

所以,对敏感文件添加安全标志,既可清晰描绘文件的唯一性和继承性,设置安全等级、访问控制范围,还可记录操作主体、时间、行为等,结合文件的使用日志,使得对文件的画像成为可能。一方面,可以作为信息管控和失泄密防护的依据;另一方面,可辅助发现知识窃取类内部威胁,提高检测的精确度及风险预判能力,利于还原窃密过程。

参考文献:

[1] “The CERT Guide to Insider Threats 2012.”US CERT, http://www.cert.org/insider-threat/.

[2] 杨光,马建刚 ,于爱民 , 孟丹。“内部威胁检测研究”。《信息安全学报》 , 2016 , 1 (3), PP21-36, 2016.7

[3] http://www.freebuf.com/news/topnews/104030.html

[4] Andrew P. Moore, alt. “A Pattern for Increased Monitoring for Intellectual Property Theft by Departing Insiders”. TECHNICAL REPORT, April 2012.

[5] Ioannis Agrafiotis, alt. “Identifying attack patterns for insider threat detection”. Computer Fraud & Security, PP9-17, July 2015.

[6] Rui Zhang, Xiaojun Chen, Jinqiao Shi, Fei Xu, and Yiguo Pu, “Detecting Insider Threat Based on Document Access Behavior Analysis,” The Asia Pacific Web Conference (APWeb) Workshops,8710:376-387,2014.

[7] J. B. Camina, R.Monroy, L.A. Trejo and E.Sanchez, “TowardsBuilding a Masquerade Detection Method Based on User File System Navigation, Mexican International Conference on Artificial (MICAI), pp. 174-186, 2011.

[8] Alex Memory, Henry G. Goldberg, “Context-Aware Insider Threat Detection Activity” In the Context-Aware System Architectures: Papers from the AAAI 2013 Workshop, PP 44-47, 2013.

[9] Mark Warren, “Modern IP theft and the insider threat”. Journal of Computer Fraud and Security. June, 2015, pp 5-10.

[10] RECENT INSIDER THEFT CASES. Report theft of trade secrets to your local FBI office or submit a tip online: tips.fbi.gov.

木子 田夫笔耕

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。