随着互联网数字化的不断发展,数据安全问题层出不穷。数据安全不仅关系到个人、组织,甚至影响到了国家安全。数据是组织的核心和命脉,数据安全关乎组织数字化发展和未来的商业模式及竞争力,任何数据安全事件将对组织的正常运营、收入和声誉造成重大影响。近年来以勒索软件为主的数据攻击事件对数据完整性造成了重大的影响,对数据安全形成了威胁。美国国家标准与技术研究院(NIST)近期发布了一系列实践指南,为数据完整性保护提供了新的思路和方法。

2017年Wannacry让我们见识到了勒索病毒的威力,2019年勒索软件团队GandCrab高调宣布上半年团队已赚超过20亿美金。据CheckPoint威胁情报和研究部门CheckPoint Research称,2019年全球所有组织中有28%受到恶意多目标僵尸网络的影响,针对目标的勒索软件攻击增加了20%。

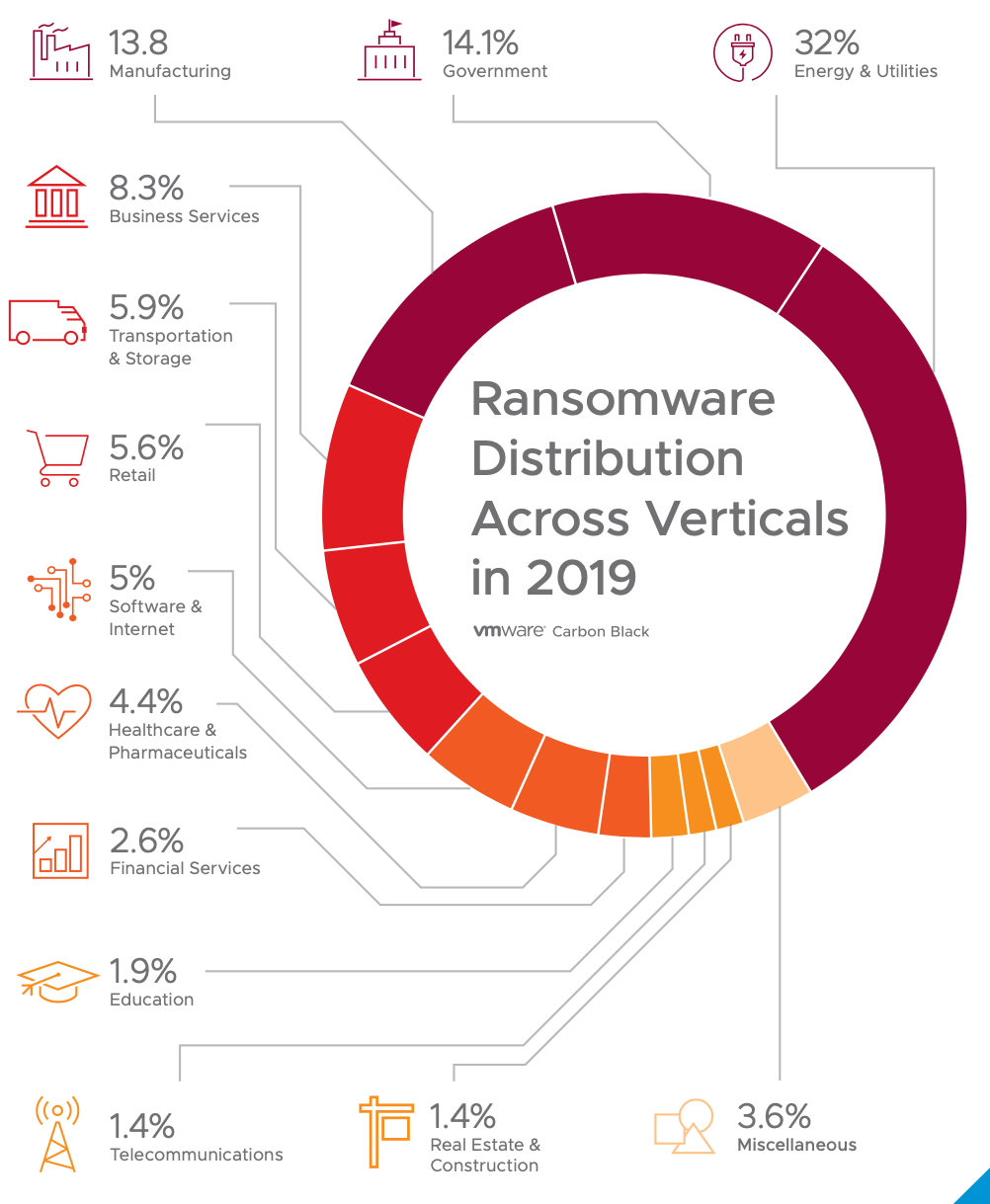

根据Vmware网络安全前景报告中的数据,2019年勒索软件在所有垂直行业中造成了数十亿美元的损失,能源/公共事业和政府受勒索软件的影响最大,占比分别为32%和14%,关键信息基础设施逐渐成为了勒索软件的首要攻击目标。

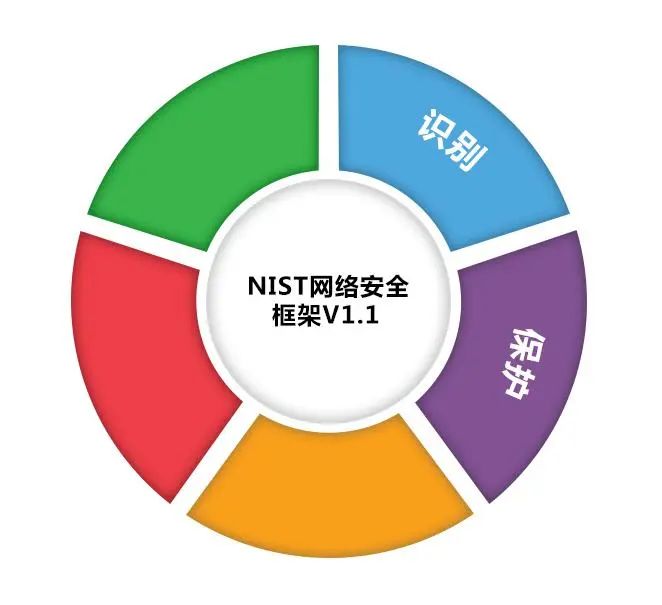

2020年初美国国家标准与技术研究院(NIST)与国家卓越网络安全中心(NCCoE)一起发布了一系列针对数据完整性的实践指南,针对勒索软件和其他破坏性事件,基于NIST网络安全框架进行识别、保护、检测、响应和恢复,以保障数据完整性。

NIST网络安全框架

NIST于2018年4月发布了网络安全框架的1.1版本,框架核心包含以下列出的五个功能

识别:开发组织的理解,以对系统、人员、资产、数据和功能进行网络安全风险管理。

保护:制定并实施适当的保障措施,以确保提供重要的基础设施服务。

检测:制定并实施适当的活动,以检测网络安全事件的发生。

响应:制定并实施适当的活动,以对检测到的网络安全事件采取措施。

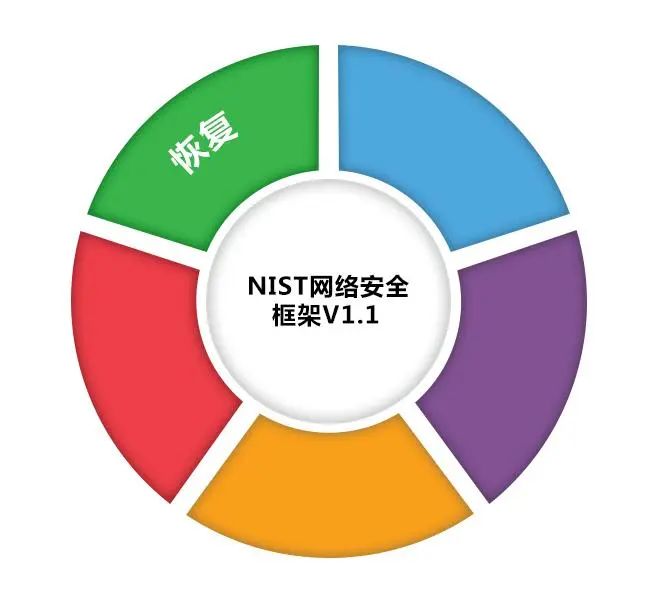

恢复:制定并实施适当的活动,以保持计划的弹性并恢复由于网络安全事件而受损的任何功能或服务。

1)识别和保护阶段数据完整性实践指南

识别和保护实践旨在指导组织如何识别和防御数据完整性攻击,进而了解如何管理数据完整性风险并实施适当的保护措施。识别和保护阶段需要具备以下核心能力

资产清点

漏洞管理

策略实施

完整性监控

日志

备份

安全存储

网络防护

黑名单

在资产清点的基础之上,漏洞管理能力将扫描和管理整个组织中的漏洞。为漏洞提供优先级评估,记录现有的漏洞和可能解决的漏洞。漏洞管理产生的信息可用于修复发现的漏洞或隔离受影响的系统,直至漏洞修复完成。

另一方面,与漏洞管理并行,完整性监控提供了测试、理解和评估组织内文件和系统组件上发生的攻击的能力。建立整个组织中文件和系统的完整性基线,在攻击过程之中和之后,可以通过对比基线来发现安全问题。

完整性监控能力在检测到文件或系统的异常更改时可以进行报警,以通知安全团队采取相应的行动。此外,完整性监控产生的信息可用于恢复过程,可以提供非法更改的时间、内容和所涉及的程序等信息。

漏洞管理和完整性监控的结果将输入到日志能力中。通过完整性监控生成的日志可为组织的日常活动建立基线。通过漏洞扫描和资产清点生成的日志可为组织维护最新的系统及其状态信息。

2)检测和响应阶段数据完整性实践指南

检测和响应实践旨在指导实施适当的行动,以快速检测和响应数据完整性攻击。检测和响应阶段需要具备以下核心能力

完整性监控

事件检测

漏洞管理

报告

缓解和遏制

完整性监控将在攻击发生之前收集完整性信息,以便在发生攻击的时候能够记录文件和系统更改情况。这些记录将与事件检测相结合,不仅可以作为恢复阶段的依据,同时还可以作初步识别攻击的支撑数据。事件检测通过这些数据和相应的机制来主动进行攻击检测,以通知其他组件采取适当的响应操作。

日志记录从事件检测和完整性监控中收集信息,以支撑响应过程。缓解和遏制能力可阻止正在进行的攻击并限制其对系统的影响。取证/分析允许对日志和威胁行为进行分析,以帮助组织从攻击中学习和总结。报告能力主要面向相关人员输出日志记录和分析数据。

从检测和响应过程中获得的相关信息,可以反馈到识别阶段的能力中,以识别需要修复的漏洞。

3)恢复阶段数据完整性实践指南

恢复实践旨在指导实施相应活动,以从勒索软件和其他破坏性事件中快速恢复,需要具备以下能力

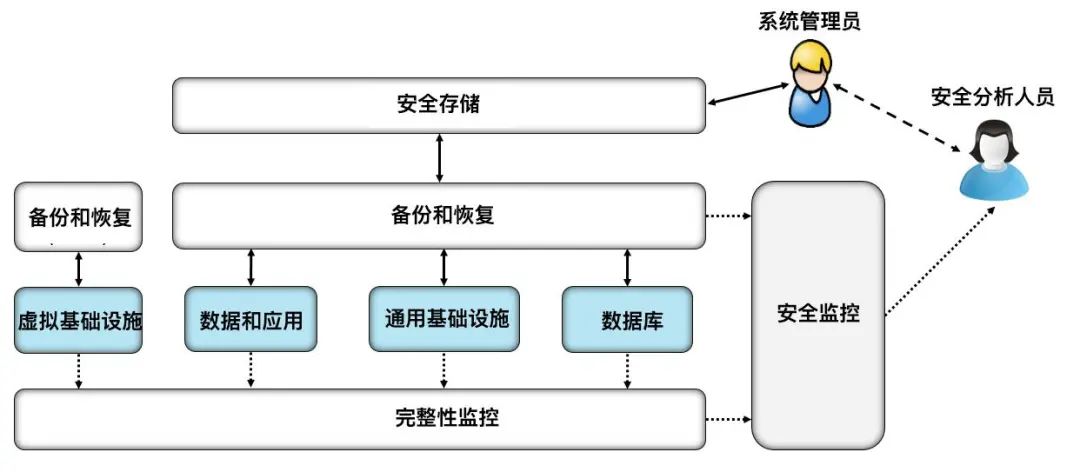

安全存储

备份和恢复

完整性监控

安全监控

安全存储提供了使用其他数据保护措施来存储数据的能力,例如数据加密技术。备份和恢复针对虚拟基础设施和通用基础设施,根据相关策略提供备份和恢复能力。完整性监控对基础设施、数据和应用、数据库进行监控,当发现非法更改时向安全监控组件进行告警。安全监控能力对数据安全行进行监控,包括数据完整性情况、备份与恢复情况等。

声明:本文来自天极智库,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。