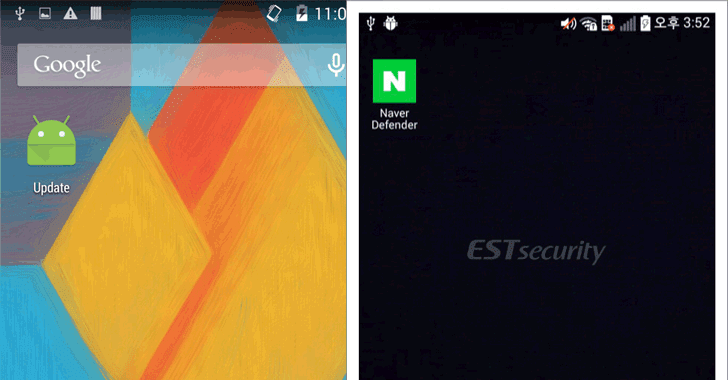

思科安全研究员发现了一款新型安卓木马的多个变体正在伪装成虚假的反病毒应用 “Naver Defender” 进行传播。

这款恶意软件被称为 “KevDroid”,它是一款远程管理工具 (RAT),旨在从受攻陷的安卓设备中能窃取敏感信息,且有能力记录通话。

研究人员在本周一发布的报告中详述了检测到的两个变体。两周前韩国网络安全公司 ESTsecurity 率先发现了 KevDroid。

虽然研究人员并未将 KevDroid 归因于任何黑客组织或国家黑客组织,但韩国媒体已将它和韩国网络监控黑客组织 “Group 123” 关联在一起。该组织因遭攻击韩国而为人所知。

最近出现的两个 KevDroid 变体于3月份检测到,它们具有如下能力:

记录通话和音频

窃取 web 历史和文件

获取根权限

窃取通话日志、短信和邮件

每隔10秒收集一次设备的位置信息

收集设备所安装的应用清单

恶意软件使用发布于 GitHub 上的一款开源库 “CallRecorder” 从受攻陷的安卓设备中记录拨打和接听的电话。

尽管这两个恶意软件样本具有同样的功能,能从受攻陷设备中窃取信息并记录受害者的通话内容,但其中一个变体甚至能利用已知漏洞 (CVE-2015-3636) 获得访问受攻陷设备的根权限。

所有被盗数据随后被发送给受攻击者控制的命令和控制服务器,它通过 HTTP POST 请求托管于 PubNub 全局数据流网络上。

研究人员指出,如果 KevDroid 成功收集某些信息,那么就会给受害者带来多种问题,如由数据泄露导致的亲人遭绑架问题、通过私密图像或信息遭勒索、凭证窃取、多因素令牌访问权限、银行/金融信息以及通过邮件或文本访问权限信息等。很多用户通过移动设备打开企业邮件,这可能导致企业遭网络监控。

研究人员还发现了另外一个 RAT,它的目的是攻击 Windows 用户、共享同一个命令和控制服务器并使用 PubNub API 将命令发送给受攻陷设备。

如何保护智能手机的安全

研究人员建议用户例行交叉检查设备上所安装的应用,查看并删除任何未经自己同意或在自己不知情的情况下安装的恶意或未知或不需要的应用。

这类安卓恶意软件可用于攻击用户设备,因此如果用户拥有安卓设备,则强烈建议用户执行以下步骤以确保设备安全:

永远不要从第三方应用商店安装应用、

确保你已经开启了 “Google Play Protect” 功能。

启用设置中的“验证应用”功能。

在不使用的情况下,禁用“未知来源”。

安装著名网络安全厂商推出的反病毒和安全软件。

例行备份手机内容。

使用加密应用保护手机上的敏感信息。

永远不要打开意料之外的文档,即使它看似来自你所认识的人。

通过 PIN 或密码锁保护设备,这样任何人均无法获得未经授权访问的权限。

及时应用最新安全补丁。

本文由360代码卫士翻译自TheHackerNews

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。