来源:BleepingComputer等

编辑:啸林

疫情之下,Zoom起落堪比过山车

新冠流行爆发后,全球范围内大多数公司的员工只能在家远程工作,用视频会议来保持业务运转,所以各视频会议平台使用量激增。

老牌视频会议平台Zoom从发布到现在已经9年。乘着风口,Zoom从2019年底的1000万日活用户,增长到今年3月底的2亿,增速堪比坐火箭。

正如《时代周报》所说,“在全球资本市场哀鸿遍野之时,Zoom的股价一枝独秀,较IPO发行价翻了三倍多,市值达到350多亿美元。”

但黑客们也同样不会错过新冠带来的风口。网络诈骗分子、犯罪分子,甚至民族和国家主义者都在全力开发从网络钓鱼攻击到恶意软件,再到诈骗的所有内容。针对视频会议平台这个新兴、脆弱的巨大油水的攻击也大举开始。

Zoom近期爆出一系列漏洞

Zoom本身就有颇多安全漏洞。早在2019年7月,就曾传出Zoom软件加密缺陷的新闻,如今用户数量飙升,其对加密技术的忽视就被愈加放大。

在全球黑客组织的猛烈进攻下,Zoom在最近爆出了一系列的隐私安全漏洞:

比如安全加密手段不严,导致数以万计的私人Zoom视频被上传至公开网页,任何人都可在线围观,有的还包括参会人员的个人信息;

甚至有多个Zoom网络教室和电话会议频遭“劫持”,在视频会议期间播放爆炸音乐或视频、种族歧视甚至色情内容。这种做法也称为“Zoom轰炸”(Zoom-bombing)。

问题接二连三,Zoom遭到 SpaceX 和 NASA 内部禁用,甚至FBI也向用户发出警告,提醒其使用 Zoom 时注意网络安全问题,包括纽约在内的多个学校也不再使用Zoom上网课。

超过50万个Zoom账户在暗网出售,1块钱买7000个

Zoom遭到的重锤还不止这些。今天最新消息,在暗网和黑客论坛上,黑客正在免费提供一些Zoom帐户,以便其他黑客用于“Zoom轰炸”恶作剧和恶意活动,从而在黑客社区中为自己获得越来越高的声誉。用来售卖的部分则单条售价不到一美分。

这对Zoom来说是坐实用户信息大量泄露的实锤。

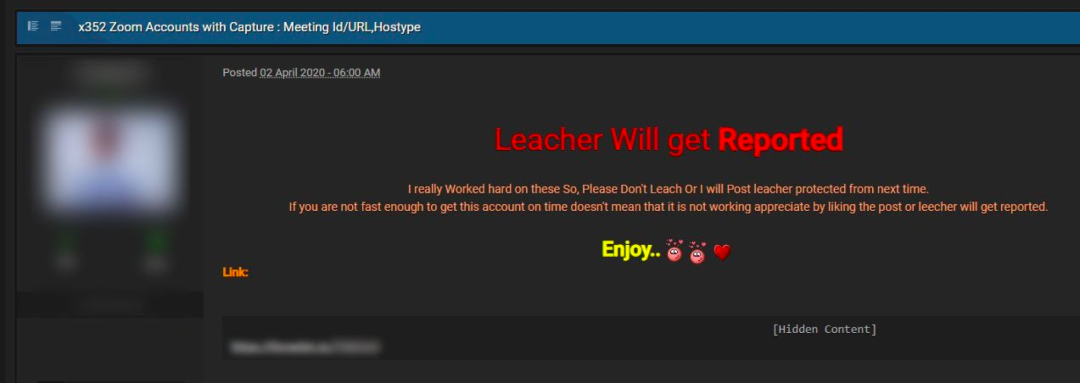

提供Zoom帐户以赢得声誉

在看到卖家在黑客论坛上发布帐户后,网络安全情报公司Cyble出手购买了大量帐户,以便可以将其用于警告客户潜在的漏洞。

Cyble最终以每个账户0.002美分的价格,即一块人民币7000个账户左右的价格,购买了超过53万张Zoom凭证。

购买的帐户包括受害者的电子邮件地址,密码,个人会议URL及其HostKey。

在黑客论坛上出售的Zoom帐户

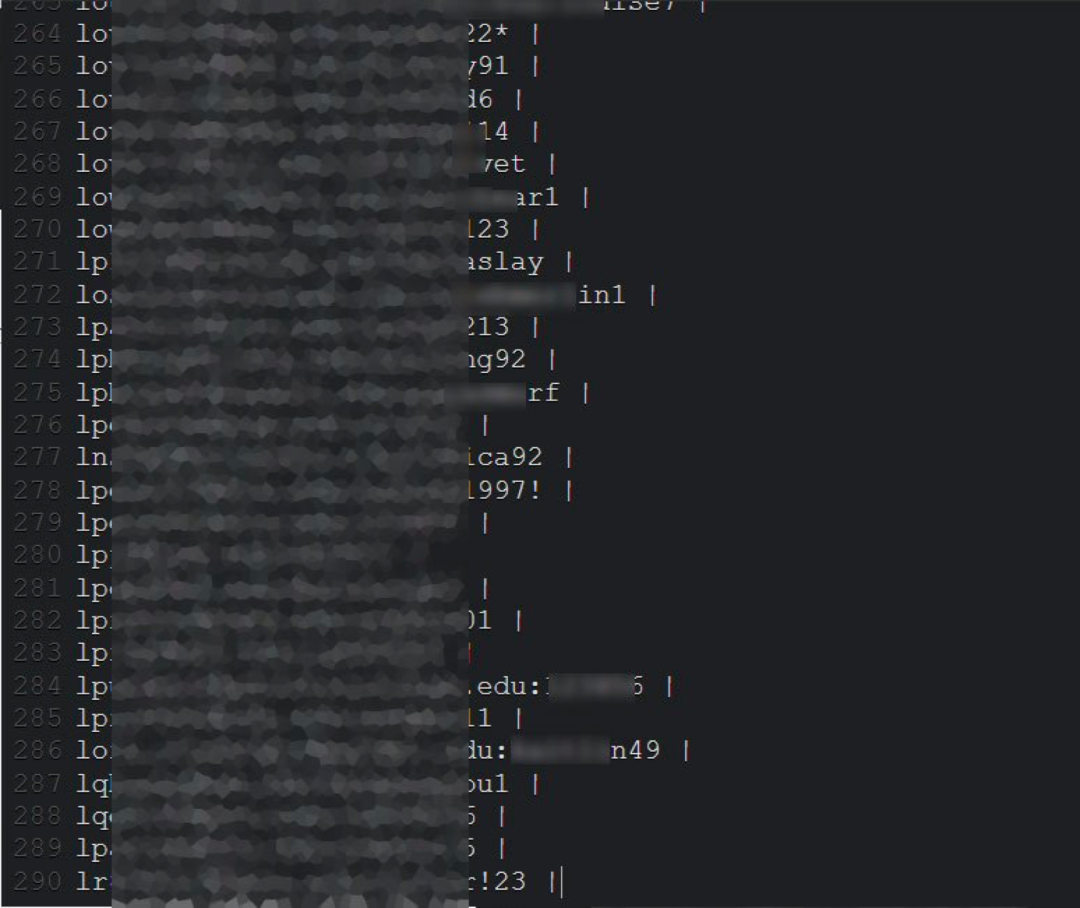

这些帐户的电子邮件地址和密码组合的列表被通过文本共享站点共享。

在本图中,佛蒙特大学,科罗拉多大学,达特茅斯,拉斐特,佛罗里达大学等学校的290个Zoom帐户被免费po出。

受害账户除了个人账户外,还包括许多银行,咨询公司,教育机构,医疗保健提供商和软件供应商等公司账户。

如何破解Zoom等软件?黑客们讨论得热火朝天

在暗网论坛上,视频会议和协作工具的漏洞和利用的讨论急剧上升。

有些用户甚至忽略了最基本的安全措施,例如使用密码或个人密码保护在线会议的安全–甚至公开显示其会议ID(例如英国政府的情况)–进而使攻击者可以利用。

尽管用户名和密码通常在不同的论坛上共享或出售,但有趣的是随后的一些讨论。

一位论坛参与者询问如何访问Zoom会议。

一些帖子和主题讨论了针对Zoom会议服务的不同方法,其中一些重点在于Zoom检查服务(Checker)和凭据填充。

检查服务在信用卡欺诈中很常见-其想法是通过进行小额捐赠来检查被盗的信用卡是否“新鲜”。如果捐赠通过,则该卡“新鲜”,可用于欺诈性交易。

这些账户凭据是通过凭据填充攻击收集的。黑客用在较早的数据泄露中泄漏的帐户尝试登录Zoom,成功登录的账户将被汇编成列表,然后出售给其他黑客。有的密码是旧密码,这表明其中一些凭证可能来自较旧的凭证填充攻击。

这是一种蛮力攻击形式,它利用通常通过网络钓鱼攻击和数据泄露获得的登录信息(用户名和密码),来试着在其他网站登录。Zoom帐户的可用性使攻击者能潜在地获取有关该帐户的其他数据。

暗网中的一个讨论者建议使用OpenBullet的Zoom特定配置。OpenBullet是一个Web测试套件,可用于刮擦和解析数据,进行自动笔测试等。

OpenBullet的GitHub页面将其描述为“一个网络测试套件……可用于抓取和解析数据,自动进行笔测试,通过硒进行单元测试等等……“对于此软件的不当使用,开发人员概不负责。”

OpenBullet只是几个易于使用的开源工具之一,可以简化凭据填充的过程。

尽管有多种技术可用来对抗凭据填充(例如使用验证码),比如双重因素身份验证并限制来自特定IP或特定时间间隔的登录尝试次数,但这给性能和用户体验带来了负担。

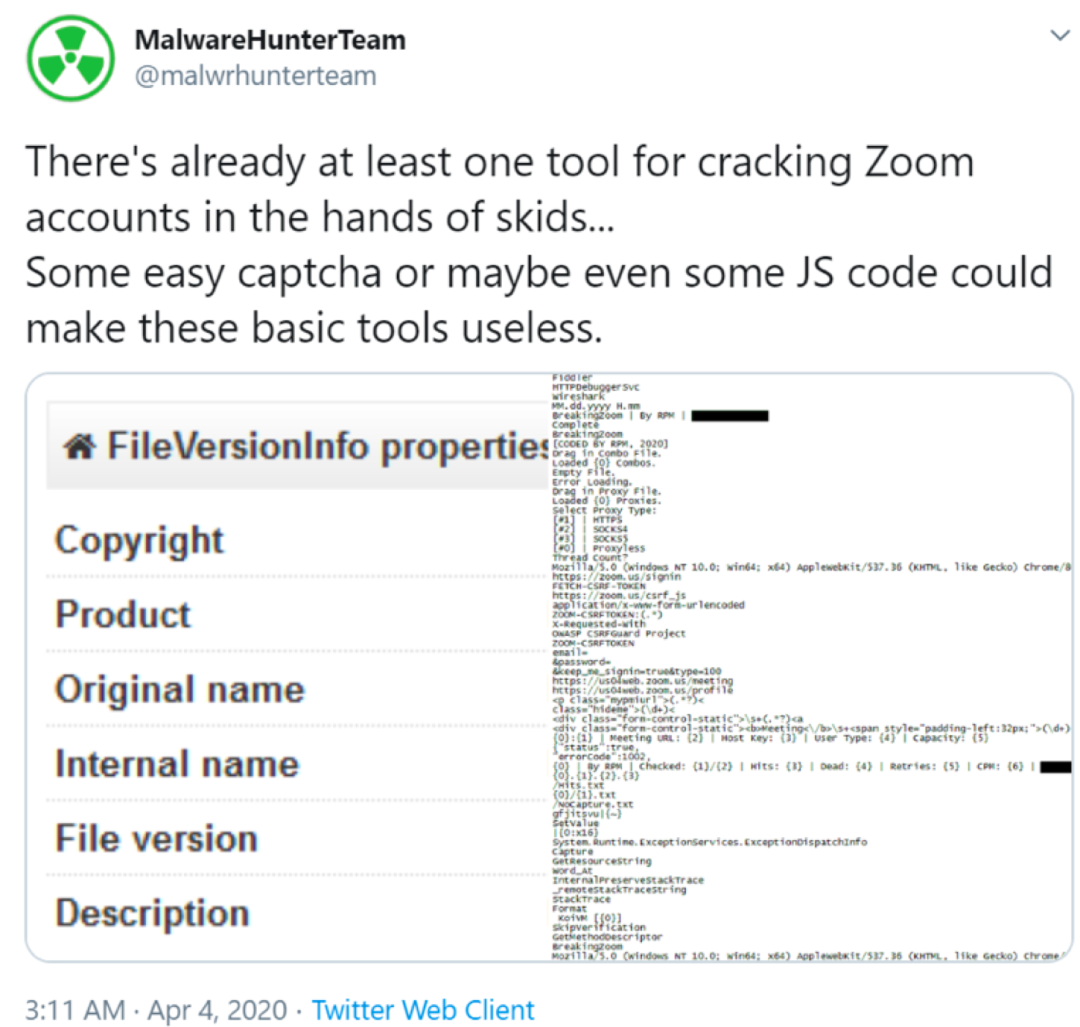

安全团队:不止一种工具可以破解Zoom账户

受到攻击的不只是Zoom。Cisco Webex Web会议平台也被爆可被用于网络钓鱼的严重漏洞。

用户如何保护自己?

更改登录密码。既然黑客是在利用之前泄露的旧密码登录Zoom,那么换密码就完事儿了,且最好使每个网站设置独立密码(虽然这对普通人来说根本不可能记得住)。

你还可以在这个数据泄露网站查看自己的数据是否已被泄露:

https://haveibeenpwned.com/

如果你还是想用Zoom来开视频会议,请采取以下安全防御措施:

为Zoom会议保留随机生成的密码;使用等候室功能;及时更新Zoom客户端;禁用参与者屏幕共享;每个人加入完毕后锁定会议;不要发布会议的公共链接;警惕以Zoom为主题的恶意软件。

参考链接:

在黑客论坛(暗网)上出售了超过500,000个Zoom帐户

https://www.bleepingcomputer.com/news/security/over-500-000-zoom-accounts-sold-on-hacker-forums-the-dark-web/

放大目标:网络犯罪分子自动攻击远程工作人员

https://intsights.com/blog/zooming-in-on-the-target-cybercriminals-automate-attacks-against-remote-workers

暗网上可出售超过500,000个Zoom帐户

https://securityaffairs.co/wordpress/101528/deep-web/zoom-accounts-dark-web.html

暗网黑客:Zoom客户端漏洞居然允许黑客窃取用户Windows密码

https://mp.weixin.qq.com/s/QKh2zXYetJMI0mHxBl7YQw

声明:本文来自新智元,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。