近日,一份来自英国消费者协会杂志《Which?》调查报告发现,福特和大众的两款畅销车存在严重安全漏洞,黑客可利用该漏洞发动攻击,窃取车主的个人隐私信息,甚至是操控车辆,对车主的信息安全和生命安全产生极大的威胁。

《Which?》杂志联合网络安全公司Context Information Security开展调查,全方位检查了大众Polo SEL TSI手动1.0L和福特福克斯钛自动1.0L两款汽油型联网汽车,这两款汽车目前是欧洲市场最受欢迎的两款车型。

然而,尽管这两款车型得到了许多人的喜爱,而其安全测试却是让人大跌眼镜。据《Which?》的测试结果显示,安全研究人员能够进入大众的Polo汽车的信息娱乐系统,这个系统可以说是汽车“中枢神经系统”的一部分,因为它会影响到汽车的牵引力控制(一项辅助车主操控汽车的功能)。此外,信息娱乐系统中还存储着用户的个人敏感信息,比如电话、地理位置记录等。

不仅如此,人员还发现只要抬起汽车前部的大众徽章就能进入前雷达模块,黑客可通过这一动作进一步篡改车辆碰撞预警系统。

反观另一方福特的福克斯测试结果,情况似乎也不容乐观。安全研究人员使用最为常规的工具就可以拦截其轮胎压力监控系统的信息,所以攻击者可以利用这个漏洞发送虚假信息,即使轮胎没气仍显示充气正常,从而产生风险。

当专家检查福特的系统代码时,他们还惊奇地发现福特生产线的计算机系统wifi和密码细节,经扫描确认是福特位于密歇根州底特律的装配厂。

数据安全“漏洞”

除了测试汽车本身的系统安全,此次调查人员还对联网汽车会产生多少车主的个人数据提出了质疑,以及这些数据的存储、分享和使用是否都存在问题。

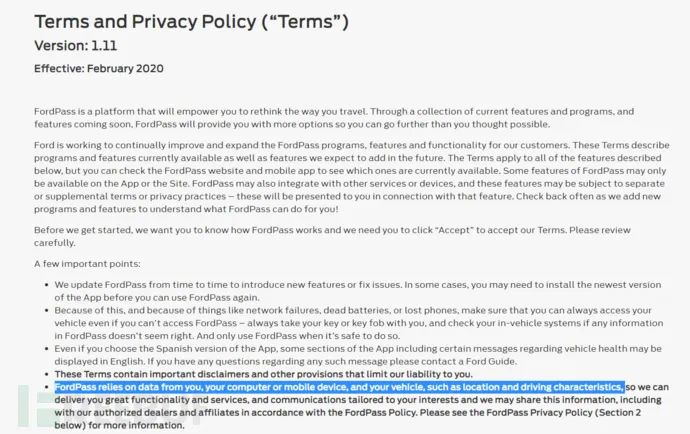

福特的Pass应用程序可以随时分享汽车的地理位置和行驶方向,以及汽车传感器(警示灯、液位、耗油量等)的一些数据。APP甚至可以跟踪“驾驶特性”,例如速度、加速度、制动和转向。

其隐私政策规定,它可以与“授权经销商和我们的分支机构”共享这些信息。

福特Pass隐私条款

另外,大众的应用程序We Connect也发现其会向用户索要大量的权限,包括访问用户日历中的“私密信息”和USB存储设备的内容。其隐私权限政策规定中,这样写到:

大众在您使用该应用程序时会收集数据,但仅在“出于履行合同义务的必要”时才与第三方共享数据。

在《Which?》将这些问题报告给两家汽车厂商后,福特拒接这份技术报告,并回应有持续跟进网络安全的工作并减小其中的风险,客户数据也是用在有价值的连接设备之中。而大众则是积极参与并回应调查,虽然表示报告呈现的结果不会对用户有任何风险,但愿意和供应商共享这份报告。

在此,该报告还为用户提供了几个小建议来规避联网汽车的安全风险:

1、撤销访问权限,从手机中删除访问权限,断开和汽车的连接;

2、车辆转手时清除自己的数据,进入汽车的信息娱乐系统,查看并清除账户信息;

3、买二手车时注意以往数据的清除,这样就不用担心之前的车主可以跟踪和解锁汽车。

《Which?》为用户提供规避风险的建议

车联网时代的附加风险

在报告中披露的严重漏洞会对用户财产和生命安全造成重大威胁。虽然这次只测试了这两款车型,但是这类问题却是“行业毒瘤”。尽管有严格的汽车碰撞安全和尾气排放法规标准,但是对于车内运行的重要计算机系统却没有同样严格的审查。事实上,在汽车网络安全方面,没有统一的强制性标准,汽车制造商可以选择忽略这些网络安全问题。

《Which?》杂志主编Lisa Barber认为:

现在,大多数汽车都包含功能强大的计算机系统,但是对这些系统的监管缺乏明显意义,这意味着它们可能会受到黑客的攻击,从而使驾驶员的安全和个人数据面临风险。政府应该努力确保在汽车设计中内置一定的安全性,并禁止制造商在技术安全性上闭门造车,从而生产出存在严重缺陷的系统。

福特、大众的漏洞事件诚然不是第一次发生,早期的奔驰漏洞和宝马、丰田遭受的APT攻击等都已经尝到网络安全的“苦果”。在万物互联时代,车辆的智能联网只是其中的一个微小的、具体的场景。联网设备带来的便捷让人们的生活有了更多的可能性,但是网络层的风险同样也会引入到设备中。“联网”一词不仅仅代表的是技术的更新和进步,更是意味着人们可能面临的附加风险。

如前所述,在联网产品的设计之初,安全因素就应该被考虑进去,产品本身的技术再先进,没有安全性保驾护航,也是枉然。而政府在这个过程中,往往是起到监管的作用,真正地去督促各厂商重视网络安全、加强网络安全,从某种程度上来说,政府发挥的作用也是应对网络安全风险的一个重要因素。

参考链接:

福特和大众流行的联网汽车可能会使您的安全性,隐私权面临风险

福特、大众被曝网络安全漏洞 黑客还能禁用车辆的刹车系统

*本文作者:Sandra1432

声明:本文来自FreeBuf,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。