文│ 启明星辰集团应急响应中心总监 谢瑞璇

当前是我国处于防控疫情最为关键的时期,企业单位尚未完全复工或将重点工作放在防疫上,黑客抓住网络安全戒备松懈的时期,趁火打劫,对我国网络实施攻击。无论是网络安全还是疫情防控,都是人、管理、技术的结合体。组织体系、技术体系、管理体系、运营体系的建立和有效运行是影响疫情防控以及网络安全保障效果的最主要因素之一。事前防护检测是避免、控制恶性突发事件发生最好的处置方式。无论是发生确诊病例还是网络安全攻击,都要及时快速响应,通过抑制、根治、恢复等方式快速处理事件,才能将损失缩小到最低程度。

网络安全攻击呈愈演愈烈之势,而高、精、尖网络安全专家的应急响应活动远不足以应对大规模的突发网络安全事件,必须辅以管理手段,将突发网络安全事件应急管理体系与应急响应活动相结合,减缓并阻止网络安全事件的蔓延,提高整体应急能力。

一、应急处置服务的原则

按照《国家网络与信息安全突发事件应急预案》,建立针对突发事件的快速高效、分工明确的应急响应组织和应对突发事件的防范、指挥、处置体制机制,保障系统运行平稳、安全、有序、高效。由此,安全事件深度分析和应急处置服务的原则要求应满足:

1.合规性原则。按照用户信息系统攻击防范方案等管理制度和国家相关的法规政策标准开展工作,明确职责范围和响应联动对接机制。

2.重点原则。对影响范围较大的网络和服务器设备(如汇聚交换机、核心交换机、服务器等)必须重点监控保障,确保不被渗透远控,出现异常流量。

3.高风险优先原则。根据用户信息系统脆弱性分析,对有可能造成重要资产损失的部分,制定局部应急方案,并在发生问题时立即启动、优先恢复。

4.完整性原则。安全威胁深度分析和应急处置方案是一个系统工程,它包含了预防措施、应急处理措施、触发条件、启动、恢复措施等。在制定应急方案时,必须考虑到成本及业务中断的影响等风险,达到较好的性价比和完善度。

5.可操作性和有效性原则。应急响应方案涉及日常运维和业务工作的多个部门,应急措施要简单、准确,具备可操作性、切实有效。

6.系统恢复原则。故障排除、系统恢复后,数据应能同步恢复,并保持数据一致。

二、根据实际情况进行威胁深度分析

为构建以“进不来”、“拿不走”、“看不懂”、“改不了”、“跑不掉”、“打不垮”为目标,以“外防内控”为核心的业务系统安全保障体系,应参照国家相关安全标准,结合用户实际情况进行威胁深度分析和突发安全事件的应急处置,通过深入分析内外安全事件的原因、过程和影响,制定和实施应对措施,遏制和消除用户业务系统的网络与信息安全隐患。安全威胁分析服务内容应包括:

定期搜集研究并向用户汇报互联网近期发生的各种攻击、病毒、漏洞事件,帮助用户研判互联网网络威胁对中心业务系统的威胁程度,并提出相应的处理和缓解措施。

一方面以指定系统的安全配置和安全日志为基础,及时定位分析指定系统中存在的安全告警和风险漏洞,对不断变化的安全威胁和风险进行跟踪、研判、预警;另一方面对用户提供的恶意代码样本展开分析,及时向用户提供恶意代码行为特征、危害程度、影响范围等信息。

定期的现场安全分析,并向对口人提供分析结果报告(如攻击源目的溯源信息、攻击路径和意图、攻击趋势和预测等)和处置建议(包括病毒和攻击处理建议、漏洞修复建议、系统加固建议等)报告。

三、通过应急响应服务处置网络安全事件

应急响应服务拟通过有效的技术手段、组织管理、预案流程、制度规范等综合措施,对已发生或可能发生的有重大危害的业务系统和网络安全事件进行响应,以降低可能造成的风险和损失。

服务团队应与用户已有的安全运维和测评团队配合协作,共同完成对信息网络安全事件的应急响应和处理。

1.安全事件分级

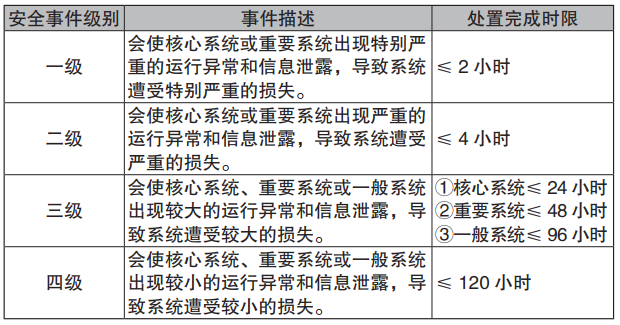

应急响应服务应参照 GB/Z 20986-2007《信息安全事件分级分类指南》,综合考虑网络与信息安全事件的起因、表现、结果等,将网络与信息安全事件可分为有害程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件等类型,并按事件影响范围和程度分为一、二、三、四级安全事件。

2.应急响应启动条件

● 通过日常巡检发现重要资产存在可疑事件(如启动不正常的服务、非法访问、异常进程等情况),经相关人员(包括系统管理员、安全保密员、安全运维人员、业务系统开发使用人员、设备厂商、安全服务厂商等)分析判断可能为安全事件,且对网络、主机或系统已经造成影响的情况下,如经处理无法解决,需协助进行事件确认或参与解决时,应启动应急响应;

● 通过评估、检查等方式发现了安全问题(如主机已被入侵、系统存在后门和严重漏洞、病毒木马蠕虫正在蔓延等情况),且可能对业务造成影响,其它项目组或厂商无法自行解决或无法在短时间内自行解决时,需介入参与解决时,应启动应急响应;

● 在解决一般安全事件的过程中,由于处理不当或无法解决,造成安全事件的影响扩大或蔓延(如误操作、病毒向骨干网络中蔓延等情况),在一定时间内没有解决的情况下,应启动应急响应;

● 用户认为需要启动应急响应服务的其他情形。

3.应急处置流程

安全服务团队启动应急响应后,应由安全专家和技术顾问对可疑事件提供定位、溯源、跟踪、逆向分析等支持工作,制定并采取应急处置方案和补救措施,同时通知相关用户,直到问题解决。

安全威胁事件的处理结果和报告应在处理完后及时提交给用户对口人。总体上应参照GB/T 24364-2009《信息安全技术 信息安全应急响应计划规范》和GB/T 20988-2007《信息安全技术 信息系统应急响应规范》,按照准备、确认、遏制、根除、恢复、跟踪的步骤完成应急响应。

4.应急工具/方法

安全服务团队在提供应急处置方案的同时,应提供方案所需的应急处置工具(包括但不限于病毒木马专杀工具、专杀脚本等)或具备高可操作性的应急处置方法,所采用的工具和方法应能对安全威胁明显缓解,并确保威胁程度不出现反弹。

5.应急时限

应急响应应参照《NISAC信息系统维护规程》和《信息安全事件分级分类指南》(GB/Z 20986-2007)的要求,当系统出现漏洞、攻击入侵、病毒爆发等安全事件时,按照如下标准在规定时限内完成处置:

四、安全应急演练

以此次疫情防控为例,我国建立了国家、省市、县级纵深的CDC防控体系,和医院、研究所、一线专家组成的一线团队,并具备完善的公共事件应急响应机制,应急体系是非常完整的。但从疫情爆发之初,应急体系的启动和应对上仍然暴露出一些问题,说明在应急指挥调度和应急实战化演练上有待提高。应急响应领导小组应落实到人,在安全事件出现时才能起到充分的指挥调度作用。在网络安全层面,以前的桌面演练、模拟演练已经无法满足需要,越来越多的实战化演练得到国家、行业和企业的认可,红蓝军对抗、HW演练、威胁狩猎等一系列实战会越来越得到重视。

安全应急演练内容应包括:

● 配合用户定期开展安全应急演练工作,目的是检验用户安全保障体系是否具备安全事件的监测能力、应急演练预案是否合适、用户安全运维人员是否有基本的安全事件处置能力等。

● 安全应急演练内容包括但不限于应急演练方案的制定、演练用例的生成、演练结果的评估等,演练用例应涵盖常见的安全事件,如DDOS攻击、蠕虫、木马等,演练方式可参考红蓝对抗方式;

● 在生成应急演练用例时,应先获得用户的授权。所生成用例的影响大小、持续时间、影响范围应完全可控,不能对用户业务系统造成不可恢复的破坏性影响;

● 演练结束后,应提供安全应急演练报告,报告内容应包含但不限于安全应急演练过程、甲方安全保障体系缺陷、应急预案弱点、安全运维人员的安全事件处置能力评测以及相应的改进建议。

(本文刊登于《中国信息安全》杂志2020年第3期)

声明:本文来自中国信息安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。