2017年11月举行的北美“GridEx IV”演习中,来自美国、加拿大、墨西哥450家组织机构的6300人共同参与了“北美电网故障”演习,旨在评估潜在的物理和网络破坏力。 GridEx 演习结束之后,北美电力可靠性协会 ( NERC )汇总了一份总结报告,并于2018年3月末发布了长达26页的 GridEx IV 经验总结报告。

GridEx IV演习总结报告

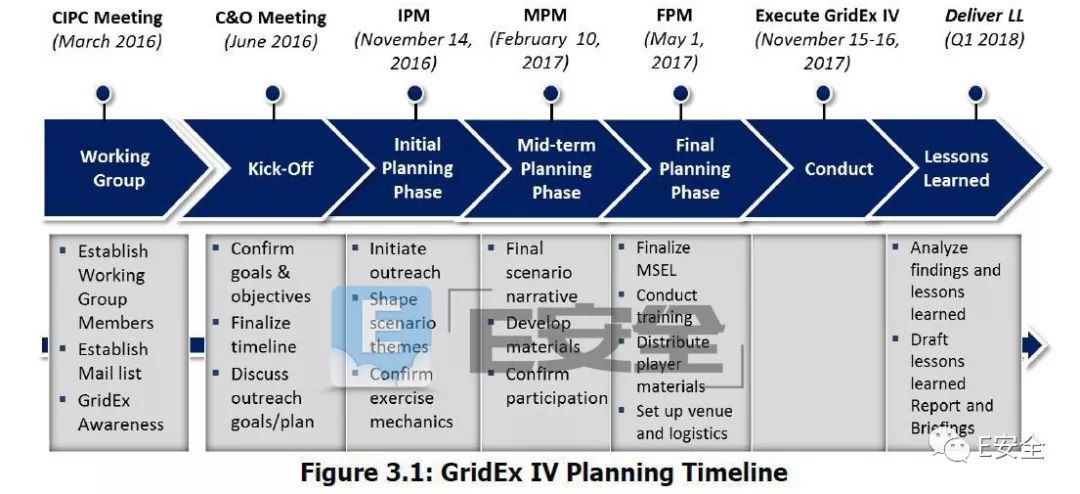

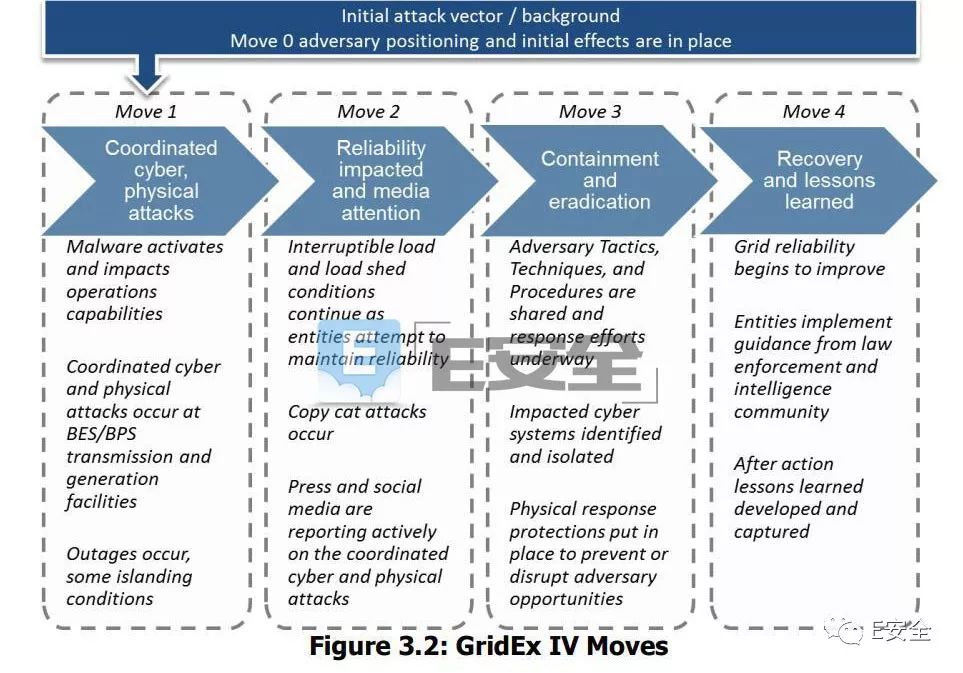

报告显示,这场演习从规划到启动经历了2年的时间。报告提到,NERC 规划小组和 GridEx 工作组(GEWG)将“基线”场景划分为4个步骤(Moves 1、2、3和4),每个步骤持续时间为4个小时。每个步骤的场景都是实时的,步骤之间间隔30分钟供参与者和规划者讨论吸取经验教训,找出问题并在必要时跟上现实场景的步伐。

演习包含演习前的“发现”侦察活动

ICS 安全公司 Dragos 威胁运营总监本·米勒表示,GridEx 演习已在探索新的领域,而不是一味的重复性演习。此次演习的特色在于包含演习前的训练 Move 0,即除了上述4个步骤,GridEx IV 演习还包含 “Move 0”,该训练专注于敌方黑客发起攻击前所进行的侦察活动。这样的设计可让参与者在演习期间专注于响应策略、信息共享和恢复活动。但 Move 0 不是参与这场演习的先决条件。如果组织机构未派出参与者参与Move 0,仍能加入 Move 1,不需要额外的信息。

“基线”场景包括不同的网络和物理攻击选项:

模拟的网络攻击选项包括水坑式攻击、补丁部署和影响公共事业工业控制系统(ICS)的远程访问漏洞。

模拟的物理攻击场景影响电力输送和发电设施。

演习暴露的问题

这份报告显示,公共事业单位的员工在共享威胁信息方面缺乏足够的安全审查,另外,政府有必要快速撤销公共事业单位防范或响应攻击所需信息的保密性,以提升信息共享效率。

为期两天的演习模拟了控制系统、发电和输电设施遭遇网络和物理攻击导致长时间大规模停电的场景,政府官员和公共事业单位高管在演习中合作予以响应。

美国能源行业的官员长期敦促美国政府加快私营运营商的安全审查过程。2017年,美国天然气协会首席执行官戴夫·麦科迪曾向国会议员表示,他所在的行业迫切需要可操作的应对网络威胁的信息。

在针对美国能源行业的黑客活动中,美国国土安全部(DHS)认为俄罗斯政府黑客已开始使用各类侦察技术。DHS在2018年3月发出警告称,俄罗斯黑客使用鱼叉式网络钓鱼和水坑式攻击收集 ICS 上的信息。

另外,22%的参与者表示,这场演习并未有效测试公共事业单位与执法机构、政府官员之间的沟通计划,这一点在发生严重的黑客事件时却至关重要。

NERC 这份报告还提出了利用电力行业网络威胁共享中心(E-ISAC)的可能性,添加“通用操作图像”,让公共事业公司更清晰地了解整个电网的安全状况。

为了跟上黑客的行动步伐,欧洲和其它地区的能源官员也在不断进行更复杂的网络演习。2017年10月,瑞典核电站的员工就参加了一系列攻击演习,其中的一场演习以2015年乌克兰电网攻击事件为模拟原型,这是联合国能源监管机构--国际原子能机构(IAEA)参与的技术最复杂的网络演习。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。