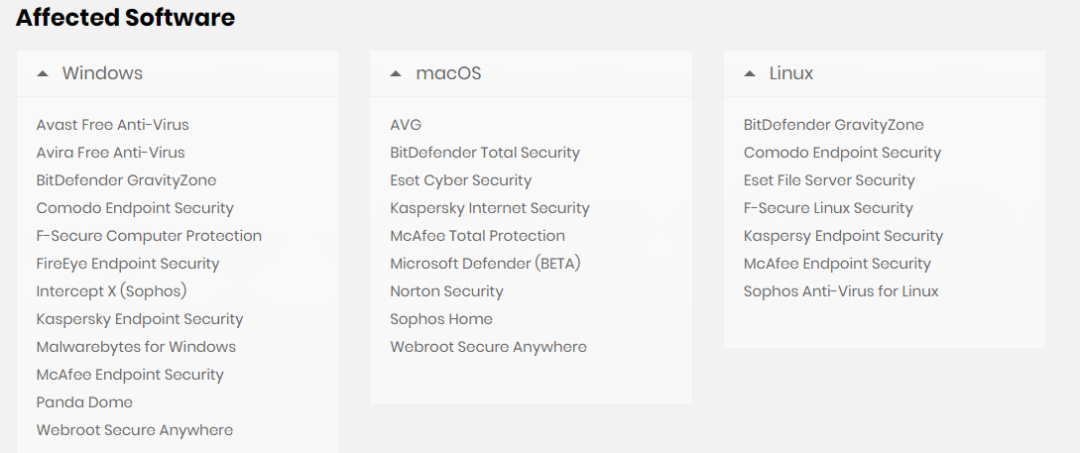

RACK911 Labs 公司的安全研究员发布报告称本周他们在28款当前最流行的杀软产品中发现了“符号链接竞争条件”漏洞。

RACK911表示这些 bug 可被攻击者用于删除由该杀软产品或操作系统使用的文件,从而导致设备崩溃或计算机不可用。

保加利亚科学院计算机病毒学国家实验室的成员 Vesselin Bontchev表示,这些 bug 的核心漏洞被称为“符号链接竞争条件”漏洞。当用户将一份恶意文件和合法文件链接在一起并在合法文件上执行恶意动作时会触发符号链接竞争漏洞。符号链接竞争条件漏洞通常用于将恶意文件链接至更高权限文件,从而导致提权攻击。Bontchev 博士表示,“这是允许并发进程的操作系统中非常真实也很古老的问题。过去很多程序被指易受该问题困扰。”

针对杀软产品的多年研究

RACK911 Labs 在报告中指出,自2018年起就一直在研究这些杀软产品中出现的这类问题。他们发现 Linux、Mac 和 Windows 操作系统上的产品均易受攻击,并已将问题告知厂商。

RACK911 团队表示,“多数杀软厂商均已修复产品,只有少数例外。”某些杀软厂商在公开的安全公告中证实了问题的存在,不过有些已默默推出补丁。该团队并未公布未打补丁的厂商名称。

RACK911 团队表示,这些杀软产品因其工作原理而易受此类攻击。从扫描文件判断其恶意性质和杀软厂商删除该威胁之间存在一个时间差。攻击依靠的是在这个时间窗口将带有符号链接的恶意文件替换为合法文件。

安全研究员已创建POC 脚本,它滥用一个符号链接竞争条件,通过目录连接(在 Windows 上)和符号链接(在 Mac 和 Linux 上)将恶意文件链接到合法文件。

当杀软产品检测到恶意软件并删除时,它会删除自己的文件或删除操作系统所有的核心文件。研究人员表示,“在 Windows、macOS 和 Lniux 系统上开展的测试中,我们能够轻易删除和杀毒软件相关的重要文件,甚至删除引发要求完全重装操作系统的重大损坏的关键操作系统文件。”

本周发布的 POC 代码仅删除文件。Bontchev 博士表示,如果攻击重写文件(可行),则可加剧攻击的危险性并导致被攻击系统遭完全接管。

利用 RACK911 漏洞的真实攻击要求攻击者在设备上首先下载并运行符号链接攻击代码。虽然这无法帮助攻击者攻击系统,按可改进其对被黑系统的访问权限。也就是说这种 bug 仅可被用作恶意软件感染的第二阶段 payload来提升权限、禁用安全产品或在破坏性攻击中破坏计算机。

RACK911 团队表示,这些缺陷非常容易遭利用,而经验丰富的恶意软件作者将这篇博客文章中所列技术武器化完全没有问题。目前,RACK911 从杀软产品中找到的多数 bug 已被修复。然而,很容易轻易发现多种变体。符号链接竞争条件漏洞是数十年来横跨所有操作系统的应用程序中最古老也最难缓解的漏洞类型之一。

原文链接

https://www.zdnet.com/article/symlink-race-bugs-discovered-in-28-antivirus-products/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。