物理隔离系统通常会在非常需要保密的环境下(如政府或高科技企业)中使用,在没有任何联网的计算机上存储机密数据或高价值知识产权。但边信道攻击,却是物理隔离系统的“死敌”。

最近,以色列本-古里安大学再次实现了一种新的边信道(Side Channel)攻击方法,通过控制计算机风扇的震动从物理隔离的计算机中窃取数据。该项边信道技术被研究人员命名为“AiR-ViBeR”。本次边信道研究实现的震动攻击原理如下:

在物理隔离的计算机上安装恶意代码,然后通过代码控制计算机中的风扇转速,包括CPU、GPU或电源风扇,不同的转速会产生不同的震动模式,并影响周围的环境,比如书桌。这时,处于附近的攻击者可利智能手机中的加速计传感器将震动记录下来,然后解码震动模式,将恶意代码隐藏在震动模式中的信息重新构建出来。

记录震动模式有两种实现方法,一是攻击者可以将自己的手机放到物理隔离环境里,二是入侵有权限进入物理隔离环境人员的手机。这里利用了一个智能手机的漏洞,即任何APP都可在无需用户同意的情况下,访问手机加速计传感器。

这种攻击方法虽然非常巧妙,但它的缺点在于数据传输速度慢到了极点,每秒钟只能传输半个比特,是至今为止古里研究团队实现的边信道攻击中传输效率最低的方法。因此,虽然能够实现,但在现实场景中不大可能会被攻击方使用,毕竟还有好多其他效率更高的数据渗漏方法。(论文地址:https://arxiv.org/pdf/2004.06195v1.pdf)

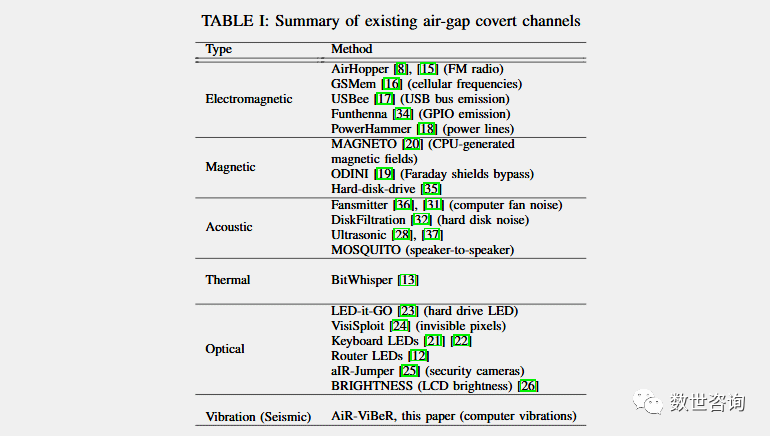

过去五年来,本-古里安大学研发室主任古里一直专注于边信道攻击方法的领域,并研究出二十余种攻击方法,分为电磁、磁场、声音、热感、光学和震动五种。如:

LED-it-Go

- 通过硬盘LED灯

USBee

- 通过USB数据总线发出的电磁信号

AirHopper

- 通过GPU显卡发出的电磁信号

Fansmitter

- 通过显卡风扇发出的声音

DiskFiltration

- 通过硬盘读写操作发出的声波

BitWhisper

- 通过热辐射

Unnamed attack

- 通过平板扫描仪

xLED

- 通过路由器或网关的LED灯

aIR-Jumper

- 通过摄像头红外线

HVACKer

- 通过温控系统

MAGNETO & ODINI

- 通过法拉第笼

MOSQUITO

- 通过音箱和耳麦

PowerHammer

- 通过电源线

CTRL-ALT-LED

- 通过键盘LED灯

BRIGHTNESS

- 通过显示屏明暗变化

声明:本文来自数世咨询,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。