从IoT设备被黑到企业基础设施被挖矿代码劫持,再到自动化勒索软件,新式复杂网络攻击(APT)越来越难以被追踪捕获。抵御此类隐秘未知威胁的议题已经成了我们各种安全会议讨论的重点。然而,在我们揪住未知威胁检测问题不放的同时,数据渗漏这个显而易见的老问题却没能获得足够的重视。于是,数据继续渗漏,GB级渗漏屡见不鲜。

回顾历史

所有数据渗漏攻击都有一个共同属性:网络中已出现异常行为的早期预警信号,但传统安全方法没能捕获这些信号。无论智能水平如何,纳入设备多少,边界工具都错失了异常行为影响和未授权数据转移之间的机会窗口,造成数百GB数据被从公司企业中传出。

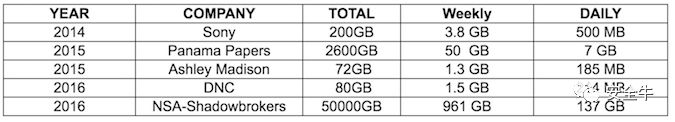

2014年的索尼黑客事件中,攻击者花费一年多时间渗漏出100TB数据的事实令世人瞠目结舌。第二年的巴拿马文件泄密事件据称泄露了2.6TB数据,令数名世界著名公众人物颜面扫地。2016年,民主党全国委员会(DNC)网络中泄出80GB数据,引发长达两年的美国大选疑云。所有这些案例中,大量数据悄无声息地持续渗漏了几个月甚至数年之久,直到数据已遗失很久很久之后才发现渗漏事实。

审视该隐秘数据泄露的全过程,我们不得不扪心自问:如此大量的数据到底是怎么悄悄溜出公司网络的?

网络环境的复杂性和多变性

发现数据渗漏指标的难点之一存在于今日的网络结构中。随着公司的不断创新,数字复杂性和脆弱度不断上升,从BYOD到第三方供应链,公司企业以优化效率的名义大幅倍增了其网络风险。

此一大环境下,我们的安全团队承受着巨大的压力,疲于识别数据渗漏的细微信号,努力斩断正在进行中的渗漏过程。更糟心的是,明明如此之多的IT设备都不是安全人员创建、安装的,甚至他们压根儿不知道某些设备的存在,却仍不得不在持续增长的海量设备中尽力寻找到那几乎隐身的恶意威胁。

如今的网络就像是鲜活的生命体:会成长,会萎缩,会高速进化。如果我们把网络想象成每秒改变成百上千次的巨大数据集,我们就会意识到,没有哪支安全团队能够及时分辨已授权活动与数据渗漏指标。

AI检测与关联才是出路

雪上加霜的是,安全团队总是处于防御的位置——面对层出不穷的未知威胁连续作战。于是,安全团队该怎样排除噪音,分辨出合法活动和犯罪数据渗漏行动之间的差别呢?

5年前我们依赖历史情报来定义未来的攻击。但从未停歇的数据泄露事件已经表明,这种方法从来没起过什么作用。识别数据渗漏对安全团队而言应该是件容易做到的事,但想要做到简单易行的程度,我们得依赖不对恶意行为特征做任何假定的技术。

公司企业目前纷纷转向AI技术来进行威胁检测,该技术可识别出偏离正常网络活动的细微异常。通过理解日常网络活动的细微差异,自学习技术会关联看起来不相关的信息点,构造出网络当前状态的全面视图。然后AI就能发现不易察觉的渗漏指标,给安全团队节约出宝贵的时间,抢在数据渗漏变成重大危机之前予以缓解。

想要打破重大数据泄露的怪圈,我们必须引入随公司发展而进化的AI技术,不断增强其防御,在敏感信息跨越网络边界之前发现数据渗漏动作。而在全球网络安全人才短缺的大环境下,纳入能够帮助我们减轻分析负担的技术势在必行。盯着我们敏感数据的攻击者都在努力跟上防御方法的进化,作为防守方的我们是不是也在进化呢?

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。