随着无线通信技术的发展,人们在享受无线通信带来的便捷之时,也会受到一些问题的困扰。例如个人隐私被窃听甚至外泄、攻击者未经授权就可以访问用户的信息等。针对无线通信系统在使用过程中存在的问题,美国国家安全系统委员会在2014年一月发布了《CNSSP No.17》,其主要目的是:指导政府机构在使用无线技术时保障国家信息安全,其政策主要包括以下几个方面:

美国国家安全系统(NSS)信息安全产品准入要求;

政府在使用无线技术进行信息传输、接收以及处理时的准则;

关于保障信息安全责任说明;

1、美国国家安全系统(NSS)信息安全产品准入要求

美国国家安全系统(National Security System,NSS)是美国政府处理涉密信息以及军事、情报等敏感信息的信息系统1。应用于该系统的信息安全产品(包括信息安全保障产品和具有信息安全保障功能的技术信息产品)可分为政府开发(Government-off-the-Shelf,GOTS)产品和商业现货(Commerical-off-the-Shelf,COTS)产品。为保障NSS安全,美国对于GOTS和COTS无线设备都有严格的准入准则,本政策主要讨论的是商业无线设备、技术的安全接入准则,官方提供参考文献为:“CNSSP No. 11, National Policy Governing the Acquisition of Information Assurance (IA) and IA-Enabled Information Technology (IT) Products2”。CNSSP No. 11发布于2013年,在这之前美国NSS一直沿用10年前(2003)的准入政策。

如图1所示,随着物联网的发展以及许多新兴无线技术(例如RFID技术、WiFi技术、蓝牙技术)的持续发展,基于物联网技术应用的新无线设备越来越多,随之而来的无线系统产品准入管理实践问题也增多。具体而言,对于COTS无线产品,过去的检测评估方式使得其结果并不能客观公正反应产品实际安全保障水平,若按其声称的安全性级别进行选用,会影响到无线NSS的实际安全防护强度。因此,美国国家安全系统委员会于2013年颁布新的政策指令CNSSP No.11。

图1 物联网的广泛应用

新政策针对COTS无线产品安全风险较为突出,因此美国国家安全系统委员会对COTS无线产品制定了更加严格的准入制度,包括:准入条件及运行机制、检测评估依据和相关机构职责。

1.1 准入条件及运行机制

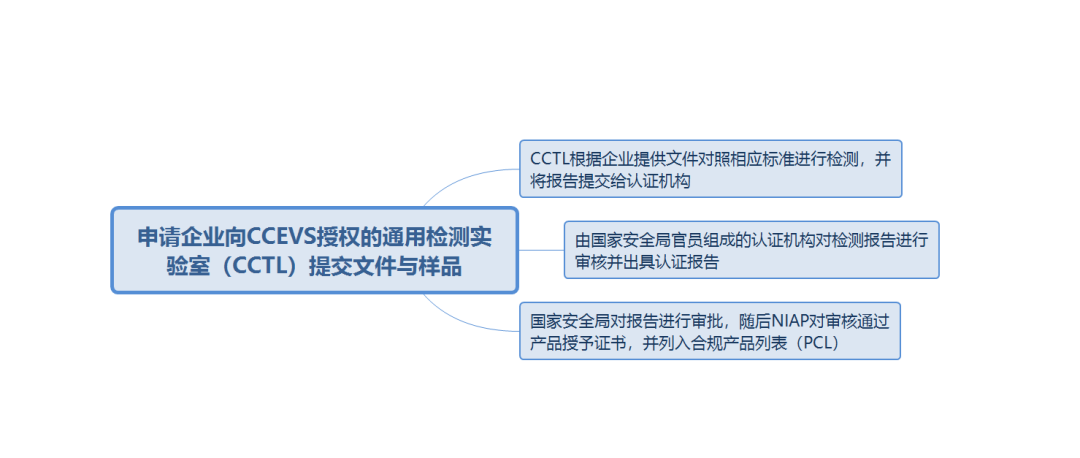

COTS无线产品想要进入美国国家安全系统,必须首先通过国家信息保障联盟(NIAP)检测评估。NIAP由美国国家安全局(NSA)和国家标准技术研究院(NIST)联合组建,所有COTS无线设备都需要通过“(Common Criteria Evalution and Validation System,CCEVS)”认证。主要流程如图2所示:

图2 无线产品准入审核流程

1.2检测评估依据

产品检测评估依据,其主要是国际标准《信息技术安全性通用评估准则》以及有关产品保护轮廓。其中,《信息技术安全性通用评估准则》规定了关于无线产品检测的通用步骤、要求和规范;对于具体某类产品,其检测依据则是该类产品的产品保护轮廓。

1.3 相关机构职责

简要而言,对于COTS无线产品的准入来说,NIAP是主要管理机构,NSA负责相关指导工作,NIST提供相关技术支持,美国政府部门作为用户发挥作用。

2、政府部门在使用无线技术进行信息传输、接收以及处理时的准则

2.1 TEMPEST防护

TEMPEST(Transient Electromagnetic Pulse Emanation Surveillance Technology)技术是电磁环境安全防护的一部分,是包括了对电磁泄漏信号中所携带的敏感信息进行分析、测试、接收、还原以及防护的一系列技术。本政策对于COTS无线产品针对TEMPEST技术对策的主要参考来源为:CNSS Policy No. 3003和CNSS Instruction No. 70004,通过以上政策来完成准入无线设备对于TEMPEST技术的防护。主要措施有以下四种:

a) 使用低辐射无线设备:低辐射设备即TEMPEST设备,是防辐射泄露的根本措施。这些设备在设计和生产时就采取了防辐射措施,把设备的电磁泄露抑制到最低限度。

b) 利用噪声干扰源:电磁辐射干扰技术采用干扰器对准入无线设备辐射进行电磁干扰,使窃收方难以提取有效信息。

c) 电磁屏蔽:屏蔽技术是将设备置于屏蔽室中,达到防止电磁辐射的目的。该技术是所有防辐射技术手段中最为可靠的一种。

d) 滤波技术:滤波技术是对屏蔽技术的一种补充。被屏蔽的设备和元器件并不能完全密封在屏蔽体内,仍有电源线、信号线和公共地线需要与外界连接。因此,电磁波还是可以通过传导或辐射从外部传到屏蔽体内,或从屏蔽体内传到外部。采用滤波技术,只允许某些频率的信号通过,而阻止其他频率范围的信号,从而起到滤波作用。

2.2 政府对于无线设备准入相关负责部门应采取的管制措施

当政府有部门需要集成无线设备、服务、技术时,需要遵守以下指导方针:CNSS Policy No. 22,Information Assurance Risk Management Policy for National Security Systems5和National Security Decision Directive 298, National Operations Security Program6 ,严格执行其中规定的关于无线设备的风险管理程序。具体来说,有以下几类管制措施:

对于采购的无线设备,需要支持硬件和/或固件完整性验证和可信且能溯源的无线技术,设备需要符合NIST SP 800-147和NIST SP 800-164-《移动设备硬件安全指南》;

无线风险评估应从源头解决无线设备NSS的保护问题;

应建立配置基线,定义接入无线设备、技术的政府部门需遵守本政策的相应要求;

相关部门应采取持续监测,包括:信息系统和网络的业务风险评估、网络管理、网络防御和入侵检测;

需要保持在使用无线设备与所列清单列表数目、类型一致;

无线设备管理员可在发生紧急情况或存在安全漏洞时暂停无线设备运行;

每个用户和系统管理员应签署一份概述使用条款的协议(例如,设备丢失或被盗的报告要求)。

2.3 对于相关人员的培训要求

在被授权操作无线NSS设备之前,应向所有无线设备管理人员、技术支持人员以及无线技术的用户提供基础教育、培训(如IA培训、设备或系统使用培训、丢失或被盗设备的报告程序)和有关使用连接到NSS的无线技术的意识。本政策的内容和实施程序应纳入培训和意识材料。

3、保障信息安全责任说明

对于管理无线NSS设备的政府部门负责人而言,他/她需要做到以下两点:

对使用无线技术的NSS项目,保证足够的拥有资格证书的操作人员和足够的技术培训;

确保政府根据适用的联邦法律,特别是保护美国个人隐私权的法律,在本政策规定下合法利用准入无线设备进行诸如持续监控等活动。

参考文献:

[1] U.S. Federal Information Security Management Act.2002.

[2] CNSSP No. 11, National Policy Governing the Acquisition of Information Assurance (IA) and IA-Enabled Information Technology (IT) Products.2013.

[3] CNSSP No. 300, National Policy on Control of Compromising Emanations.2004.

[4] CNSS Instruction No. 7000, Tempest Countermeasures for Facilities.2004.

[5] CNSS Policy No. 22, Information Assurance Risk Management Policy for National Security Systems.2012.

[6] National Security Decision Directive 298, National Operations Security Program.1988.

作者:江上

声明:本文来自中国保密协会科学技术分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。