介绍

自2013年以来,包括巴西、阿根廷、泰国在内的许多国家或地区的政府官方网站相继遭到了自称为“VandaTheGod”组织的攻击和破坏。从被他们修改网站页面上留下的信息可以推测,这些攻击主要是出于反政府的目的,为的是“打击”他们认为的政府腐败而造成的社会不公行为。

尽管最初“VandaTheGod”是因为攻击并修改政府网站才引起了各个国家的关注,但攻击者的活动明显超出了这个范围,近年来他们窃取了大量的信用卡信息并泄露了敏感的个人凭据。本文通过对攻击者留下的蛛丝马迹进行深入分析,一步一步的揭开了VandaTheGod的神秘面纱。

社交媒体活动

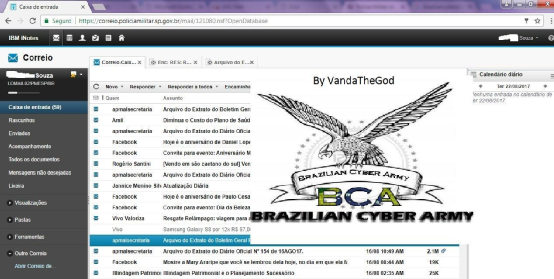

“VandaTheGod“曾使用多个账号在社交媒体(主要是Twitter)发布信息,例如“Vanda de Assis”、“SH1N1NG4M3”等。他们主要分享的是近期所取得的“成果”,有时甚至会将Twitter帐户的链接添加到受感染网站的页面上,以展示该网站确实被他们攻陷。

攻击者曾多次发文声称自己是“巴西网络军”或“BCA”的一部分,经常在遭到破坏的网站截图中展示BCA的徽标,此外该账号中发表的许多推文都是用葡萄牙语编写的,说明该账号控制者来自巴西的可能性很大。

黑客主义还是简单的黑客行为

分析过程中Check Point发现VandaTheGod不仅只针对政府网站,而且还对公众人物、大学甚至医院发起过攻击。在一篇推文中,攻击者声称获取了来自新西兰的100万患者的医疗记录,并以200美元的价格进行出售。

尽管媒体的公开报道可能会影响他们进一步的攻击活动,但他们似乎对有关VandaTheGod成就的报道感到十分自豪,甚至有时会将一些媒体的报道视频上传到他们的YouTube 频道上。

虽然VandaTheGod发起的大多数攻击都是出于政治动机,但从某些推文中可以发现他们为自己定了攻陷5,000个网站的目标,并声称达到目标后就会“功成身退”。

根据zone-h(一个记录网站攻击事件的服务)上记录的数据,他们已经成功入侵了4,820个网站,距离目标只有一步之遥。尽管列表中的大多数都是通过扫描互联网上的已知漏洞被入侵的,但还是有很多政府和学术网站是VandaTheGod主动选择的。

VandaTheGod溯源分析

为了追踪VandaTheGod的真实信息,Checkpoint检查了他们近年来在社交媒体发布的大量信息,最终在2017年的一篇推文中找到了他们公布的自己的联系邮箱Vanda@VandaTheGod[.]com。

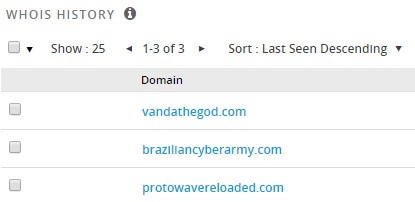

VandaTheGod[.]com的WHOIS记录显示,该网站是使用电子邮件地址fathernazi@gmail[.]com在巴西Uberlandia注册的,碰巧的是VandaTheGod曾声称自己是UGNazi黑客组织的成员。

通过邮箱反查发现该邮箱曾注册过域名braziliancyberarmy.com,这曾是“Brazilian Cyber Army”的门户网站,与之前VandaTheGod声称自己是其成员相照应。

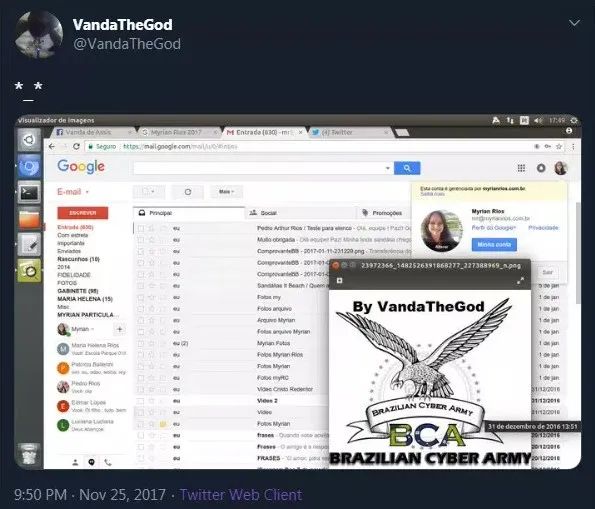

之后Checkpoint又在VandaTheGod展示自己“战果”的一张截图中发现了线索,如下图所示浏览器的左上角显示了一个打开的名称为“ Vanda De Assis”的Facebook选项卡。

通过在facebook上查找该名称,Checkpoint找到了该账号的个人资料。虽然该账户没有共享有关VandaTheGod真实身份的任何详细信息,但经过比对该账户与攻击者操作的Twitter账户经常共享相同的内容,这说明二者的关系非同寻常,并且十分可能由同一人控制。

VandaTheGod的Twitter截图

Vanda De Assis的Facebook截图

仔细观察上面的截图,可以找到一个叫做MR的用户名,此外这个名字也曾出现在VandaTheGod的Twitter上共享的多个屏幕快照中,而且是作为计算机的用户名,所以这个用户名十分值得调查。

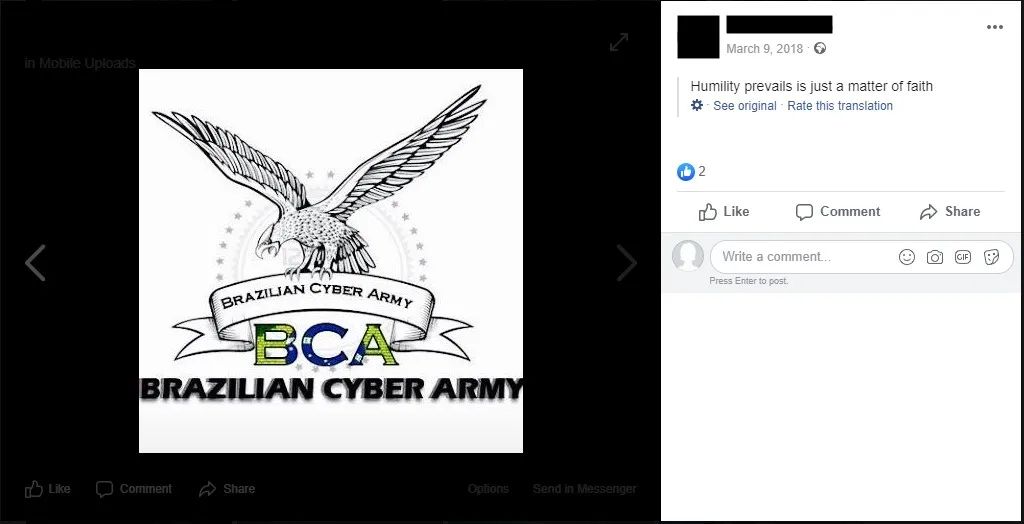

直接在Facebook上搜索名为MR的人,很明显结果太多,根本无法获取有用的信息。但将其与之前在WHOIS信息中找到的城市一起搜索时,Checkpoint发现了重要的线索。如下图所示,一张包含巴西网络军徽标的图像出现在了一个用户名叫做“M R”的Facebook账户中。

这一发现对攻击者身份的确定有着重要作用,下面要做的就是寻找证据将该账户与之前确定的VandaTheGod帐户关联起来。

Checkpoint首先对比了“M R”的Facebook帐户和Vanda de Assis的Facebook帐户近年来发布的内容,最后发现了两张完全相同的照片,说明这两个账号的确存在关系。

MR的Facebook账户中的唯一图像

Vanda de Assis的Facebook账户中的相同图像

之后Checkpoint又从不同的账户中找到了一些从不同角度拍摄的相同环境的照片,如下面两张在同一客厅中拍摄的电视机照片,这进一步证实了MR和VandaTheGod的帐户均由同一个人控制。

VandaTheGod的Twitter帐户上发布的客厅照片(左)

MR的Facebook帐户上的同一客厅照片(右)

至此对VandaTheGod的溯源过程已经全部完成,Check Point已经将这些调查结果报告给了相关的执法部门。直到本文发布之日所有VandaTheGodt的社交媒体文件仍然存在,但是攻击者个人账户中的许多与VandaTheGod共享的照片已经被删除了。此外,这些个人账户的活动在2019年底停止了,此人此后未发布任何更新。

总结

自2013年以来,VandaTheGod一直持续针对政府,企业和个人进行着攻击活动。他们破坏政府网站,出售个人和公司敏感信息,并在网络上泄露了许多个人的信用卡信息。

VandaTheGod虽然成功进行了许多黑客攻击,但最终从OPSEC角度上失败了。因为他无意中在互联网中留下了许多线索,特别是在他的黑客职业生涯初期,泄露了大量足以暴露自己身份的信息。这使得Check Point最终能够高度确定地将VandaTheGod的身份与来自巴西Uberlândia市的特定个人联系起来。

原文标题:Bringing VandaTheGod down to Earth: Exposing the person behind a 7-year hacktivism campaign

原文地址:https://research.checkpoint.com/2020/vandathegod/

编译:CNTIC情报

声明:本文来自国家网络威胁情报共享开放平台,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。