一场险些危害公众健康、引发人道灾难的网络攻击,披露出针对供水系统的国家级攻击成为各国忽视、却迫在眉睫的安全威胁。

供水系统防护资源不足、网络安全成熟度较低,网络攻击可能造成严重损害,这使其成为黑客组织完美的攻击目标。

5月28日,以色列国家网络安全负责人公开承认,该国4月份挫败了对其供水系统的大规模网络攻击。

以色列国家网络管理局负责人表示, 这场针对其供水系统的攻击险些酿成人道灾难,开启了秘密网络战的新时代。“网络空间的寒冬正在到来。”

淡水资源匮乏的以色列重视水资源利用与保护

险些酿成人道灾难的攻击

以色列国家网络管理局负责人伊加尔·乌纳(Yigal Unna)表示,此次针对以色列中部供水设施的攻击不是为了经济利益,是对以色列及其国家安全攻击的一部分,目的是“引发人道灾难”。

在国际网络大会CybertechLive Asia的致辞中,乌纳介绍了此次具有国家背景的黑客组织攻击。这是以色列官方首次披露攻击细节。

据介绍,这次袭击是有组织的行动,目标是用于控制供水网络阀门的“可编程逻辑控制器”。洛杉矶水电局前CIO Matt Lampe认为,此次针对以色列供水设施的攻击肯定是由手段高明的攻击者发起的,背后可能是国家级组织。“这类攻击必须针对具体控制系统进行专门的研究。”

网络攻击首先被水务局的员工监测到,随后通知了以色列的网络安全机构。由于攻击被很快发现和阻断,对供水系统没有造成实质的损害。供水机构的员工被要求更改了运营系统的密码。

乌纳表示:“万一攻击成功,在疫情危机期间,以色列将不得不面对损害平民、用水暂时短缺或其他更糟糕的后果;氯或其他化学品可能按照错误的比例被混入水源,给居民健康造成灾难性的后果。”

以色列的海水淡化处理厂

业界普遍认为伊朗是此次攻击背后的黑手,乌纳并没有提及伊朗,但指出攻击是国家支持的攻击行动。以色列在攻击事件发生两周后对伊朗开展了报复性的网络攻击,导致伊朗的重要港口被关闭。

作为多年的宿敌,以色列和伊朗一直在进行包括网络攻击在内的秘密对抗。最著名的事件是,美国和以色列情报机构利用震网病毒破坏伊朗核计划的行动。

迄今为止,伊朗尚未真正成功实施破坏工业设备的网络攻击。2013年,伊朗黑客入侵了纽约的小型水坝控制器,但未造成任何破坏。也曾获得美国电力系统的访问权限,但并未造成电力中断。

乌纳(Yigal Unna)认为,以色列现在需要为迟早到来的下一轮攻击做好准备。

事件频发:供水系统早已敲响安全警钟

在遭受攻击数日后召开的紧急会议上,以色列水务局代表以“给一些农民带来损害”,总结了攻击对以色列供水系统的影响。水务局代表“微不足道事件”的定性也让与会人员感到震惊。

这也难怪,黑客组织对电网的攻击往往引发广泛关注,但对水设施的攻击却鲜有媒体报道,也不大为公众关注。以色列国家网络管理局此次对网络攻击的公开表态显得有些异乎寻常。

网络安全专家预测,针对目标勒索软件的攻击将会上升。早在2018年的威胁展望中,博思艾伦的分析师就预测:“国家级攻击组织对供水设施的攻击和入侵将会增加。美国国土安全部(DHS)在2018年3月也警报称,俄罗斯黑客已经将美国供水网络作为攻击目标。

对于黑客组织对供水机构不断增加的攻击,莱斯利·卡哈特(Lesley Carhart)表示, 这是自己早就预期会发生的事情。要知道,针对关键基础设施的首个网络攻击事件不是震网病毒,而是2000年澳大利亚昆士兰州恶意控制污水控制系统的网络攻击。

网络攻击事件频发,城市供水控制系统早就敲响了安全警钟:

2000年,澳大利亚昆士兰州污水处理厂控制系统遭受远程入侵,造成污水处理泵站故障,超过1000立方米的污水被直接排放,导致严重的环境灾难。

2001年,澳大利亚一家污水处理厂因内部工程师的网络入侵,导致发生46次控制设备功能异常事件。

2005年,美国水电溢坝事件。

2006年,黑客入侵美国哈里斯堡的一家污水处理厂,在系统内植入了能够影响污水操作的恶意程序。

2007年,攻击者侵入加拿大一家水利机构SCADA控制系统,安装恶意软件破坏了控制从Sacrmento河调水的计算机。

2011年,黑客入侵和操纵美国伊利诺伊州城市供水系统SCADA,使得其控制的供水泵遭到破坏。

2016年初,据称与叙利亚有关的黑客组织入侵了一家美国水处理厂,控制了负责水处理和流动控制的系统,修改了水流和化学品相关的设置。该工厂迅速识别并撤销了化学品和水流量的设置,否则可能导致大量中毒和缺水。

2018年10月,北卡莱罗纳州昂斯洛水务局(OWSA)在超强飓风“佛罗伦萨”之后,遭遇勒索软件攻击,导致数据库和文档被加密。这一重要供水机构负责向15万北卡居民提供用水。

2019年2月,黑客利用勒索软件攻击了美国科罗拉多州的柯林斯堡拉夫兰水务公司。这家负责向科罗拉多州北部4.5 万名客户供水的小型水厂在2年内再次第二次被勒索。存储在电脑里的技术和工程数据以及制图被加密。

2020年1月,美国格林威尔水务公司遭受网络攻击,导致公司的电话及在线支付系统中断,约50万客户受到影响。这家位于南卡罗莱纳州的水务公司在一周才恢复系统。

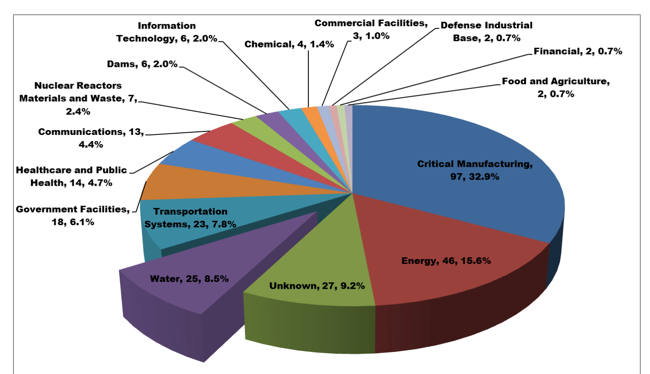

美国安全事件行业分布 (美国国土安全部, 2016)

美国国土安全部的统计显示:早在2015年,针对供水系统的网络攻击事件,就已经排入前三名,仅次于关键制造和能源行业。

频发网络安全事件表明,网络威胁已经向城市供水系统领域渗透,把控制系统作为攻击目标,为城市供水系统敲响了安全警钟。

供水设施成为黑客完美攻击目标

近年来,供水机构日益依赖互联网来管理供水管道和水泵。这些控制器可以帮助全天候监控运营状况。由于减少了监控阀门、控制器和开关的人员,供水和电力机构可以提高可靠性和降低人工成本。

与其他基础设施领域相比,供水机构网络安全的鲁棒性和成熟度较低。由于规模和资金限制,地方小型供水机构很难在网络安全方面与《财富》 100强中的油气公司相比。

尽管到目前为止,黑客攻击最严重的供水机构,也仅是勒索软件等常见网络威胁的牺牲品,所遭受的只是“附带性破坏”。但全球顶尖管理和技术咨询公司——博思艾伦(Booz Allen Hamilton)的首席技术专家凯尔·米勒认为,供水机构已经成为黑客的理想攻击目标:黑客组织对供水系统的网络攻击可能造成严重损害。

在很多应急计划演练中,停电不会造成混乱和大量伤亡,缺乏清洁供水却会导致人们离开住所。相比电力系统,供水机构在网络安全防护方面的投入令人吃惊。

安全人员认为,黑客侵入运营网络和控制供水氯化,对废水池和废水处理厂做些手脚,这将是让主管者彻夜难眠的场景。设想一下,在下游主要城市造成霍乱或痢疾传播,将会如何应对?

工业网络安全公司Dragos的首席威胁分析师莱斯利·卡哈特(Lesley Carhart)也认为:“供水机构一直是安全防护资源最少,但却最能直接影响生命和安全的行业。”

凯尔·米勒认为,即使供水中断或化学物质释放不会发展成为一场全面的危机,对于国家级黑客来说,令居民对水质失去信心,肯定在其攻击的诉求目标之内。

根据美国工业控制系统网络紧急响应小组(ICS-CERT)的统计数据,以及卡巴斯基实验室ICS-CERT的分析,供水领域设备中发现的可利用安全漏洞的数量似乎也在增长。根据美国联邦机构的统计数据,2018年在“供水”领域发现了63个安全漏洞,占所有工业安全问题的15%。2018年,只有能源和制造业的安全漏洞超过了供水领域。

专家表示,由于员工中普遍缺乏安全技能,全球的供水设施,尤其是美国的7万家供水机构,正面临网络攻击的风险。大多数城市的供水机构通常只有1-2名IT人员,无法获得足够的资源开展网络安全防护,缺乏能够检测攻击的工具。对于资金充足、寻求测试新攻击方法的攻击者而言,供水机构是很有吸引力的攻击测试目标。

传统物理隔离的供水行业自动化水平的不断提高,以及数字化、信息化技术的广泛应用,正面对越来越复杂的网络环境和日益增加的网络安全威胁。这包括暴露在互联网的工业控制系统(ICS)增加了攻击风险;错误配置和已知漏洞降低了攻击者入侵网络的障碍,并增加漏洞利用的风险。

持续加强:保护供水设施

尽管以色列水务局检测到攻击,但以色列供水系统的网络安全状况却不容乐观。由于供水系统的权力下放给了下属机构和相关企业,这使得很难进行集中管理和有效应对外部网络攻击。权力下放导致无法准确掌握或监督应对网络攻击的准备情况。

据媒体报道,以色列水务局和国家网络管理局正推动建立国家级安全中心,专门监控供水系统面临的网络威胁。

目前,以色列国家自来水公司Mekorot负责将城市、社区与供水设施的连接,并通过钻井提供水资源供应。约56家地方企业负责市内的供水。

以色列水处理厂

美国供水行业同样面临分散管理的挑战,使决策者在网络安全管理上陷入困境。目前,美国仅在联邦级别对水处理和供水网络的网络安全进行相对宽松的监控,而州级别的水务委员会因专业知识有限,通常侧重于水质,而往往会忽略网络安全。

2018年10月,美国总统特朗普签署《美国2018年水资源基础设施法案》。根据法案,任何为3300名或更多用户提供服务的供水机构都需对其网络进行“风险和弹性”评估,其中包括对网络防御的审查。美国大型供水机构必须在2020年3月之前完成合规,较小机构可以在2021年6月前再满足合规要求。

环境保护署(EPA)是美国负责水务网络安全的核心机构,赋有向供水机构发布实施新法律指南的职责。EPA发言人表示:“ EPA意识到网络攻击对供水系统在内的关键基础设施构成了重大威胁。

新泽西是对供水系统网络安全进行监管的少数州之一。它要求供水机构向州环境官员报告网络安全事件,并要求被监管的供水机构将网络安全纳入风险管理计划之中。纽约公共服务部的工作人员则会开展“定期和经常性的安全防护审核”, 以应对新兴网络威胁。该部门每年会对供水机构的网络安全计划进行审查,并评估掌握供水、电力和燃气等领域敏感个人和收费信息机构的数据安全要求。

供水系统15项基本安全原则

对IT和运营技术的攻击都会给供水机构造成巨大影响,包括增加成本、声誉受损、用户数据泄露,严重的情况还可能导致运营中断和危及公共健康与环境安全。供水系统如何进行安全防护呢?

2019年,负责向水务机构分享安全威胁信息的美国水务信息共享与分析中心(WaterISAC)发布了《水务机构实现网络安全的15项基本原则》白皮书,详细介绍了减少供水设施可利用漏洞和网络攻击的最佳实践。

1. 进行资产清点

识别资产是网络安全风险管理策略的基础,对于确定网络防御优先级至关重要。

2. 风险评估

风险评估有助于识别安全缺陷和漏洞。

3. 最大限度降低控制系统暴露面

了解工业控制系统和其他内部网络间的通信通道尤其重要。

4.开展用户访问控制

访问控制主要是确保仅向被授权人提供控制系统访问。

5. 防止未授权的物理访问

IT / OT有一个共同的格言,“只要您能触摸到它,你就拥有它。” 因此必须限制对IT和ICS环境的物理访问。

6. 部署独立的信息物理安全系统

为了保护关键资产免受复杂安全威胁,供水机构应考虑使用非数字的工程解决方案。

7. 拥抱漏洞管理

漏洞无处不在,漏洞管理对每个机构都绝对必要。

8. 培养网络安全文化

每个员工、管理人员和董事会成员都需要为机构的网络安全负责。

9. 制定和执行网络安全策略和程序

制定和执行网络安全政策和程序可能是最容易、但也是最难实施的基本原则。

10. 开展威胁检测和监控

在这个“假定失陷”的世界,我们必须具备发现恶意活动的能力。

11. 制定安全事件、应急和灾难方案

制定应对安全事件、应急和灾难的计划,对于快速恢复至关重要。

12. 有效应对内部威胁

再有力的网络安全控制和系统架构也无法应对具有物理或特权访问权限的对手。

13. 保护供应链的安全

供应商、承包商、咨询顾问和集成商给机构带来内部安全威胁,它们同样是供应链的重要组成部分。

14. 应对所有智能设备的安全风险

平板电脑、智能手机和其他移动设备在工作场所激增带来严峻安全挑战。

15. 参与信息分析和协作社区

公用事业机构与同行、社区互动和分享得越多,行业受益就越大。

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。