新一届RSA展会日渐临近,按惯例又到本公众号密集更新的时候了。之前的创新沙盒是否还记忆犹新?

2016年笔者看好并最终胜出的Phantom今年二月份刚被Splunk收购,而《下一座圣杯》文中预测的安全运营自动化迄今早已是行业共识,成为新产品标配能力。

2017年笔者倍加推崇的Veriflow惨遭落选,展会之前盘点参与企业的文章发表后也是应者寥寥,如此优秀的技术方向却少人关注;但是,公众号文章发布第二天,Gartner分析师便在Innovation Insight: Intent-Based Networking Systems报告中盛赞IBN是The Next Big Thing,更有菊花大厂前不久高调发布IBN产品,无一不证明Veriflow只是明珠蒙尘。

吹去泡沫,创新沙盒委实是检阅和发现未来技术发展方向的优秀渠道。如果只是像其它公众号门外汉般词不达意翻译入围公司官方简介,诸位看官肯定毫无收获,下面就让我们一起来粗略探究各公司到底有哪些创新点引人关注。

StackRox

有没有最近创业的打算?说起来安全有个取巧的创新方式,是其它行业所没有的:你看什么IT风口来了,就在新名词后面加上安全俩字,保证错不了。前几年的云计算、大数据、和移动App就不提了,最近的区块链安全和IoT安全火起来大家都是有目共睹。由此而知安全在数字化进程中的重要程度也可见一斑。本篇第一个看的入围厂商就是此类型的容器安全。

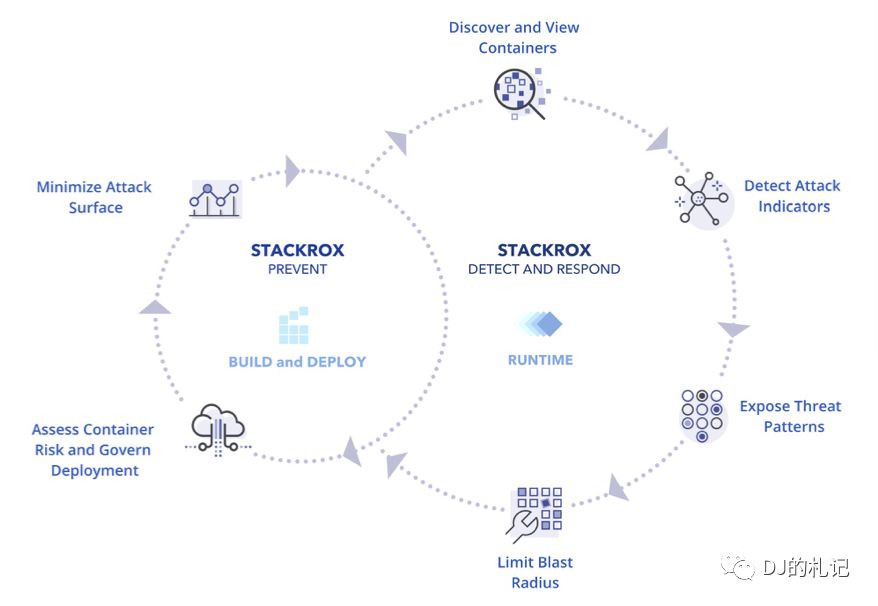

StackRox产品架构示意图

容器和微服务的接受程度越来越高,应用日渐普及,自然对安全的需求也在上升。容器安全与主机安全在技术层面有类似之处,但工程挑战并不相同。容器的快速扩展和规模部署特点,导致想做好容器安全就不能回避生命周期管理,所以本质上是个系统性且强运维的安全关注点。因此,实时可见、检测准确、操作简便、响应自动化是核心竞争力。此外,预置合规框架也是重要能力。

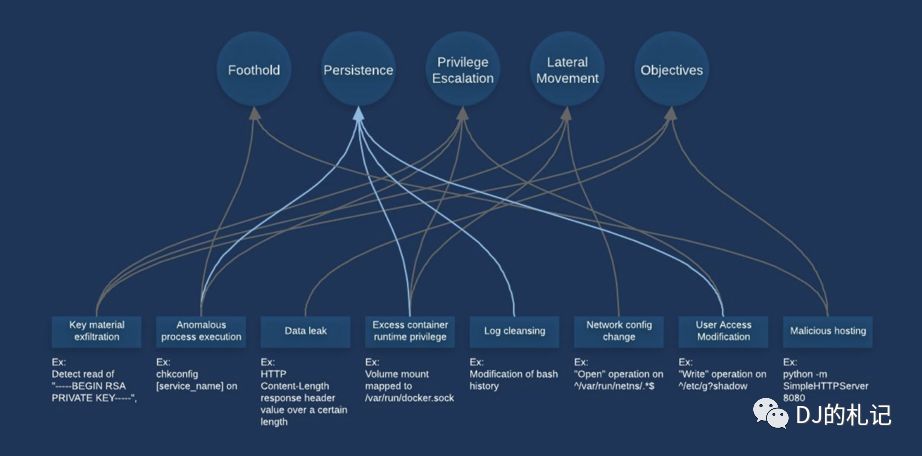

StackRox的产品方向中规中矩,乏善可陈大家都有的功能就不多说了。威胁检测方法并没有创新,还是市面上那些套路,也看不出他们在机器学习上有什么能力。有个Adversarial Intent Model (AIM)值得提出来讨论,因为这也是安全产品设计的一个新思路。StackRox AIM采纳的核心理念是,防御战略应从进攻角度来规划建立。从攻击者视角,检查应用的部署,StackRox综合分析容器所处环境中与攻击五个周期环节(foothold, persistence, privilege escalation, lateral movement, and objectives)中产生的相关信号,达到检测并揭露威胁的目标。

StackRox Adversarial Intent Model

容器安全新厂商面临的市场挑战之一,便是CWPP大厂很容易横向移动至此领域,笔者看不到任何实质的技术壁垒,基本都是工程投入。与云计算相关的领域,规模优势十分明显,低成本快速获取用户能力无可置疑是最重要的关键成功因素。

ShieldX

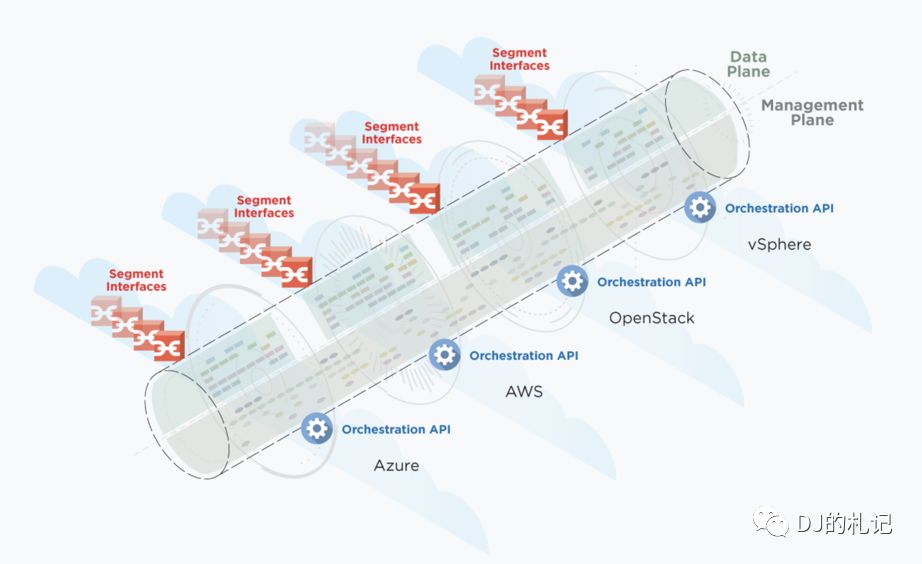

微隔离概念已经出现不短时间,现在主要云服务商都已经开始提供基础的微隔离能力,给此方向新厂商的压力十分巨大。云服务商在单云微隔离上有无可比拟的技术、性能、运维、和成本优势,基本上,独立厂商想有发展必须走多云支持这条路。ShieldX也不例外。

ShieldX支持多云平台

微隔离需要用户事先投入大量精力做好分级架构规划,往往与业务类型和组织架构还有关系,没有通用模版可以参考使用,部署并不简单。过度隔离造成运维复杂化是非常头痛的难题。另一方面的压力来自CWPP厂商,在某些用户看来,这两类产品的界线并不是那么清楚,很多场景中都可以互相替代。

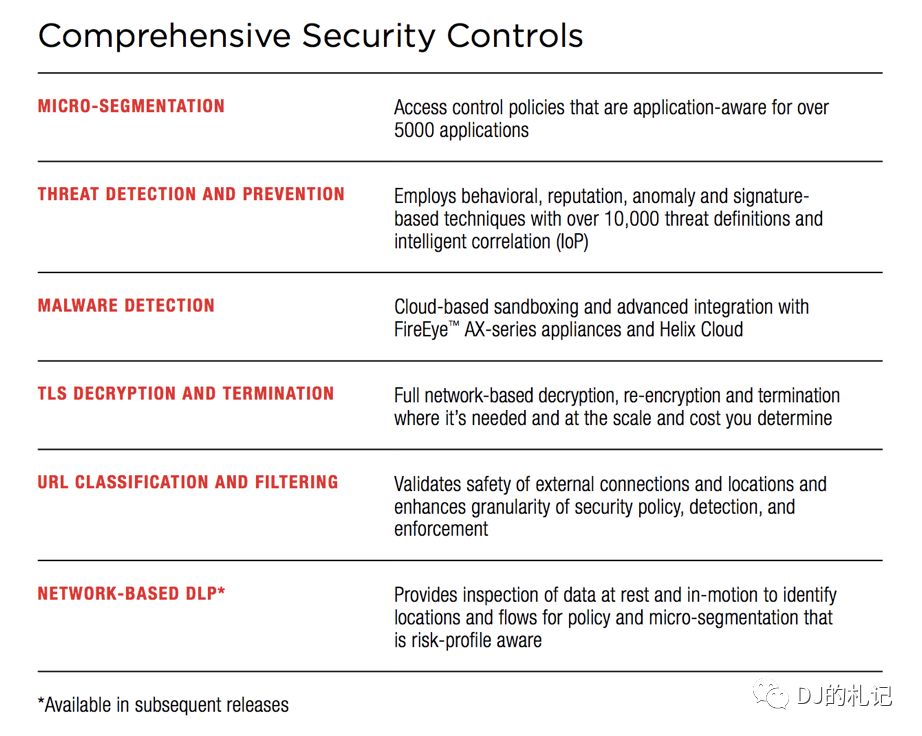

ShieldX产品的特点有很多,听起来很时髦,但说实话都没有让人眼前一亮的感觉。首先,没有agent,纯网络流量DPI,听起来很轻,但其它友商能提供的自动响应就无能为力了。其次,基于容器和微服务部署,具有良好的可扩展性、可见性、和易维护性,确实能减轻部署和运维的负担,但是即使不用容器,也可以把产品做到运维管理系统高效。最后,如下图的安全功能列了一堆,却又都浅尝即止,打算走UTM路数?这种思路到底是要做大客户呢还是中小企业呢,中小企业现在都有实力上多云了?

ShieldX支持和计划支持的安全能力

BigID

数据安全的话题最近正热,各国监管政策和热点事件层出不穷,颇让从业厂商大肆炒作一把--即便是漏洞管理厂商也在大谈特谈GDPR影响。BigID做数据安全的出发点其实很狭窄,只看到强调个人信息PI这部分,固然隐私现在是红线,但对于企业内部的知识产权只字不提,风险控制和安全部门恐怕也难以接受。

BigID所宣称的用AI去发现个人信息,但是具体如何应用AI技术的描述文档并没有公开。而且恐怕绝大多数的数据安全厂商都会告诉用户,证件号电话号银行卡号之类的不用机器学习也可以识别--抡起大锤砸核桃且不说性价比如何,至少把大锤给我们画画长什么样吧。

数据分布地图和流向,也是讲了很多年的老话题。讲出这个理念十分容易,难点是落地。想给三万员工的企业画出数据地图和流向,想知道银行卡号销售合同专利表单在哪些终端哪些邮件哪些http里出现过,采集的原始数据分类日志量十分巨大。读者们稍微想想就知道这数据量肯定不比桌管和SIEM加起来少。查询效率等等工程困难都需要一个个去克服。当然,只做隐私的BigID所遇到此类难度就会指数级下降。

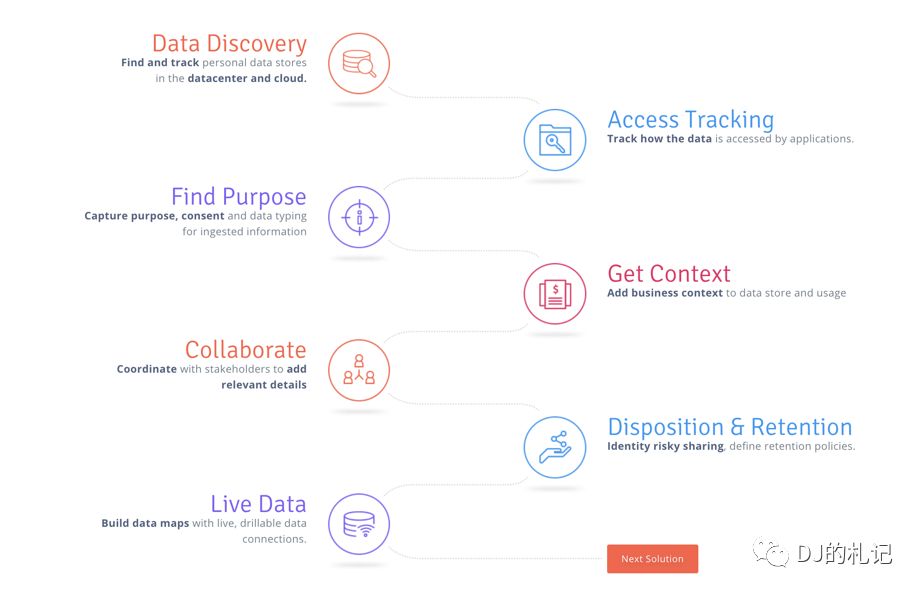

BigID画出数据地图的流程

BigID也给出了合规遵从模版和风险评估,这些都是很好的功能。部署上,也强调了支持agentless。但是,有得必有失,没有agent就意味着很多原始数据无法采集。果然,大热的用户行为分析UEBA一词,你在BigID的宣传中居然看不到。要知道,很多内部威胁和外部威胁,在盗取数据时,都表现为特权用户的滥用,没有行为分析根本无法检测出来。由此看来,BigID的风险分析也存在明显短板。

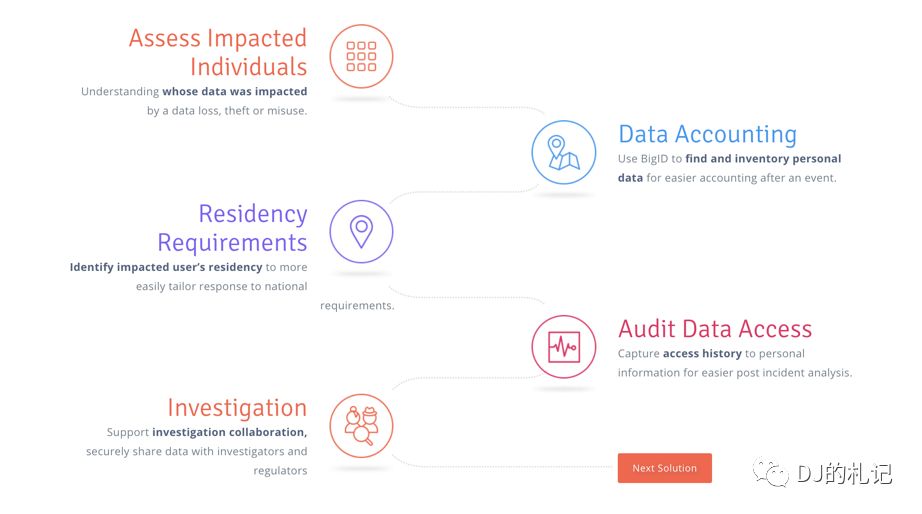

BigID的数据泄露调查流程存在巨大短板:无法提供直接证据

笔者经验,数据安全是个强运营的安全子领域,想做得出类拔萃,企业需要投入的资源一点都不比建设SIEM系统要少。数据安全产品的研发也非常难。Amazon Macie市场宣传做得很好,产品很一般。不管安全行业这几年如何剧变,Gartner发布了多少新名词,但是DLP还一如既往地位稳固,迄今为止,DLP是数据安全不可绕过的关键基础,还没有一款产品能够有替代的可能,因为DLP是SIEM、UEBA等等高级分析的基础数据来源。此外,DLP已经发展到能对数据泄露事件做一定程度的调查与自动响应,能够检测泄露途径并取证,而BigID只能画出风险热力图,无法完成猎捕事件和恶意员工的任务。最后,领先的DLP产品早已能可视化数据分类分级的分布,远比BigID描绘仅仅隐私数据给企业风险控制和安全团队提供的价值高很多。

Acalvio

Deception欺骗,最近几年冒出不少创业公司来。这个在蜜罐蜜网基础之上发展出来的概念,本质上没有技术创新,只是在运营模式上试图创新。某些厂商大讲特讲高交互蜜罐的优势,但笔者从来不认为这是个关键之处,当然说的人多了自然大家都信以为真;欲达到Deception的目标效果另有要点。如果厂商不能在以下两点上讲出优势来,往往就会泯然众人。第一,如何保证入侵者最大概率进入部署好的欺骗蜜罐?第二,使用了哪些高级分析技术能检测出传统安全产品无法识别的威胁?

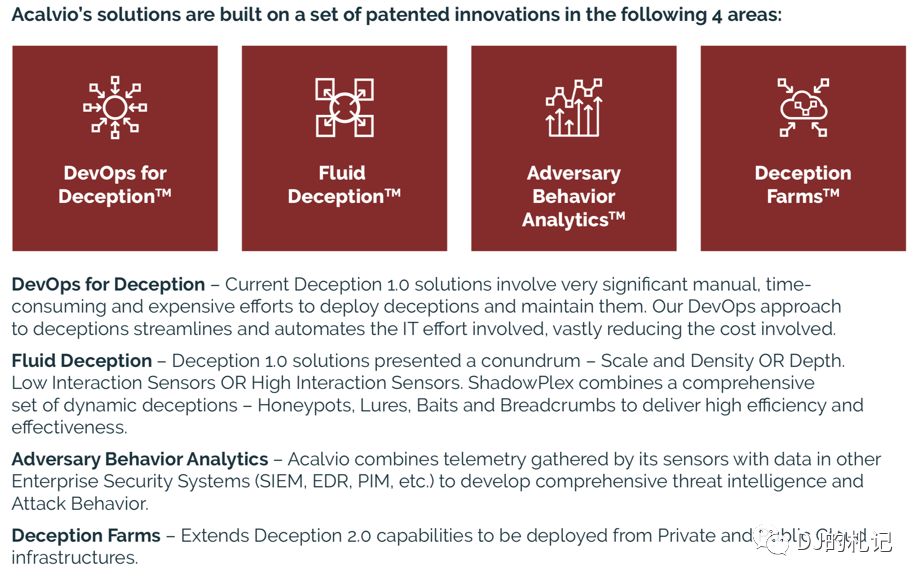

在一个三万员工的企业中,部署100个蜜罐就如石沉大海,基本上黑客撞进去的概率可以忽略不计。有专家建议10:1的比例,亦即三万员工企业至少要铺5000个蜜罐,这初始投入和后续运维恐怕会让绝大部分安全团队头疼。其次,部署和运维方法也需要优化,才能支持自动化并节省人力。Acalvio自己宣传的四个产品特性中,DevOps和Farm两点便是应对此问题。

Acalvio的产品卖点

黑客入侵蜜罐后,怎能才能检测出来?使用传统的杀毒和HIDS那就是搞笑。因为不用蜜罐,主机上也有那些安全产品。很多蜜罐厂商无法解决此障碍,只能铺人上去,然后成了MSSP模式,是在卖人而不是卖产品。Acalvio也意识到了这点,宣传说提供Adversary Behavior Analytics,集成SIEM、EDR、PIM等数据源进行分析,这也是老生常谈,就看落地效果了。

Fluid Deception便是Acalvio应对高交互蜜罐说法的功能。具体笔者就不展开了,感兴趣的读者自行研究。

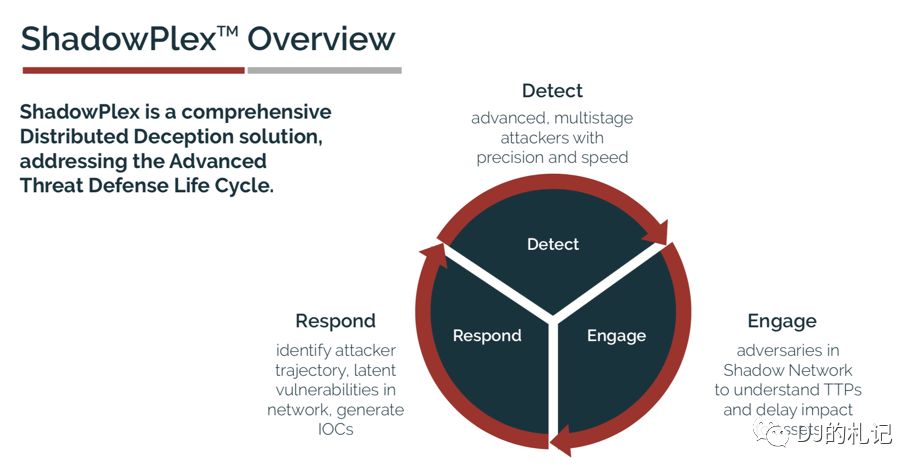

Acalvio的产品方法论

至于上图中的Engage这一环节,人工对抗去理解攻击手法方式并评估对抗,大家看看也就罢了,真有1000个蜜罐,企业用户得建多大一个专业对抗团队才能搞得定,还不如直接扔出去给MSSP。效率是目前安全团队亟需解决的首要问题。任何不能提升效率的产品功能设计都是价值低下的。

说起安全创业公司,绝大部分都受限于工程能力,没办法在短时间内推出功能完善的产品,战略重点除了要抓准方向,还要尽可能建立壁垒,当然融资能力亦是不可或缺。所有产品的生命曲线都高度类似:新技术初期必然只能在局部有所突破,功能全面性上显然难以与传统产品抗衡。但是成熟的产品往往已经步入衰败期,问题逐步涌现,用两三年后不得不替换,造成巨大浪费。这也需要用户团队负责人身怀大智慧,富有远见卓识,分辨得出新技术的远大前景,能够承担短期风险,去追求中长期投资回报率最大化。

先发出来一篇,后续再写,最后会再次斗胆挑出笔者心仪的创新公司。

声明:本文来自DJ的札记,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。