编译:奇安信代码卫士团队

ZecOps公司的安全研究员刚刚披露了影响 Server Message Block (SMB) 协议的一个新型严重漏洞,它可导致攻击者远程泄露内核内存,而且当结合使用之前披露的“可蠕虫”bug,可实现远程代码执行攻击。

影响版本

SMBleed 漏洞 (CVE-2020-1206) 存在于 SMB 的解压缩函数中。而 SMBGhost 或 EternalDarkness 漏洞 (CVE-2020-0796)也存在于该函数中,可导致Windows 系统遭受恶意软件攻击并可能进行蠕虫式传播。

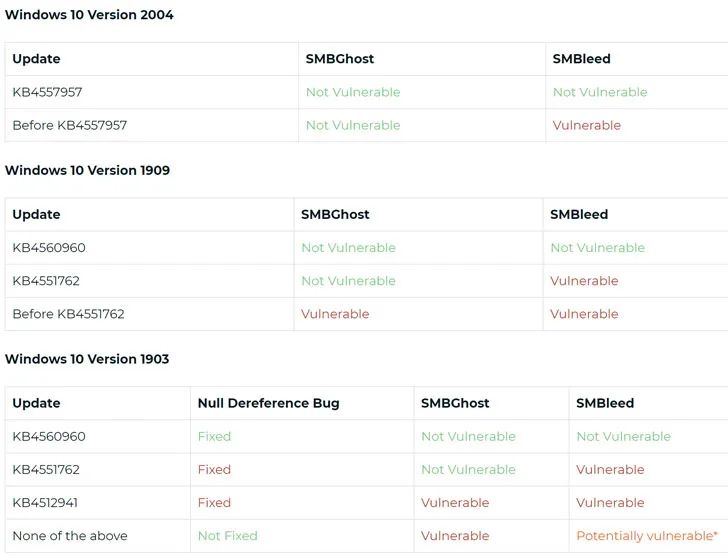

SMBleed 漏洞影响 Windows 10 版本1903和1909,微软已在6月份的补丁星期二中修复。

上周,美国网络安全和基础设施安全局 (CISA) 发布公告称,SMBGhost 漏洞的 PoC 已发布,Windows 10 用户应该尽快更新机器。SMBGhost 漏洞的危害巨大,CVSS 分数达到满分10分。

漏洞简述

SMB 协议运行在 TCP 端口445 上,是一个网络协议,提供文件共享、网络浏览、打印服务和网络进程间通信的基础。

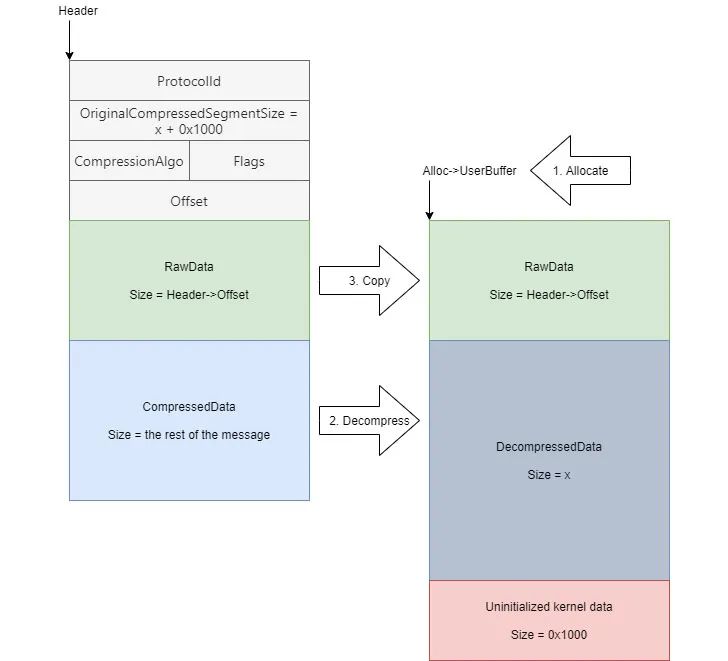

研究人员指出,SMBleed 漏洞源自 “Srv2DecompressData”中的解压缩函数对特殊构造的且发送至目标 SMBv3 Server的信息请求(如 SMB3 WRITE)处理不正确,从而导致攻击者能够读取未初始化内核内存并修改压缩函数。

研究人员指出,“该信息结构中包含注入写入和标记的字节数量以及一个变量长度的溢出。这对于漏洞利用而言堪称完美,因为我们可以构造一条信息以具体说明该标头,但变量长度的溢出中包含未初始化数据。成功利用该漏洞的攻击者能够获取信息以进一步攻陷用户系统。要利用该漏洞攻击服务器,未认证攻击者可向目标 SMBv3 服务器发送一个特殊构造的数据包。”

微软补充说明道,“要利用该漏洞攻击客户端,未认证攻击者需要配置一个恶意 SMBv3 服务器并说服用户与之连接。”

更糟糕的是,SMBleed 可结合使用SMBGhost,在未修复的 Windows 10 系统中实现远程代码执行后果。该公司已发布PoC exploit 代码演示这些缺陷如何利用。

缓解措施

缓解措施

建议家庭和企业用户尽快安装最新的 Windows 更新。

对于补丁不可用的系统,建议拦截端口445以阻止横向移动和远程利用。

微软在安全指南中已说明漏洞修复方法。

原文链接

https://thehackernews.com/2020/06/SMBleed-smb-vulnerability.html

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。