Abuse.ch、BrillantIT 和 Proofpoint 公司的安全研究员渗透到由被黑服务器组成的网络EITest 的命令和控制基础设施中。EITest 被网络犯罪分子用于将用户重定向至恶意软件、利用包和技术支持诈骗。

EITest 被指为“流量传播之王”,它是受攻陷服务器的集合,而黑客已在这些服务器上安装了后门。犯罪分子使用这些后门从站点中虹吸合法流量并将用户重定向至恶意网页。

这种类型的恶意活动被称为“流量传播”,而且很多网络犯罪分子构建此类被黑站点的僵尸网络,随后将其出租给犯罪分子供后者为所欲为。

EITest 现身于2011年,在2014年7月成为可租赁 TDS

2011年,EITest 首次出现在网络犯罪市场上,但最初并非是可租赁的流量传播系统。其作者主要是为了将流量导向自主创建的利用包 Glazunov,通过 Zaccess 木马感染用户。

当时,EITest 名不见经传,不过在2013年后期,其作者开始重构其基础设施而且在2014年7月开始提供租赁服务。

Proofpoint 公司的研究员 Kafeine 指出,EITest 团队开始出售从被黑站点中劫持的流量,售价是每1000个用户收费20美元,并且出售的最低流量块是5万名用户。

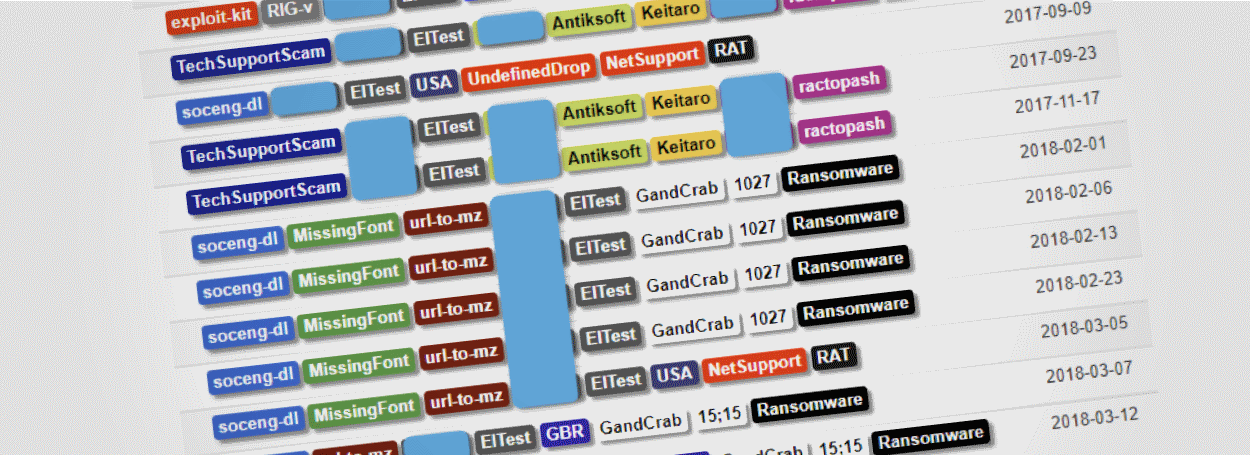

自此,EITest 成为研究人员必须每天面对的痛苦,它涉及传播无数勒索软件家族、将大量流量重定向至 Angler 和 RIG 利用包,并且最近将大波用户发送至社工站点(浏览器劫持 (browser locker)、技术支持诈骗、虚假更新、虚假字体包)。

安全企业渗透关键 EITest 域名

好消息是,研究人员在今年取得开门红。BrillantIT 公司的一名研究员设法破解了受感染站点连接命令和控制基础设施的方式。

研究人员通过拿下一个域名 (stat-dns.com) 的方式,设法劫持了整个 EITest 网络。整个服务器自3月15日起就指向一个 sinkhole,阻止了数百万用户访问恶意网站。

通过分析进入 sinkhole 的流量后,研究人员发现了 EITest 实施的大量操作。他们指出,僵尸网络每天处理来自超过5.2万个被黑站点的200万左右的用户,而多数被黑站点是 WordPress 站点。

攻击者放弃夺回对 EITest 网络的控制

Proofpoint 公司的研究人员指出,从这次成功的渗透行动而言,虽然恶意作者关闭了命令和控制代理,但尚未观测到 EITest 网络操纵者的其它公开行动。

目前,EITest 的作者似乎已经放弃了重新掌控其之前网络的努力尝试,但这并不排除他们会构建一个新网络。

除了 EITest,市场上出现的其它流量传播网络包括 Fobos、Ngay 和 Seamless,而其它两个网络 Afraidgate 和 pseudo-Darkleech 这几个月来一直处于休眠状态。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。