作者:左英男 张泽洲

【摘 要】远程办公已经逐步成为一种常态化的工作模式,也是移动办公概念延展后的必然结果。本文在远程移动办公常态化背景下,探讨通过“以身份为基石、业务安全访问、持续信任评估、动态访问控制”四大关键能力,构建基于零信任架构的移动办公安全体系。

【关键词】 移动办公 零信任 动态访问控制 信任评估

1. 引言

据第三方调查数据显示,2020年春节期间,中国有超过3亿人远程办公 [1],以前只能在办公室开展的工作全部搬回了员工的家中,不仅仅局限在日常工作协同沟通、视频会议等,越来越多的企业将很多IT功能都搬上了远程办公平台,远程开发,远程运维,远程客服,远程教学等等都已变成现实。而几年前因技术迅速迭代而引发的移动办公,也从一开始局限在移动终端上的办公概念,延展到即走出固定地点(如办公室、写字楼),随时随地的办公形态。事实上,远程办公在欧美国家,早就已经成为一种必然的发展趋势。远程移动办公不应该被看做特殊时期的一种特殊的办公形式,而应将其作为面向未来工作模式的一种常态,未来已来,全社会必须直面这种工作模式的“强制升级”,并做好应对。

2. 远程移动办公带来的新网络安全挑战

远程移动办公这种新的工作模式对网络安全带来了全新的挑战,最主要的挑战在于远程移动办公极大的增加了企业网络信息基础设施的复杂性。

首先是网络暴露面的增加。为了支撑远程移动办公,原本只能在内网访问的高敏感度的业务系统不得不对互联网开放。目前远程移动办公使用最多的是两种接入方式,一种是通过端口映射将业务系统直接开放公网访问;一种是使用VPN打通远程网络通道。无论哪种方式,都是对原本脆弱的网络边界打上了更多的“洞”,敏锐的攻击者一定不会放过这些暴露面。

其次是接入网络的人员、设备、系统的多样性呈指数型增加。网络安全本来就是一个复杂的系统工程,远程移动办公模式允许员工、外包人员、合作伙伴等各类人员,使用家用PC、个人移动终端,从任何时间、任何地点远程访问业务。参差不齐的终端接入设备和系统,具有极大的不确定性,各种接入人员的身份和权限管理混乱,弱密码屡禁不止,这些都会给企业网络带来了极大的风险。

最后是数据流动的复杂性。企业的业务数据在复杂的人员、设备、系统之间频繁流动起来,原本只能存放于企业数据中心的数据不得不面临在员工个人终端的留存,企业数据和个人数据甚至混在一起,企业数据的机密性难以确保,数据泄露和滥用风险大幅增加。

远程移动办公的复杂性导致企业已经不存在单一的、易识别的、明确的安全边界,或者说,企业的安全边界已经被瓦解,传统解决方案难以应对。

事实上,近年来外部攻击的规模、手段、目标等都在演化,有组织的、攻击武器化、以数据及业务为攻击目标的高级持续攻击屡见不鲜,且总是能找到各种漏洞突破企业的边界并横向移动,可以说企业的网络安全边界原本就已经很脆弱,远程移动办公可以说是让这种脆弱性雪上加霜。

各组织也都在对自己的安全边界进行“加固”,尽量使用VPN远程接入而非直接开放业务端口,增强威胁检测的能力等等,然而,这些手段基本上可以视作是传统的边界安全方案上的单点增强,难以系统性缓解远程移动办公带来的安全威胁。攻击者可以轻易利用弱密码或破解来的密码通过VPN进入内网,也可能利用VPN漏洞、业务系统漏洞直接进行渗透,突破企业边界,并且由于内网安全控制措施的不足,攻击者可以肆意横向移动,并最终窃取有价值的数据资产。

远程移动办公常态化,或者说网络的无边界时代,需要全新的网络安全架构应对现代复杂的企业网络基础设施,应对日益严峻的网络威胁形势,零信任架构正是在这种背景下诞生的,是安全思维和安全架构进化的必然。

3. 基于零信任架构的远程移动办公安全体系

3.1 零信任架构简介

零信任的最早雏形源于2004年成立的耶利哥论坛(Jericho Forum ),其成立的使命正是为了定义无边界趋势下的网络安全问题并寻求解决方案。2010年,Forrester的分析师约翰·金德维格(John Kindervag)正式使用了零信任这个术语,金德维格在他的研究报告中指出,所有的网络流量都是不可信的,需要对访问任何资源的任何请求进行安全控制。随着零信任的持续演进,以身份为基石的架构体系逐渐得到业界主流的认可,这种架构体系的转变与移动计算、云计算的大幅采用密不可分。2014年开始,Google基于其内部项目BeyondCorp的研究成果,陆续发表了多篇论文,阐述了在Google内部如何为其员工构建零信任架构。BeyondCorp的出发点在于仅仅针对企业边界构建安全控制已经不够了,需要把访问控制从边界迁移到每个用户和设备。通过构建零信任,Google成功地摒弃了对传统VPN的采用,通过全新架构体系确保所有来自不安全网络的用户能安全地访问企业业务。

在《零信任网络》一书中,埃文.吉尔曼(Evan Gilman)和道格.巴斯(Doug Barth)从零信任的安全假设和安全思路两个维度进行了定义[2]:

1) 网络无时无刻不处于危险的环境中。

2) 网络中自始至终存在外部或内部威胁。

3) 网络的位置不足以决定网络的可信程度。

4) 所有的设备、用户和网络流量都应当经过认证和授权。

5) 安全策略必须是动态的,并基于尽可能多的数据源计算而来。

在远程移动办公常态化的时代,应该基于零信任对安全架构进行革新,基于零信任构建内外网一体的业务访问平台,在人员、设备和业务之间构建一张虚拟的基于身份的逻辑边界。这里的关键点在于,如果仅仅针对远程接入场景构建安全体系,完全忽略内部业务访问、安全域或服务之间的数据交换、数据中心的系统运维等场景,是完全不可取的,仍然是边界安全思维。正确的零信任思维应该是不区分内外网,针对核心业务和数据资产,梳理访问这些资产的各种访问路径和场景,针对各种场景构建一体化的零信任动态访问控制体系。

3.2 基于零信任架构的远程移动办公安全参考架构

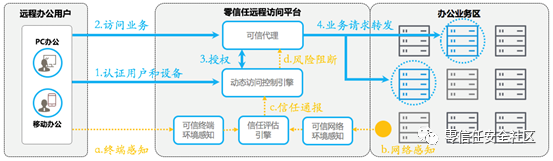

零信任架构通过以身份为基石、业务安全访问、持续信任评估和动态访问控制的关键能力,基于对网络所有参与实体的数字身份,对默认不可信的所有访问请求进行加密、认证和强制授权,汇聚关联各种数据源进行持续信任评估,并根据信任的程度动态对权限进行调整,最终在访问主体和访问客体之间建立一种动态的信任关系,针对远程移动办公场景,基于零信任架构的安全参考架构如下图:

基于零信任架构的远程移动办公安全参考架构

(1) 可信代理

可信代理是零信任架构的数据平面组件,是确保业务安全访问的第一道关口,是动态访问控制能力的策略执行点。可信代理拦截来自PC和移动终端的业务访问请求后,通过动态访问控制引擎对发起请求的用户和设备进行身份认证,并对权限进行动态判定。

(2) 动态访问控制引擎

动态访问控制引擎和可信代理联动,对所有访问请求进行认证和动态授权,是零信任架构控制平面的策略判定点。

动态访问控制引擎对所有的访问请求进行权限判定,权限判定的依据基于访问请求上下文属性、信任等级和安全策略进行动态判定。

(3) 信任评估引擎

信任评估引擎是零信任架构中实现持续信任评估能力的核心组件,和动态访问控制引擎联动,为其提供信任等级评估作为授权判定依据。

信任评估引擎持续接收可信代理、动态访问控制引擎的日志信息,结合身份库、权限库数据以及可信终端环境感知、可信网络环境感知上报的风险信息,基于大数据和人工智能技术,对信任进行持续评估,最终生成和维护信任库,为动态访问控制引擎提供决策依据。

(4) 可信终端环境感知

可信终端环境感知是零信任架构中重要的环境感知组件之一,为信任评估引擎提供终端环境的感知信息和风险评估输入,可以感知和识别终端身份、终端安全属性、终端行为异常等信息。

(5) 可信网络环境感知

可信网络环境感知是零信任架构中重要的环境感知组件之一,为信任评估引擎提供网络环境的感知信息和风险评估输入,可以感知和识别网络流量方面的风险和异常,并作为事件通知信任评估引擎。

4. 远程移动办公常态化下的更多安全思考

针对远程移动办公常态化的趋势和其面临的安全挑战,需要更多的结构化的思考和应对,建议如下:

4.1 常态化思维审视远程移动办公安全架构

国内目前大规模的远程移动办公,导致网络风险加剧,导致传统的边界安全体系失效,但业界应该清晰的意识到,这些安全挑战一直就存在,并非远程移动办公导致了这些安全挑战,而是因为安全架构没有及时跟上节奏,在大规模的远程移动办公压力下,把这些问题放大了而已。

事实上,数字化转型推动着云大物移等新技术的采用,早就已经埋下了边界瓦解的种子,业界应该直面这种趋势,把远程移动办公看成是现代企业业务的一个有机组成部分,当做一种常态,企业“边界”之外的人、设备、系统接入网络已是不可逆转的趋势,企业的业务和数据走出“边界”上云也是信息技术发展的必然。基于常态化思维,审视现有的安全架构,将远程移动办公作为企业数字化转型的业务场景之一,而不是将其作为一个单点进行加固。建议针对企业不得不面临的新型IT环境,基于零信任架构,进行全面的安全架构升级。

4.2 远程移动办公和安全建设需同步规划、同步推进

网络安全和信息化相辅相成,安全是发展的前提,发展是安全的保障,安全和发展要同步推进,对于迅速崛起的远程移动办公更是如此。面对已经提前到来的远程移动办公浪潮,对于每一个企业主,都需要汲取过去信息化和安全相互独立并行的教训,而是在战略规划之初,就将两者同步考虑和部署下去,只有这样,才能让企业把握住远程移动办公的浪潮,实现安全、平稳的数字化、移动化转型和升级。

4.3 加强员工安全教育和培训

今年RSAC的主题是“人的因素”,事实上,任何时候,人永远是安全必不可少的因素,国内安全公司奇安信在2017前也曾提出过“人是安全的尺度”的思想。远程移动办公场景下,员工面临的网络风险和现场办公存在较大的差异,员工现有安全意识和远程移动办公的安全现状之间会出现鸿沟,并且由于办公场所的变更,员工的安全意识会出现一定程度的弱化。因此,需要针对性的加强员工安全教育和培训,帮助员工了解他们可能无意间引入企业的安全风险,并对场景风险的缓解和处置方式进行培训,降低由于缺乏意识或无意之间的意识弱化导致的安全风险。

5. 结语

零信任架构提供一系列概念、理念、组件及其交互关系,以便消除针对信息系统和服务进行精准访问判定所存在的不确定性。在远程移动办公常态化背景下,基于零信任架构,聚焦远程移动办公场景的人、设备、流程、访问、环境等多维因素,通过“以身份为基石、业务安全访问、持续信任评估、动态访问控制”等关键能力,构建远程移动办公的内生安全能力,缓解端到端的业务访问风险,为组织的数字化转型保驾护航。

参考文献:

[1]全球抗疫云办公云教育陡然升温– 环球网 [EB/OL].( 2020-03-21)[2020-03-23]. https://finance.huanqiu.com/article/3xVW4gmkvN7

[2]埃文·吉尔曼, 道格·巴斯. 零信任网络 在不可信网络中构建安全系统[M].北京:人民邮电出版社,2019:1~2.

本文转载自《保密科学技术》杂志2020年3月刊

声明:本文来自零信任安全社区,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。