赛门铁克追踪到一个名为 Orangeworm 的 APT 组织,它针对位于美国、欧洲和亚洲国家的医疗组织机构发动攻击,不过这些攻击貌似并非出自国家黑客之手。

周一,赛门铁克公司发布报告称,Orangeworm 首次现身于2015年1月,主要攻击的是医疗行业的组织机构,占被攻击目标的近40%;其它遭攻击的行业在某种程度上也和医疗行业有关,如 IT (15%)、制造业 (15%)、物流 (8%) 和农业 (8%)。

具体来讲,其它行业的受害者包括医疗设备厂商、向诊所提供服务的 IT 公司以及交付医疗产品的物流公司。研究人员表示,医疗行业以外的公司也在供应链攻击之列,最终目标是获得访问目标实体系统的权限。

虽然受害者分布最广的国家是美国 (17%),但其它国家或地区也存在受害者,如沙特阿拉伯、印度、菲律宾、匈牙利、英国、土耳其、德国、波兰、中国香港、瑞典、加拿大、法国等。

赛门铁克在报告中指出,虽然从遥测数据来看, Orangeworm 在2016年和2017年仅影响少量受害者,但由于受害者在大型国际公司工作,它感染多个国家。

一旦获得对目标组织机构系统的访问权限后,黑客会部署一个被赛门铁克称作 Trojan.Kwampirs 的自定义后门。该后门可导致攻击者远程访问受攻陷设备。

该后门首先收集关于计算机的信息以判断该计算机是否是感兴趣的目标或者属于研究人员。如果受害者是攻击者感兴趣的目标,那么后门就会被“积极”复制到开放网络共享的其它系统。

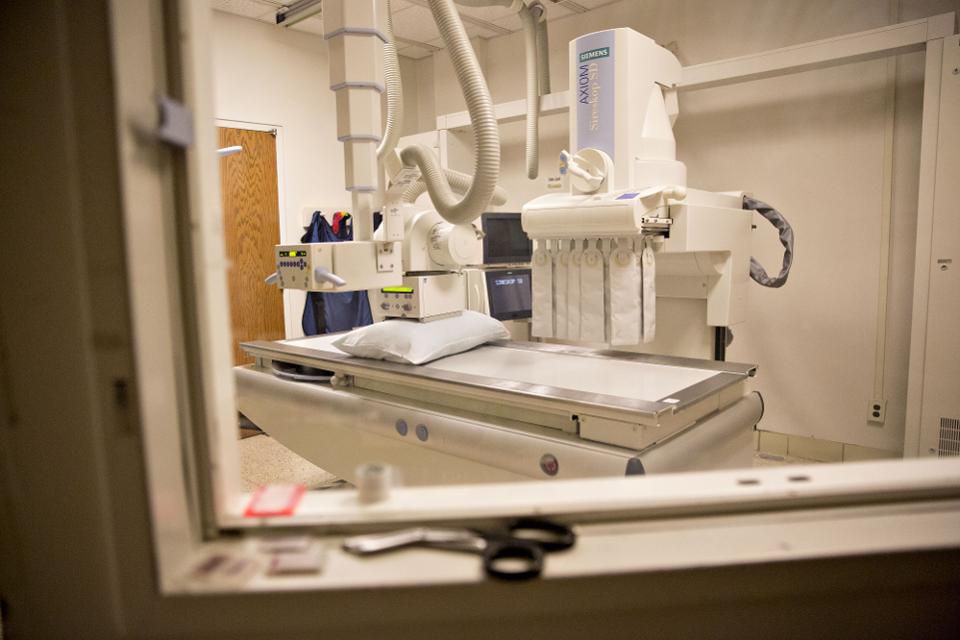

赛门铁克表示,Kwarmpirs 出现在托管高科技成像设备软件的设备上,如 MRI 和 X-Ray 机器。这款恶意软件也出现在用于协助病患填写同意书的设备上。然而,安全专家们表示 Orangeworm 实施感染的确切动机尚不明朗。

攻击者向这款恶意软件发动的命令包括收集系统和网络数据的指令,获取运行进程、系统服务、网络共享、账户策略以及本地和域管理账户信息的指令。

赛门铁克公司表示目前尚无法确定 Orangeworm 的来源,不过该组织可能正在开展企业间谍活动,目前尚无证据表明它受某个国家支持。

安全专家表示,Orangeworm 背后的攻击者似乎并不在意攻击活动被发现。研究人员表示,Kwampirs 在网络上传播的方法很“嘈杂”,而且在被研究人员发现后它几乎并未做出改变。该木马使用的传播方法老旧,主要针对的是 Windows XP,但这种方法可能仍然在医疗行业起作用,原因是医疗行业在老旧平台上多使用遗留系统。

本文由360代码卫士翻译自SecurityWeek

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。