安全团队MalwareHunterTeam在上周日介绍了一款新的恶意软件,它被怀疑是勒索软件Satan的一个新变种。自2017年11月以来,该变种就一直在利用永恒之蓝(ExternalBlue)漏洞并通过网络传播,从而对文件进行加密。

根据恶意软件研究技术网站Bleeping Computer在之前的报道,Satan勒索软件最初是在2017年1月被发现的。在当时,一名推特ID为“Xylitol”的安全研究员发现了一项名为“Satan(撒旦)”的勒索软件即服务(Ransomware as a Service,RaaS),允许任何人通过注册来创建自定义的Satan勒索软件。

Satan的开发者为此专门设立了一个网站,允许任何人进行注册和登录。在注册成为该网站的会员后便可以使用网站提供的工具和功能来创建Satan勒索软件变种,并能够通过该网站来实时监测勒索软件的传播状态以及赎金支付情况。

开发者将从会员收取到的赎金总额中抽取30%作为回报。根据Satan RaaS的广告,如果会员收到的赎金总额并不多,他们还会考虑适当减少抽取的费用。

对于新的变种,起核心作用的是一个很不显眼的名为“sts.exe”的文件。研究人员表示,这个命名可能来源于"Satan spreader(撒旦传播者)"的缩写。详细信息如下:

MD5:12bc52fd9da66db3e63bfb196ceb9be6

SHA1:4508e3442673c149b31e3fffc29cc95f834975bc

SHA256:b686cba1894f8ab5cec0ce5db195022def00204f6cd143a325608ec93e8b74ee

编译时间戳:2018-04-14 06:33:08

该文件与PECompact 2(脱壳机器工具)打包在一起,因此文件大小只有30KB。

值得注意的是,Satan在多个活动中使用了不同的脱壳工具,如UPX和WinUpack。研究人员表示,这可能来源于Satan RaaS服务提供了多种脱壳工具的选项。

从VirusTotal(一个提供免费的可疑文件分析服务的网站)的扫描结果来看,目前仍有部分安全产品无法将sts.exe检测为恶意文件。

sts.exe的主要作用是充当其他文件的下载器,并会在执行后下载并使用特定的密码来提取两个新的文件(Client.exe和ms.exe)。其中,Client.exe是一个包含有Satan的最终有效载荷(Cryptor.exe)的SFX文件;ms.exe则被用于加载永恒之蓝漏洞,并扫描易受攻击设备。

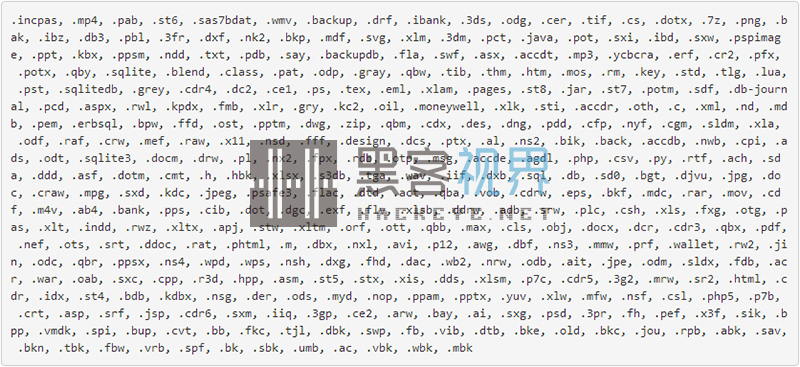

从之前的报道来看,Satan会加密以下扩展名的文件:

对于这个新发现的变种来说,它将不会加密文件路径中包含以下字符串的文件:

windows, python2, python3, microsoft games, boot, i386, ST_V22, intel, dvd maker, recycle, libs, all users, 360rec, 360sec, 360sand, favorites, common files, internet explorer, msbuild, public, 360downloads, windows defen, windows mail, windows media pl, windows nt, windows photo viewer, windows sidebar, default user

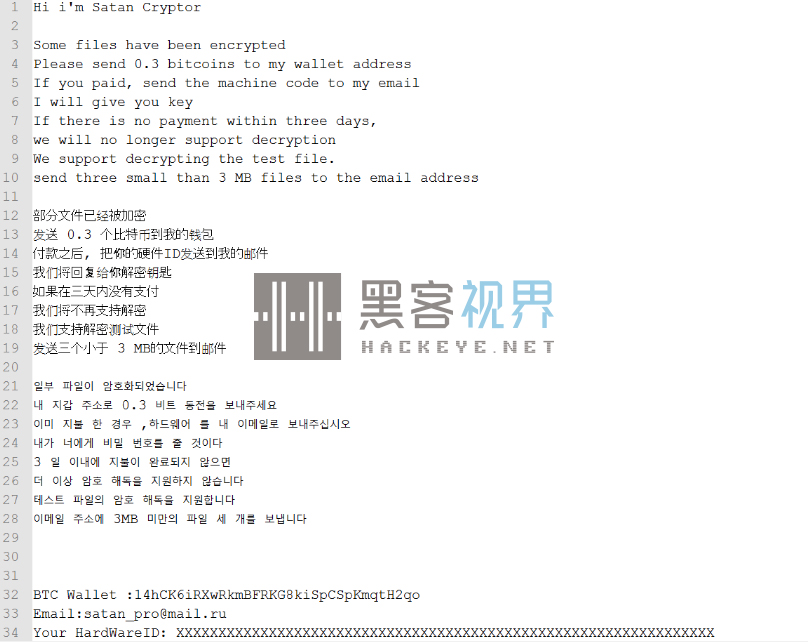

另外,它还会以一种新的格式(“[邮箱地址]+原始文件名+.satan”)来重命名加密后的文件,如[satan_pro@mail.ru] Desert.jpg.satan,并显示一个名为“_ How_to_decrypt_files.txt”的赎金票据。

赎金票据与之前的其他变种一样,包含了英文、中文和韩文,并要求用受害者支付0.3比特币(BTC)。从提供的比特币钱包地址所记录的信息来看,目前已经有人向攻击者支付了0.2 比特币。

Satan并不是第一个利用永恒之蓝漏洞的勒索软件,最令我们影响深刻的应该就是在去年袭击了全球150多个国家勒索软件WannaCry(想哭)。但是,这足以说明Satan的开发者仍在不断改进和增加勒索软件的功能。

值得注意的是,Satan作为一种勒索软件即服务,它将比其他勒索软件更具威胁性。因为,这种服务意味着任何人都可以轻而易举地构建复杂的勒索软件,并且在无需掌握过多高端技术的情况下就能够针对目标发起有效的攻击。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。