安全公司Fortinet在本周二(4月24日)发表的博文中指出,他们的FortiGuard实验室研究团队最近发现了一种极具破坏性的新型恶意软件。它不仅会在受感染的Windows设备上部署门罗币矿工(XMRig),而且还会禁用Windows系统上的安全功能,这无疑会导致受感染设备暴露给其他网络威胁。之所以能够实现这些恶意功能,来源于它使用了一个由美国国家安全局(NSA)外泄的安全漏洞——永恒浪漫(EternalRomance)。

EternalRomance漏洞

在2016年,一个自称“影子经纪人(Shadow Brokers)”的黑客组织宣称成功黑掉了另一个与美国国家安全局存在关联的黑客组织——方程式组织(Equation Group),并泄露了由该组织掌握的一些黑客攻击工具和零日漏洞。

在2017年4月14日,Shadow Brokers再次发布了一系列“攻击武器”,其中就包括了EternalRomance漏洞。从本质上讲,这是一个远程代码执行(RCE)漏洞,滥用旧版SMBv1文件共享协议,几乎所有版本的Windows系统都受其影响,这包括Windows XP/Vista/8.1/7/10和Windows Server 2003/2008/2012/2016。

说到这里,我们不得不提到另一个NSA漏洞——永恒之蓝(EternalBlue),它与EternalRomance类似,同样基于Windows网络共享协议SMB。通常来讲,SMB上的文件共享只在本地网络中使用。但不幸的是,许多组织都将SMBv1暴露在了互联网中,这也就是为什么基于这两个漏洞的WannaCry和NotPetya勒索攻击能够给全球企业带来重大经济损失的主要原因。

我们要强调的是,无论是EternalBlue还是EternalRomance,微软在2017年3月14日就已经通过“安全公告MS17-010”发布了针对此类漏洞的修复程序。为了避免自己成为受害者,我们似乎有必要保持及时的安全更新。

PyRoMine恶意软件

由FortiGuard实验室研究团队发现的这个恶意软件被命名为“PyRoMine”,一种基于Python语言开发的加密货币挖矿恶意软件。

这个恶意软件被认为极具破坏性,因为它具备禁用系统安全功能的能力,以绕过安全检测并在受害者不知情的情况下完自行传播。更糟糕的是,它还能够利用受感染系统上的远程桌面协议(RDP)以为进一步的攻击敞开大门。

PyRoMine如何运作

研究人员表示,他们通过一个恶意URL发现了PyRoMine,该恶意软件可以作为zip压缩文件下载。该文件包含一个用PyInstaller编译的可执行文件。PyInstaller是一个将用Python编写的程序打包为独立可执行文件的程序,这意味着不需要在受感设备上安装Python环境就可以执行Python程序。

攻击者所使用的EternalRomance漏洞利用代码来自于Exploit数据库网站,他们只是对它进行了部分修改。但这已经足以使得他们能够以此来完成PyRoMine的自我传播,并获得SYSTEM权限。

攻击的有效载荷会从另一个恶意URL下载,这是一个命名为“agent.vbs”的恶意VBScript脚本文件,它负责下载和启动挖矿程序(xmrigMiner32.zip或xmrigMiner64.zip)并对受感染系统进行一些设置。

Fortinet 在博文中写道:“恶意VBS文件设置了一个密码为‘P @ ssw0rdf0rme’的默认帐户,并将此帐户添加到本地组‘管理员(Administrators)’、 ‘远程桌面用户(Remote Desktop Users)’和‘用户(Users)’,然后启用RDP并添加防火墙规则以允许RDP端口3389上的流量。另外,它还会停用Windows Update服务并启动远程访问连接管理器服务。最后,它配置Windows远程管理服务以启用基本身份验证并允许传输未加密的数据,这无疑会导致受感染设备暴露给其他网络威胁。”

PyRoMine是有利可图的

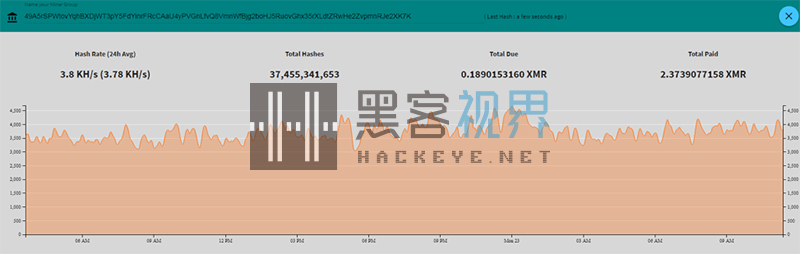

研究人员表示,他们对攻击者使用的门罗币钱包地址进行了追踪。攻击者目前已经采集到了约2.4枚门罗币,大约价值650美元。

然而,研究人员认为,这只是其中一个地址,可能还有很多其他的地址。因此,目前我们无法得知攻击者到目前为止究竟赚到了多少利润。

另外,攻击者目前仍在对PyRoMine进行改进,这可能是为了赚取更多的利润。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。