Facebook、Chrome和加密货币用户最近应该注意一款名为“FacexWorm”的Chrome扩展,这个恶意扩展正在通过Facebook Messenger传播,其目的是窃取网站登录凭证、窃取加密货币资金、运行加密矿工脚本以及发送垃圾邮件给受影响Facebook用户的好友。

趋势科技的研究人员于4月底发现了这个恶意Chrome扩展,它似乎与另外两起Facebook Messenger垃圾邮件活动有关,其中一起发生于2017年8月,另一起发生于2017年12月,后者传播了Digmine恶意软件。

研究人员表示,在这起新的活动中,用于传播FacexWorm的方式与前两起活动类似,但增加了针对加密货币用户的新技术。

FacexWorm如何传播和感染用户

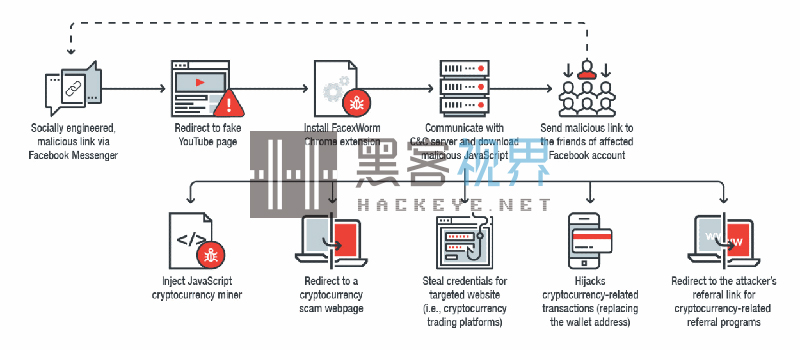

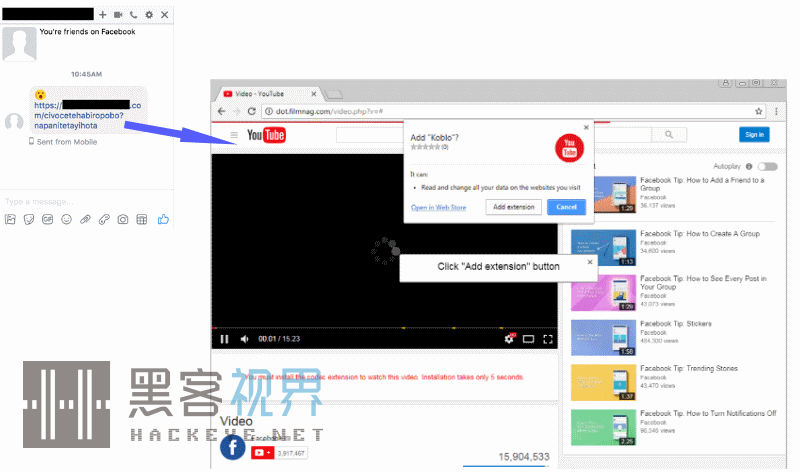

感染链保持不变,通常开始于通过Facebook Messenger发送的带有社交工程链接的垃圾邮件。点击该链接会将用户重定向到一个虚假的YouTube网页,该页面的目的在于诱骗不知情的用户同意并安装一个编解码器扩展(即FacexWorm),以便能够在页面上播放视频内容。

在安装完成之后,FacexWorm将从其命令与控制(C&C)服务器下载其他更多的恶意代码,并打开Facebook的网站。一旦扩展程序检测到Facebook已经打开,它将再次与其C&C服务器通信以检查传播功能是否启用。

如果启用,FacexWorm将向Facebook请求OAuth访问令牌。然后,它会对Facebook进行一系列查询,以获取该帐户的好友列表,并将虚假YouTube视频链接再次发送给处于在线或闲置状态的联系人。

FacexWorm会窃取特定网站用户的登录凭证

趋势科技表示,他们在对FacexWorm的分析过程中发现了大量的恶意功能。扩展会向用户的Chrome浏览器中添加大量的恶意代码,以便从登录表单中窃取登录凭证。

值得注意的是,此窃取行为并非会在用户打开任意网站时活跃,而是只有在用户访问Google、Coinhive或MyMonero这三个特定网站中的任意一个时才会生效。被窃取的凭证最终将会发送到由FacexWorm团伙控制的命令与控制(C&C)服务器。

FacexWorm被用于推广加密货币骗局

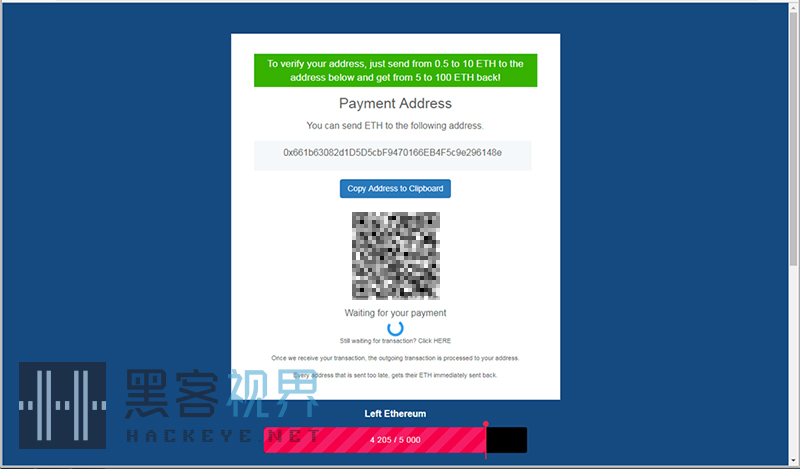

当FacexWorm检测到用户正在访问其定位的52个加密货币交易平台中的任何一个,或者在网页中键入诸如“blockchain(区块链)”、“eth-”或“ethereum(以太坊)”等关键词时,它会将用户重定向到一个用于实施骗局的网页。

该骗局会诱使用户发送0.5-10枚以太币(ETH)到攻击者持有的钱包地址进行验证,并承诺将返回5-100枚以太币。

值得庆幸的是,用户可以通过简单地关闭页面并重新打开该页面以恢复对原始网站的正常访问来减轻这种影响。另外,趋势科技表示,他们到目前为止并没有发现有人因此受骗。

FacexWorm会向网页注入挖矿脚本

根据趋势科技的描述,FacexWorm还会向受害者打开的网页注入一个JavaScript加密货币矿工脚本,一个连接到Coinhive采矿池的自定义Coinhive脚本。

根据脚本的设置,该矿工被配置为每个线程占用受影响系统20%的CPU资源,而FacexWorm会打开四个线程在网页上进行加密货币挖掘。

FacexWorm还能够窃取加密货币

一旦用户打开任何一个与加密货币交易相关的网站页面,FacexWorm都将识别由用户输入的地址,并将其替换为由攻击者指定的地址。

FacexWorm所针对的目标包括加密货币交易平台Poloniex、HitBTC、Bitfinex、Ethfinex和Binance以及加密货币钱包Blockchain.info;所针对的加密货币类型包括比特币(BTC)、比特币黄金(BTG)、比特币现金(BCH)、达世币(DASH)、以太坊(ETH)、以太币(ETC)、波纹币(XRP)、莱特币(LTC),Zcash币(ZEC)和门罗币(XMR)。

趋势科技称,由于研究人员很早就发现并报告了该扩展,因此攻击者并未从该方案中获取到太多利润。截至到4月19日,与此活动相关的加密电子货币地址仅记录了一笔价值2.49美元的交易。

攻击者也试图通过推荐链接赚取利润

最后但并非最不重要的一点是,当用户尝试访问特定网站时,FacexWorm会将用户重定向到一个推荐链接,这是FacexWorm作者通过受影响系统赚钱的另一种方式。

目标网站包括Binance、DigitalOcean、FreeBitco.in、FreeDoge.co.in和HashFlare,每当这些网站通过推荐链接新产生一名新的注册会员,FacexWorm的作者都会获得推荐激励。

趋势科技表示,他们在发现这起活动后就向Google和Facebook进行了通报。Chrome网上应用商店的工作人员对该扩展程序进行了删除处理,而Facebook则禁止了与垃圾邮件活动相关的域名。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。