荷兰安全公司 Computest 近日披露,大众和奥迪几款车型的车载信息娱乐系统存在多个漏洞,允许攻击者远程访问 ,在某些情况下:

攻击者可以通过车载娱乐系统打开或关闭麦克风,监听司机正在进行的谈话;

攻击者可以访问车主完整的地址簿和历史通话记录;

攻击者还可以通过导航系统精确地定位驾驶员的位置,并随时随地查看车辆的位置,窃取车主隐私。

奥迪、大众受影响车型

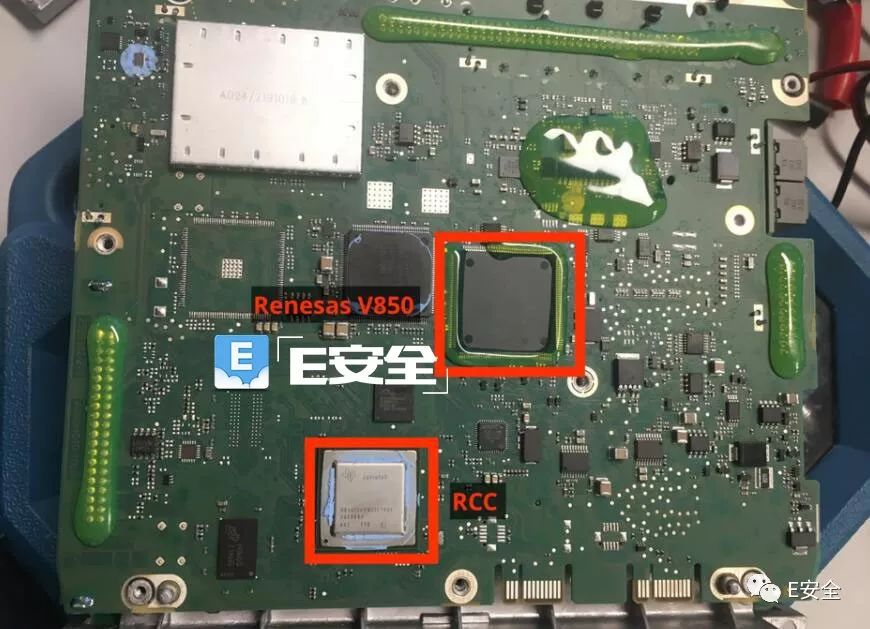

安全研究人员达恩·库尤佩尔和瑟基斯·阿克梅德调查2015款大众高尔夫 GTE 车型和奥迪 A3 Sportback e-tron使用的由哈曼(Harman)制造的信息系统后发现这些漏洞,这两款车型均由大众集团制造。

研究人员在大众车载信息娱乐系统(IVI)中发现一个漏洞,如果攻击者将车辆连接到自己的 WiFi 网络时,该系统可被远程利用,随后,研究人员又发现这个漏洞也可通过蜂窝网络被利用。

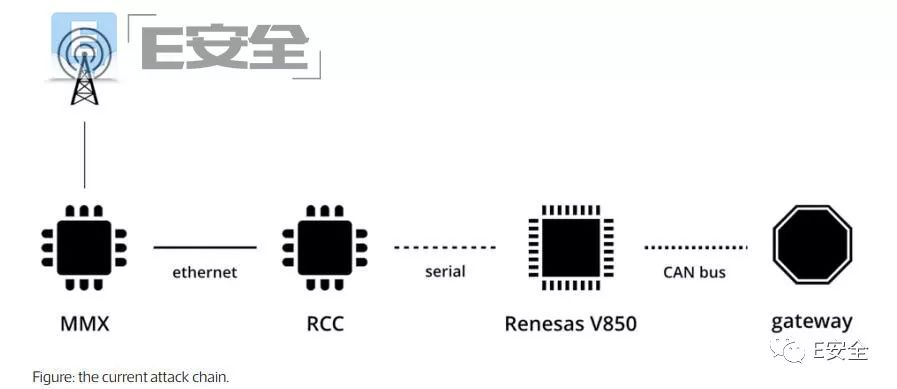

研究人员可通过该漏洞获得 IVI 系统主处理器的 root 访问权。该处理器运行的是黑莓 QNX 操作系统,负责执行导航和多媒体解码功能。一旦获得了root访问权限,研究人员便能控制 RCC 或无线和汽车控制单元,潜在提供途径向 CAN 总线发送恶意消息,从而操纵汽车的制动和转向系统。

部分车型已有补丁

两名研究人员表示,这个漏洞只能通过固件更新进行修复。2018年4月,大众集团向研究人员写信似乎证实了漏洞,并表示在2016年下半年之后推出的新车型部署了补丁,但这需要车主通过汽车经销商来安装固件更新。但消费者被动向经销商索要更新显然不如经销商通过无线方式自动推送更新来得方便。

关于暂停的研究

调查过程中,两位研究人员所获得访问的车载系统会允许他们间接连接驾驶员刹车和加速的系统。但此时研究人员决定停止这项研究。

研究人员解释称,由于在该芯片中植入后门不起作用,只能通过调试总线(ODB-II端口)重刷固件,而非 IVI CAN 总线。如果要绕过这个芯片,研究人员需要找到可利用的固件漏洞。为此,研究人员首先想到通过物理途径从芯片提取固件。这就需要入侵位于 RCC 和 CAN 网关之间的芯片——瑞萨 V850,并执行 CAN 消息(在不同CAN总线之间发送的)的防火墙功能,但继续研究可能会涉及到潜在盗取厂商的知识产权,并可能会构成犯罪,承担法律后果。

研究人员于2017年年初发现这些漏洞,并在年中告知大众集团。目前上不清楚大众是否解决了旧车型(2016年上半年之前)中的漏洞,但研究人员怀疑这些车型仍易遭遇入侵。

声明:本文来自E安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。