本文讲述了作者以互联网开源查找方式,发现了印度各地暴露在互联网上的数十万患者医疗影像数据和个人隐私信息,并且,可以针对其中一些数据信息执行任意查看、编辑和删除等操作。这些患者数据信息存在严重泄露风险。

数月之前,我在Techcrunch上看到了一篇名为“十亿张暴露在网的医学影像信息“(A billion medical images are exposed online),其中提到了医疗部门所属的医学影像服务器因缺乏安全配置而导致的影像数据泄露。这篇文章引起了我的兴趣,以此为契,我想深入进行一些测试,尤其是针对印度的一些医疗机构。

开始之前,我们先来了解一下两个重要的医学概念名词。

医学数字成像和通信-DICOM

医学数字成像和通信标准(Digital Imaging and Communications in Medicine,DICOM),是医学图像和相关信息的国际标准-ISO 12052,它定义了能满足临床需要的可用于数据交换的医学图像格式,且被广泛应用于放射医疗、心血管成像以及放射诊疗诊断设备(X射线,CT,核磁共振,超声等),并且在眼科和牙科等其它医学领域得到越来越深入广泛的应用。在数以万计的在用医学成像设备中,DICOM是部署最为广泛的医疗信息标准之一,当前大约有百亿级符合DICOM标准的医学图像用于临床使用。

医学数字成像和通信标准形成的医学影像数据会存储在一个单独的DICOM文件中,方便其他医疗人员进行信息查看和数据共享。当然,需要一种DICOM查看器才能查看DICOM文件,市面和网络上有多种软件可以实现这种功能,打个比方来说,可以把DICOM文件认为是一些普通的照片图像。

影像归档和通信系统-PACS

影像归档和通信系统,Picture Archiving and Communication Systems,它是应用在医院影像方面系统,主要任务就是把日常产生的各种医学影像(包括核磁,CT,超声,各种X光机,各种红外仪、显微仪等设备产生的图像)通过各种接口(模拟,DICOM,网络)以数字化的方式海量保存起来,当需要的时候在一定的授权下能够很快的调回使用,同时增加一些辅助诊断管理功能。它在各种影像设备间传输数据和组织存储数据具有重要作用。

可以把PACS系统想像成一个用以储存图像的硬盘存储系统,如下所示:

发现泄露的医学影像数据

这里,针对PACS系统中的医学影像信息,主要有两种发现方式:

1、通过SHODAN等查找工具发现直接曝露在网的PACS系统

2020年2月11日,我通过SHODAN测试发现,印度地区曝露在互联网上且可直接访问的PACS系统有305个,其中的193个PACS系统无任何密码或其它验证措施。

要访问这些曝网且无验证措施的PACS系统,只需知道它的具体IP地址,然后使用DICOM检索和查看软件进行连接即可。以下是印度各地此类PACS系统的统计信息,在近四个月的时间内,有些系统不能访问,但也有新的系统出现,其中,孟买地区的此类系统较多,达39个。

截至2020年6月4日,通过这些系统,我可以在线访问获取1,51,646多份的患者影像信息,某些时间段内的数据量甚至比这个还多。而且每张患者影像数据都包含了数张小的影像图片,所以如果单独来算的话,影像图片数据量更高。

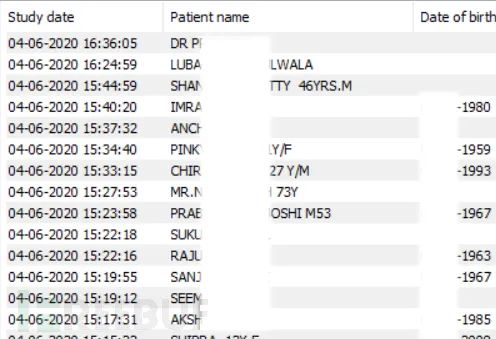

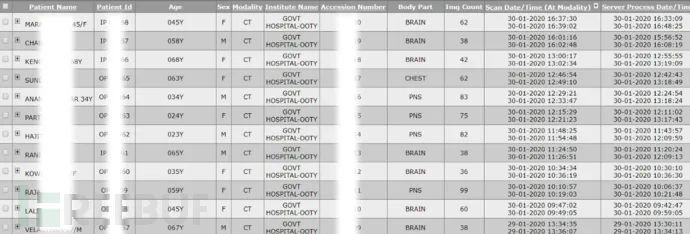

这些泄露的患者影像信息最早可追溯到2012年,但在今年6月4日当天,在曝网的医疗项目中突然增加了200多项记录,如下:

其中涉及到了诸如患者姓名、年龄、出生日期、患者编号、转诊医生、主治医生、医学机构名称(医院影像中心)等个人隐私信息。

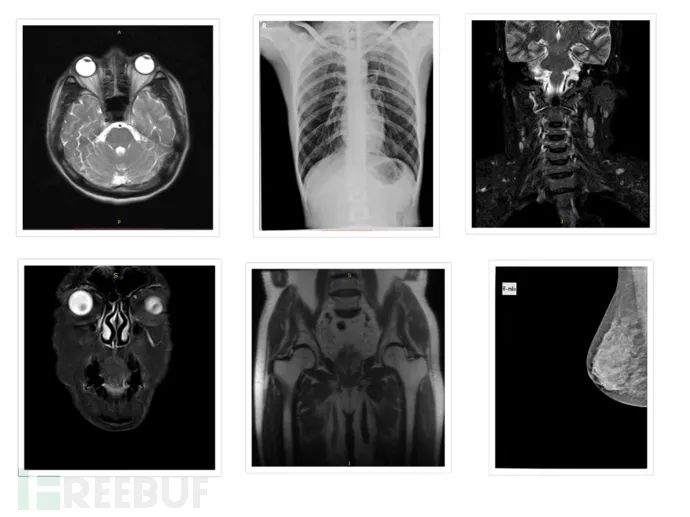

一旦利用DICOM查看器连接上述泄露的DICOM文件,在查看到医学影像图片的同时,也将会获取各种患者个人敏感信息。想象一下,数十万的X光、CT扫描和核磁共振成像,包括患者个人信息全都泄露在网,而且,没有密码和其它访问验证措施,这会是什么后果。

2、通过Web接口方式发现存在泄露风险的医学影像信息

去年,Greenbone安全团队曾对全球曝露在网的PACS系统做了简单的安全测试,发现52个国家的590个PACS系统曝露在网,其中有39个系统无需密码验证即可直接访问。

在我这里的测试中,共发现了印度地区20多个曝露在网的Web医学影像系统,因为我只是初步测试,实际情况可能更多。但好在这些Web医学影像系统都做了密码限制。

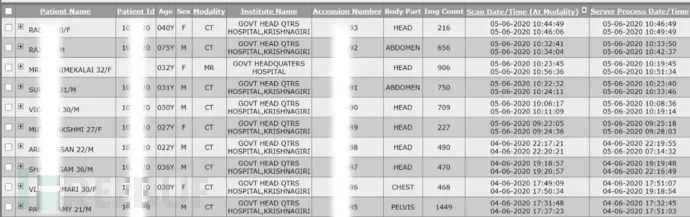

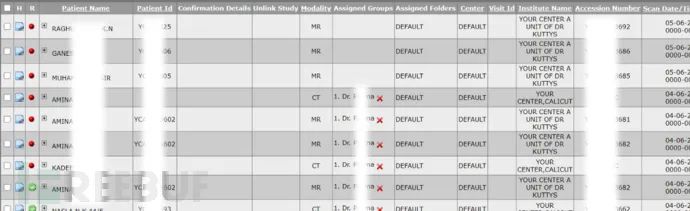

那这样就安全了吗?其实不然。多个公共和政府医疗机构的Web医学影像系统都存在类似用户名密码为admin/admin的弱口令漏洞。登录之后,即可查看到所有病患的医疗数据记录。

那这样就安全了吗?其实不然。多个公共和政府医疗机构的Web医学影像系统都存在类似用户名密码为admin/admin的弱口令漏洞。登录之后,即可查看到所有病患的医疗数据记录。

如克里希纳吉里 (Krishnagiri)地区政府部门医院:

Dr Kuttys Your Center康复中心:

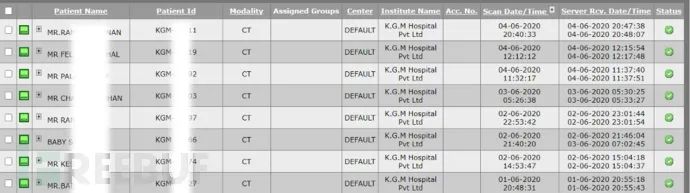

K.G.M Hospital Pvt Ltd 私立医院:

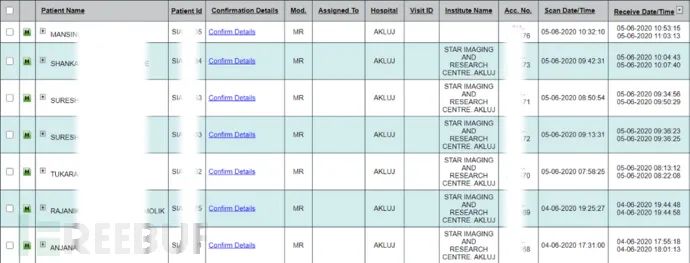

AKLUJ的Star imaging医学影像和研究中心:

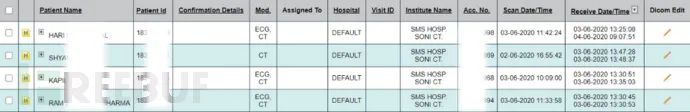

SMS Hospital and Soni CT:

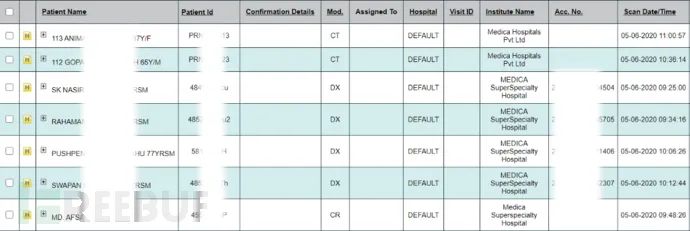

Medica Hospitals Private Limited私立医院:

OOTY地区政府部门医院:

在此我只列出7个这样的不安全系统,如果深入测试,可能还有更多。由于上述这些Web类医学影像系统存在的弱口令漏洞,攻击者轻而易举地就可获取数千名患者的医学影像和个人隐私信息,并能实现对这些信息的任意查看、编辑和删除操作,这就是当前印度公立或私营医院的网络安全状况。

另外,这些Web系统全都采用不安全的HTTP协议,也就是说,客户端和服务端之间根本没有加密措施,完全是明文传输,攻击者可以通过网络劫持嗅探发起中间人攻击,获取数据。

医疗应用或软件漏洞

我此次的测试完全没有涉及到其中的医疗应用或软件漏洞,那是另外一个层面的事。但是,我还是可以访问到一些医学病历和记录文档,其中甚至包含了患者手机号码等隐私信息。

让我惊讶的是,印度医院在保护患者个人医疗数据信息方面是如此的脆弱不堪。早在2月份,各种安全媒体就曝光过印度曝露在互联网且不安全的PACS系统情况,但是直到今天,其中大部分PACS系统仍然在线,风险依旧。

泄露的医学数据信息会被利用

上述泄露的患者医疗信息会被攻击者以各种目的实施利用,如通过医学信息公开方式损害个人名誉、结合暗网等泄露数据发起钓鱼攻击、社会工程学手段的渗透入侵等。政治高官或娱乐明星的此类医疗信息泄露,将会让他们的健康状况和个人形象受损。

患者数据信息应该受到保护

根据2011年《信息技术(合理的安全措施和程序以及敏感的个人数据或信息)规则》(SPDI规则)-(Reasonable Security Practices and Procedures and Sensitive Personal Data or Information) ,个人可识别的医疗信息被视为敏感的个人数据或信息(SPDI),此类SPDI的处理须在合规情况下进行。

因此,根据2000年《信息技术法》第43A节(发布《SPDI规则》的数据安全事项(Information Technology Act主要条款),上述存在患者信息泄露的医疗机构需要承担相应的法律责任。

另外,印度于2018年提出“医疗保健中的数字信息安全法案(DISHA)”草案,但尚未在议会获得通过。现如今,包括医疗保健在内的一切信息都已数字化了,政府是时候通过这样的法案了。

后续

在本文发出之后,我了解到上述提到的一些PACS软件系统由不同的软件供应商开发,具体的技术维护由医疗机构内部的IT团队负责,一些弱口令漏洞的责任应该在于他们,这点需要及时重视整改。

另外,印度PACS应用开发商Meddiff公司主动联系到了我,声称已经提醒了相关客户进行了相应的密码整改和安全修复。希望其它相关开发商和医疗机构也及时跟进,积极采取修复措施,消除安全风险。

参考来源

https://medium.com/bugbountywriteup/how-screwed-is-indian-healthcare-data-fa4584be8a04

声明:本文来自FreeBuf,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。