7月24日,媒体爆出知名可穿戴设备制造商Garmin遭勒索软件攻击的消息。直到7月27日,Garmin在其官方网站上发布声明,承认其在7月23日遭受了网络攻击,勒索软件对其内部网络和某些生产系统进行了加密,迫使Garmin关闭了部分服务,Garmin Connect、FlyGarmin、Garmin Pilot程序、客户支持中心和其他服务已中断。服务故障导致数百万客户无法将他们的智能手表、健身跟踪器和其他设备连接到提供使其工作所需的基于位置的数据服务器。匿名员工透露,Garmin遭到了勒索软件WastedLocker的攻击。

Garmin中国官网显示,该公司成立于1989年,注册地为瑞士沙夫豪森,研发总部位在美国,是具指标性的GPS企业。近30年,Garmin以尖端的航空GPS导航产品进入市场,而后在航空、航海、车用市场都有完整的产品。目前已是航空、航海、车用、运动健身产品等市场的领先者。结合惊艳设计、卓越质量与优异可靠度,创造绝佳的产品体验,搭配完整的产品生态圈,Garmin 矢志成为每位热爱生活的使用者喜爱的品牌。此次勒索攻击事件,对其客户、服务、品牌的影响尚难估量,具体损失有待进一步核实。

1、勒索事件进展

7月27日,Garmin官方声明表示,该公司许多在线服务被中断,包括网站功能、客户支持、面向客户的应用程序以及公司通信。该公司立即开始评估攻击的性质并开始补救。目前没有任何迹象表明任何客户数据被访问、丢失或被盗。此外,除访问在线服务的功能外,Garmin产品的功能未受影响。

该声明表示,受影响的系统正在恢复,Garmin希望在接下来的几天内恢复正常运行。预计不会对运营或财务业绩造成任何重大影响。随着受影响系统的恢复,由于信息积压正在处理中,预计会有一些延迟。Garmin感谢客户在此事件中的耐心和理解,并期待继续提供卓越的客户服务和支持,这一直是我们的标志和传统。

Garmin目前正在计划设立一个为期数天的维护时段,以应对攻击的后果,包括关闭其官方网站、Garmin Connect用户数据同步服务、Garmin的航空数据库服务、甚至关闭亚洲的某些生产线。Garmin在其网站和Twitter上共享的消息中表示,此次事件也影响了其呼叫中心,使该公司无法接听用户发送的电话、电子邮件、在线聊天。

这次事件对公司的客户造成了很多麻烦,其中大多数依赖于Garmin Connect服务将有关跑步和骑行的数据同步到Garmin的服务器上,所有这些都在23日关闭。

但是,除了消费类可穿戴设备和运动服之外,flyGarmin在23日也受影响。flyGarmin是Garmin的Web服务,支持该公司的航空导航设备产品线。飞行员表示,他们无法在Garmin飞机导航系统上下载Garmin航空数据库的版本。飞行员需要根据FAA要求在其导航设备上运行此数据库的最新版本。此外,他们用于计划航班的Garmin Pilot应用程序23日也已关闭,引起了更多的麻烦。

该事件发生在23日UTC时间凌晨三点左右,几名Garmin员工进入社交媒体分享有关该攻击的详细信息,所有人都将其称为勒索软件攻击。Garmin的一些员工在网上发表言论,将这一事件归咎于今年早些时候出现的一种新型勒索软件WastedLocker。

攻击始于一个名为SocGholish的基于JavaScript的恶意框架,该框架可跟踪150多个受到威胁的网站,这些网站伪装成软件更新。一旦攻击者获得了受害者网络的访问权,他们就会将Cobalt Strike商品恶意软件和多个远程工具配合使用,窃取凭据、提升权限,并在网络上移动,以便在多台计算机上部署WastedLocker勒索软件。在部署勒索软件有效载荷之前,威胁参与者使用从攻击者控制的服务器下载的合法工具和PowerShell脚本,在组织的整个网络上禁用Windows Defender。一旦停止反恶意软件服务,就会使用Windows SysInterals PsExec工具启动WastedLocker勒索软件,以加密数据并删除保存受害者文件的备份和快照的卷影,从而无法恢复。由于员工浏览了该假冒软件更新,因此员工的计算机被用作进入公司企业网络的起点。

2、WastedLocker技术分析

WastedLocker由来

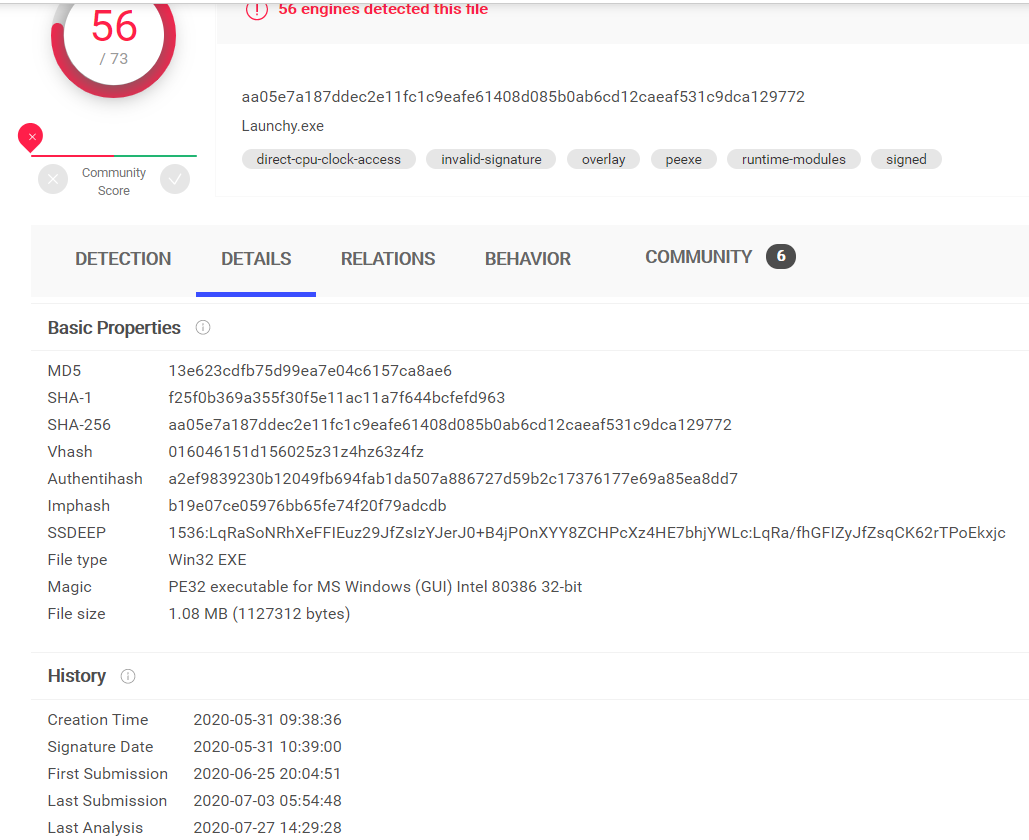

WastedLocker是自2020年5月出现的新型勒索软件,大致认为它在此之前已经开发了几个月,并且与我们看到的其他一些变化大致相同,归因于Evil Corp组织。第一次引起公众注意是在7月10日,当时反恶意软件提供商Malwarebytes发布了简短的介绍,称WastedLocker是针对提前选定目标的高度针对性的攻击。在初始入侵期间,恶意软件对主动网络防御进行详细分析,以便后续渗透可以更好地绕过它们。查询VIRUSTOTAL显示,目前已有56种杀毒软件可对其查杀,最后一次分析是27日完成。

技术说明

WastedLocker旨在加密受感染主机的文件。但是,在运行加密过程之前,WastedLocker还要执行其他一些任务,以确保勒索软件能够正常运行。Wastedlocker解密存储在.bss节中的字符串,然后计算一个DWORD值,该值稍后用于查找与加密过程相关的解密字符串。在“ 字符串加密”部分对此进行了更详细的描述。此外,勒索软件还会创建一个日志文件lck.log,设置一个异常处理程序,该异常处理程序将在Windows临时文件夹中创建一个崩溃转储文件,其文件名是勒索软件的二进制文件名。

如果勒索软件未以管理员权限执行,或者被感染的主机运行Windows Vista或更高版本,它将尝试提升其特权。简而言之,WastedLocker使用了有据可查的UAC旁路方法。它从Windows system32文件夹中选择一个随机文件(EXE/DLL),然后将其复制到其他隐藏文件名下的%APPDATA%位置。接下来,它将替代数据流(ADS)创建到名为bin的文件中,并将勒索软件复制到其中。然后,WastedLocker将winsat.exe和winmm.dll复制到位于Windows临时文件夹中的新创建的文件夹中。加载后,对被劫持的DLL(winmm.dll)进行修补以执行上述ADS。

勒索软件支持以下命令行参数:

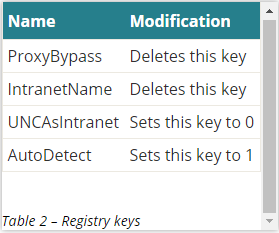

还值得注意的是,如果前两个参数(-r和–s)出现任何故障,勒索软件将继续进行加密,但在注册表项Software\Microsoft\Windows\CurrentVersion\Internet Settings\ZoneMap中应用以下注册表修改:

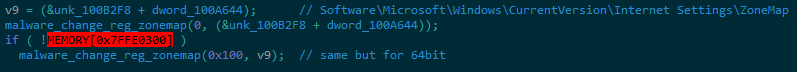

上述修改适用于32位和64位系统,可能是为了确保勒索软件可以访问远程驱动器。但是,架构标识代码中包含一个bug。勒索软件作者使用众所周知的方法来识别操作系统体系结构。勒索软件读取内存地址0x7FFE0300(KUSER_SHARED_DATA)并检查指针是否为零。如果是,则勒索软件的32位进程正在Windows 64位主机中运行。问题是这在Windows 10系统上不起作用。

反编译显示了用于识别操作系统体系结构的方法

此外,WastedLocker从生成的名称列表中选择一个随机名称,以生成文件名或服务名称。勒索软件通过读取存储在HKEY_LOCAL_MACHINE\SYSTEM\ CurrentControlSet\Control中的注册表项来创建此列表,然后在找到大写字母时分隔它们的名称。例如,注册表项AppReadiness将分为两个词:App和Readiness。

运行原理

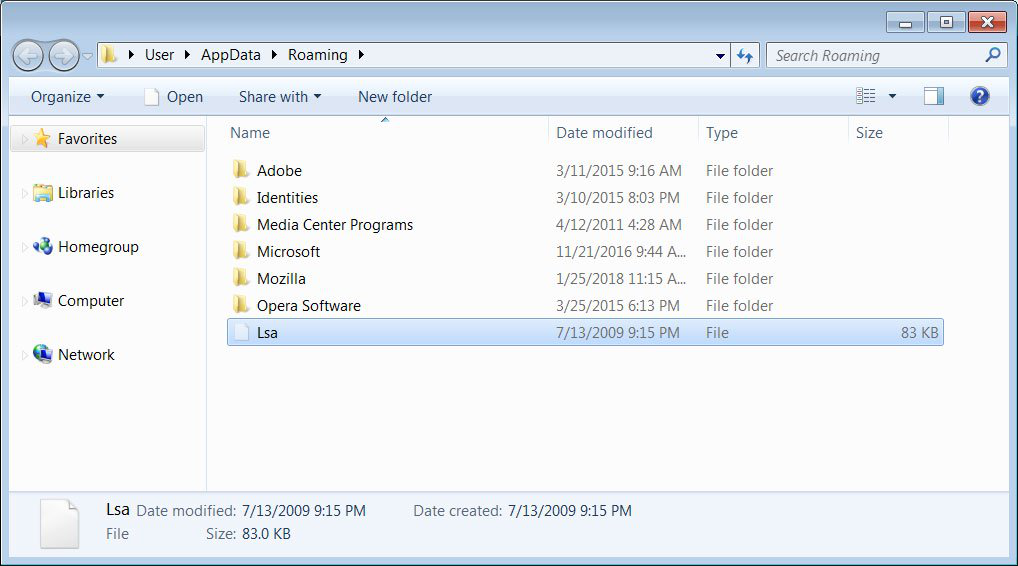

WastedLocker勒索软件将在C:\Windows\System32下选择一个随机EXE或DLL文件,并使用该文件名在%AppData%文件夹下创建一个没有扩展名的新文件。

附加到此文件的是名为“bin” 的备用数据流,然后将执行该数据流。

根据Fox-IT的说法,勒索软件一旦执行,将尝试加密计算机上的所有驱动器,会跳过特定文件夹中的文件或包含某些扩展名的文件。

WastedLocker并没有包含扩展目标列表,而是包含了要从加密过程中排除的目录和扩展列表。文件大小小于10个字节的文件也将被忽略,如果文件很大,勒索软件会以64MB块的形式对其进行加密。这个功能可以在不同的攻击活动中有所不同。文件通过AES(密码块链接模式+ IV /初始化向量)加密,并为每个加密文件生成密钥。然后使用RSA-4096公钥对AES密钥(+IV)进行加密。

这些攻击是有针对性的,这意味着勒索软件专门针对公司而构建。

作为此自定义的一部分,勒索软件将“Wasted”字符串和公司的缩写组合在一起,以生成扩展名,该扩展名将附加到受害者的加密文件中。

例如,如下所示,扩展名是.eswasted,其中“ es”是受害者的首字母缩写。如果Acme Corporation是受害者,则可能是acwasted。

对于每个加密的文件,WastedLocker还将创建一个随附的赎金记录,以_info结尾。

例如,如果Acme Corporation的文件被加密,则1.doc文件将被加密并重命名为1.doc.acwasted,然后将创建一个名为1.jpg.acwasted_info的赎金记录,如下所示。

这种策略很奇怪,因为与使用.txt扩展名的赎金票据相比,没有程序可以自动打开它。该赎金记录包含protonmail.com和tutanota.com电子邮件地址,以及与他们联系以获取赎金金额的说明。

指标和IOCs

与MITRE ATT&CK的对应关系:

Hide Artifacts: Hidden Files and Directories T1564

Hide Artifacts: NTFS File Attributes T1564

System Services: Service Execution T1569

Abuse Elevation Control Mechanism: Bypass User Access Control T1548

Native API T1106

Command and Scripting Interpreter T1059

File Permissions Modification T1222

Command-Line Interface T1059

Data Encrypted for Impact T1486

Inhibit System Recovery T1490

Hashes SHA256

ed0632acb266a4ec3f51dd803c8025bccd654e53c64eb613e203c590897079b3

e3bf41de3a7edf556d43b6196652aa036e48a602bb3f7c98af9dae992222a8eb

bcdac1a2b67e2b47f8129814dca3bcf7d55404757eb09f1c3103f57da3153ec8

aa05e7a187ddec2e11fc1c9eafe61408d085b0ab6cd12caeaf531c9dca129772

9056ec1ee8d1b0124110e9798700e473fb7c31bc0656d9fc83ed0ac241746064

8897db876553f942b2eb4005f8475a232bafb82a50ca7761a621842e894a3d80

887aac61771af200f7e58bf0d02cb96d9befa11deda4e448f0a700ccb186ce9d

97a1e14988672f7381d54e70785994ed45c2efe3da37e07be251a627f25078a7

85f391ecd480711401f6da2f371156f995dd5cff7580f37791e79e62b91fd9eb

7a45a4ae68992e5be784b4a6da7acd98dc28281fe238f22c1f7c1d85a90d144a

5cd04805f9753ca08b82e88c27bf5426d1d356bb26b281885573051048911367

Hashes SHA1

9292fa66c917bfa47e8012d302a69bec48e9b98c

be59c867da75e2a66b8c2519e950254f817cd4ad

70c0d6b0a8485df01ed893a7919009f099591083

4fed7eae00bfa21938e49f33b7c6794fd7d0750c

763d356d30e81d1cd15f6bc6a31f96181edb0b8f

e13f75f25f5830008a4830a75c8ccacb22cebe7b

b99090009cf758fa7551b197990494768cd58687

809fbd450e1a484a5af4ec05c345b2a7072723e7

e62d3a4fe0da1b1b8e9bcff3148becd6d02bcb07

91b2bf44b1f9282c09f07f16631deaa3ad9d956d

f25f0b369a355f30f5e11ac11a7f644bcfefd963

幕后的Evil Corp组织

媒体报道WastedLocker的幕后运营者是俄罗斯背景的攻击组织Evil Corp,该组织被CrowdStrike称为Indrik Spider,最初是ZeuS僵尸网络的附属机构。随着时间的推移,他们已发展为一个具有较大影响力的攻击组织,致力于通过网络钓鱼电子邮件分发银行木马和勒索软件。2019年12月,美国当局对Evil Corp所谓的领导人Maksim Yakubets和Igor Turashev提出起诉,指控他们使用恶意软件从40多个国家的学校和宗教组织等团体中窃取了1亿美元。

3、勒索软件防范建议

勒索病毒的攻击方式随着技术的发展不断演进,有针对性的勒索软件攻击给不同行业和地区的企业带来了极具破坏性的影响。勒索攻击产业化、场景多样化、平台多元化、目标针对性、手段APT化的特征越来越明显。在勒索病毒不断“变异”,不断进化渗透的趋势下,做好基础防御工作,构建深度防御,强化人员、技术、流程的控制,保障企业数据安全,有效避免勒索病毒威胁影响,网络安全能力需求方和供给方依然任重道远。

强化端点防护

及时加固终端、服务器,强制实施复杂口令策略,杜绝弱口令;安装杀毒软件、终端安全管理软件并及时更新病毒库;及时安装漏洞补丁;服务器开启关键日志收集功能,为安全事件的追溯提供基础。

严控端口和服务

严格控制端口和服务,关闭不必要的文件共享权限以及不必要的端口(RDP服务的3389端口)。

采用多因素认证

身份认证采用单因素、员工凭证被盗、凭证复杂度不足,都是容易被勒索攻击利用的条件。务必在所有技术解决方案中采用多因素身份验证(MFA)。

强化资产细粒度访问

增强资产可见性,细化资产访问控制。员工、合作伙伴和客户均遵循身份和访问管理为中心。合理划分安全域,采取必要的微隔离。落实好最小权限原则。

深入掌控威胁态势

持续加强威胁监测和检测能力,依托资产可见能力、威胁情报共享和态势感知能力,形成有效的威胁早发现、早隔离、早处置的运营机制。

业务连续性计划

对业务系统及数据进行及时备份,并验证备份系统及备份数据的可用性;建立安全灾备预案。同时,做好备份系统与主系统的安全隔离,避免主系统和备份系统同时被攻击,影响业务连续性。

安全意识培训和教育

钓鱼邮件、社会工程、人为错误都是最常见的攻击向量。常态化网络安全培训,确保员工可以发现并避免潜在的网络钓鱼电子邮件。培训与网络钓鱼演练结合使用,以掌握员工的脆弱点。

持续检查改进

每三到六个月对网络卫生习惯、威胁状况、业务连续性计划以及关键资产访问日志进行一次审核。通过这些措施不断改善安全计划。及时了解风险,主动防御勒索软件攻击并减轻其影响。

此外,无论是企业还是个人受害者,都不建议支付赎金。支付赎金不仅变相鼓励了勒索攻击行为,而且解密的过程还可能会带来新的安全风险。

参考资源

【1】 https://www.pcrisk.com/removal-guides/18227-wastedlocker-ransomware

【2】 https://blog.fox-it.com/2020/06/23/wastedlocker-a-new-ransomware-variant-developed-by-the-evil-corp-group/

【3】 https://www.zdnet.com/article/new-wastedlocker-ransomware-demands-payments-of-millions-of-usd/

【4】 https://newsroom.garmin.com/newsroom/press-release-details/2020/Garmin-issues-statement-on-recent-outage/default.aspx

【5】 https://labs.sentinelone.com/wastedlocker-ransomware-abusing-ads-and-ntfs-file-attributes/

【6】 https://www.bleepingcomputer.com/news/security/evil-corp-blocked-from-deploying-ransomware-on-30-major-us-firms/

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。