安全研究员检测到一波新的密币挖矿恶意软件感染 web 服务器,它使用多种利用获得对易受攻击和未修复系统的访问权限从而安装门罗币挖矿机。

AlienVault 公司的安全专家表示这波新的恶意软件活动 MassMiner 利用了多个漏洞如 CVE-2017-10271(甲骨文 WebLogic)、CVE-2017-0143 (Windows SMB) 和 CVE-2017-5638 (Apache Struts)。

凭借知名漏洞利用发动攻击

MassMiner 的运营人员在利用方面确实很有一套。所有上述提到的漏洞都广为人知且非常高效。

CVE-2017-10271 自去年以来就一直处于被活跃利用的状态,至少有一个黑客组织从隐秘的密闭挖掘行动中攫取超过22.6万美元。该漏洞仍然是活跃度最高的针对服务器的缺陷,甚至目前也是如此。

CVE-2017-0143在这三个利用中的知名度最高,它就是被影子经纪人披露的据称是 NSA 开发的“永恒之蓝”。多种恶意软件活动中都在使用它,包括 WannaCry 和 NotPetya 勒索攻击在内。AlienVault 公司指出,在 MassMiner 攻击活动中,黑客使用“永恒之蓝”在易受攻击的主机上安装了后门 DoublePulsar。

CVE-2017-5638 就是黑客在去年夏天用于攻陷美国金融公司 Equifax 的那个利用。

另外,犯罪分子还利用 SQLck 工具针对微软 SQL 数据库发动暴力攻击,该数据库如遭攻陷,攻击者将把它作为推出 SQL 脚本并安装本地密币挖矿机的中介点。

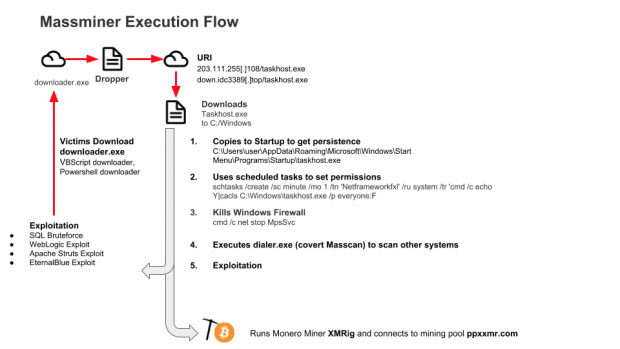

AlienVault 公司的研究员 Chris Doman 详细说明了整个感染链的 write-up。他还通过如下图表以图形的形式解释了整个过程。

黑客已牟利 29.5 万美元

和这个黑客组织相关的门罗币地址已被用于挖掘约1200个门罗币,折合近29.5万美元。然而,目前尚不清楚这些前是否都来自 MassMiner 活动,或者是犯罪分子还有其它“收入”来源。

虽然 MassMiner 活动最近才被发现而且它使用了自己独特的感染机制,但它和此前同类活动的不同之处在于,有证据表明 MassMiner 可能和臭名昭著的 Smominru 之间存在关联。后者在去年感染了超过52.6万台 Windows 机器,目的就是秘密挖币,而且可能已牟利超过230万美元。

MassMiner 也并非最近出现的开始结合使用多个利用而非单个利用提高感染更多受害者几率的挖币行动。ReddisWannaMine 攻击活动是另外一起案例,它针对 Redis、Apache Solr 和 Windows Server 实例发动攻击。

另外一起遭暴露的挖币行动是由 Fortinet 在上周发现的 PyRoMine 活动。该活动使用了两个 NSA 利用即“永恒之蓝”和“永恒之烂漫”来感染未经修复的 Windows Server 实例。PyRoMine 是一起相对较新的活动,于4月出现,而且 Fortinet 公司表示它仅挖掘了2.4个门罗币,折合600美元。

如今显然多数信息安全专家认为挖矿机是2018年影响范围最为广泛的恶意软件威胁,其热度要远远超过勒索软件。尽管如此,广告软件家族仍然是恶意软件战场上当之无愧的霸王。

本文由360代码卫士翻译自BleepingComputer

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。