在上周四(5月3日),来自卡巴斯基实验室(Kaspersky Lab)的安全研究人员通过一篇分析报告向我们介绍了一起代号为“ZooPark”的网络间谍活动,并且将其描述为一种高级持续性威胁(Advanced Persistent Threat,APT)。

APT是指网络犯罪集团以窃取核心资料为目的,针对目标受害者所发动的网络攻击和侵袭行为,是一种蓄谋已久的“恶意商业间谍威胁”。研究人员表示,ZooPark APT的开始时间可以追溯到2015年,并且一直持续至今。

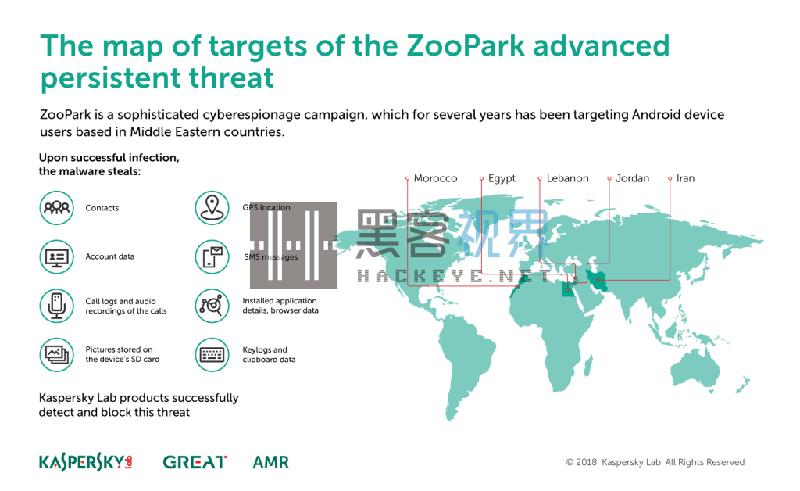

ZooPark APT背后的运营团队被认为是一个新的网络间谍组织,在过去的三年里一直专注于将位于中东地区国家的Android设备用户作为攻击目标,受害者主要分布于埃及、约旦、摩洛哥、黎巴嫩和伊朗等多个国家。

在这起已持续长达三年时间的网络间谍活动中,该组织还对其所使用的恶意软件进行了多次更新,而每次更新都会引入新的功能。卡巴斯基实验室将恶意软件标识为四大版本(V1到V4),其中V4是在2017年部署的最新版本。

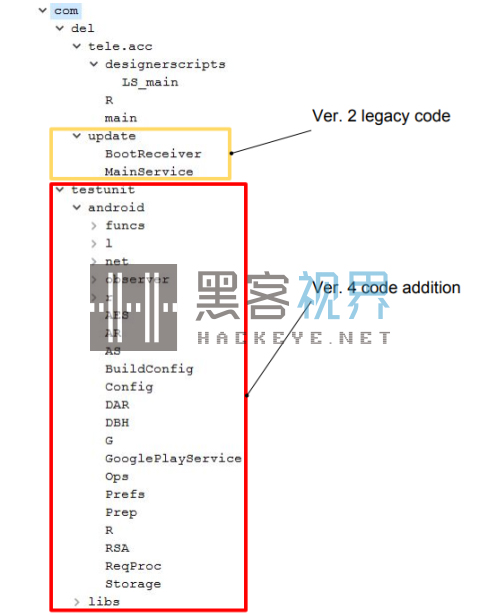

从技术角度来看,ZooPark APT的发展随着恶意软件的更新展现出显着进步:V1和V2都只具备简单的间谍软件功能;V3则几乎不同于前两个版本,它的源代码似乎借鉴了另一款商品化的间谍软件Spymaster Pro;V4进行了重大改版,构建在V2之上,并且发展成为了一款高度复杂化的间谍软件。

研究人员表示,ZooPark APT背后的运营团队主要使用Telegram和“水坑攻击(Watering Hole Attack)”来作为感染媒介。后者是一种常见的黑客攻击方式,是指攻击者通过分析目标受害者的网络活动规律,以识别出他们通常会访问的网站,然后通过寻找漏洞来入侵这些网站并部署恶意代码,以等待在目标受害者访问这些网站时发动攻击。

卡巴斯基实验室的研究人员在ZooPark活动中发现了多个遭到入侵的新闻网站,在目标受害者访问这些网站时会被重定向到一个下载恶意应用程序的网站,最终达到传播恶意软件的目的。研究人员在活动中观察到了一些主题,包括“库尔德斯坦公投(Kurdistan referendum)”、“电报群组(TelegramGroups)”和“Alnaharegypt news”等。

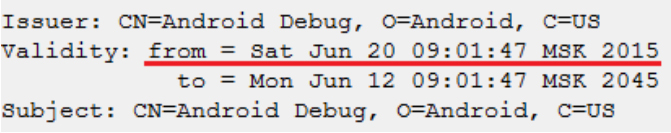

Version 1.0 - 2015年

恶意软件的第一个版本代码非常简单,所使用的证书自2015年起生效。伪装成了官方的“电报(Telegram)”应用程序,一种跨平台即时通信软件。只具备两个最基本的功能——从通讯录窃取联系人信息以及窃取受感染设备上的详细信息。

Version 2.0 (2016) - 轻量级间谍软件

第二个版本与第一个版本相似,主要区别在于包含了新的间谍功能,如窃取GPS定位信息、SMS消息、通话记录和一些其他的信息。

对于这个版本,每个示例都包含一个硬编码配置,其中包含它的命令和控制(C&C)服务器地址和在请求中使用的变量。

Version 3.0 (2016) - 商业分支

第三个版本存在一些独有的特性,它的源代码与另一款商品化的间谍软件Spymaster Pro有很多相似的地方,主要区别在于ZoopPok运行团队使用了自己的C&C服务器。

Version 4.0 (2017) - 现代间谍软件

ZoopPok运营团队放弃了由商业分支产生的V3版本,并在V2版本的基础上进行大量的改进和更新。第四个版本能够窃取更多的信息,这包括浏览器数据(如搜索历史记录)、剪贴板数据和按键记录。尤其应该注意的是按键记录,这意味着该恶意软件已经能够窃取由任何应用程序记录的任何类型的凭证,如任意文件/文件夹、获取照片/视频/音频、捕捉截图/屏幕记录以及其他第三方应用程序的数据。

默认目标应用程序列表包括Telegram、WhatsApp、IMO和Chrome,但值得注意的是,这个列表可以通过恶意软件的配置文件进行扩充。

此外,第四个版本还实现了一些后门功能,这包括Shell命令执行、发送SMS消息和拨打电话。

卡巴斯基实验室推测,最新版本可能是从专业的监控工具供应商那里直接购买的。因为这个版本实现了从简单代码功能到高度复杂化恶意软件的飞跃,而从之前版本的功能来看,ZoopPok运营团队并不具有这样的开发能力。

这并不令人意外,因为这些监控工具的市场正在不断增长,尤其是在各国政府中越来越受欢迎,在中东地区已有数个这样的案例。此外,更多地选择移动平台来开展网络间谍活动也成为了一种必然的趋势。

声明:本文来自黑客视界,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。