网络攻击工具和方法的不断改进,让特定行业沦为了网络安全重灾区,安全事件的数量和严重程度都飞速上升。比如说,最近几年医疗行业遭受的勒索软件攻击就一波接一波连绵不断,技术行业则是大规模客户数据泄露层出不穷。于是,我们不禁会想,下一个迎来安全事件高发期的行业会是哪个呢?哪个行业会倒霉地进入网络攻击者的视野中心呢?很不幸,很多因素都指向了公共交通,而且潜在的破坏可能会很严重。

一、公共交通为什么容易被攻击?

SCADA系统

监控与数据采集系统(SCADA)控制着调度公共交通的实体自动化设备。其中一些系统从上世纪70年代就投入运行了,无需赘言,这些系统设计的时候肯定没考虑过现代网络安全问题。SCADA系统本应与连接互联网的主机隔离,但对便利的需求战胜了安全,为了节省时间和资源而将SCADA系统联网的事时有发生。而在黑客社区中,SCADA系统好攻击已是众所周知的秘密,攻击方法也在网上广泛共享。

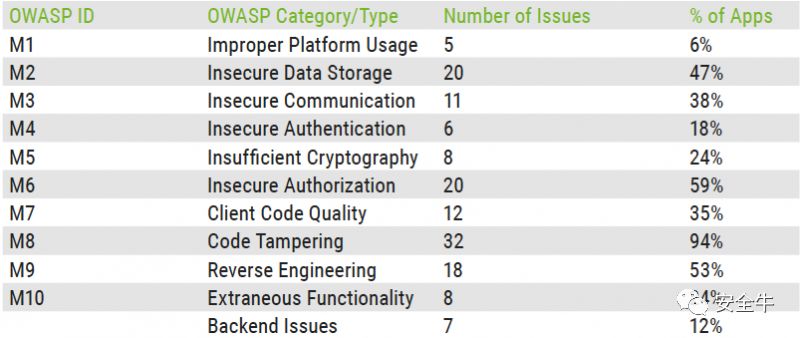

2017 IOActive 白皮书《物联网时代的SCADA与移动安全》中提出了SCADA系统的另一个问题:与之连接的移动App。参考 OWASP 十大移动风险,研究人员在所分析的34款App中发现了147个漏洞。攻击者可用这些App操纵交通运营者采取危险动作,甚至直接干扰铁路控制数字开关之类的SCADA系统。

其他遗留系统

美国国土安全部(DHS)一份报告显示,交通运输行业的老旧基础设施面临风险上升的问题。而且遗留系统不仅仅局限于SCADA。整个交通运输行业都在朝着联网“智能公共交通(IPT)”的方向发展,但却在淘汰老旧系统上行动迟缓。另外,公共交通系统严重依赖联网设备进行定位、路线规划、车辆跟踪、访问控制、导航等等。这些设备能让交通系统更快更自动化,但也引入了更多需要监管和保护的系统接入点。

二、恐怖袭击和犯罪攻击可能性

与大多数行业不同,交通运输行业网络安全保护不力的潜在结果不仅仅是经济上或隐私上遭受损失,还有可能致命。恐怖分子或网络罪犯可以劫持有漏洞的SCADA系统引发列出脱轨或碰撞。虽然这一场景尚未实际发生,但已有涉公共交通和其他SCADA相关产业的很多事件为这一潜在场景描绘了一幅清晰的画面:

2016年末,旧金山市交通局遭遇勒索软件攻击,旧金山市政交通系统整个周末都可以免费乘坐。表面上看,这就是一起相对无害的事件,但如果一名想赚点小钱的黑客都能渗透大城市交通管理局的系统,那国家支持的黑客组织或者网络恐怖主义分子攻击能造成多大的伤害就可想而知了。

2016年,密歇根州某公共设施的SCADA系统遭受攻击;2013年则是纽约一座大坝的SCADA系统遭受攻击。

2016年,韩国地铁和火车控制系统遭多次攻击,怀疑是朝鲜黑客所为。

2015年12月,马萨诸塞湾交通局一列火车在没有任何操作员控制的情况下驶过了5个车站。从未有人证实过该事件是黑客所为,但很多人都猜测列车控制系统被黑是事发原因。

2015年12月,攻击者切断了乌克兰23万人的电力供应。他们进入系统后重写了控制程序,让控制措施完全不可用。该事件证明了黑客有能力把系统连同其恢复措施一起黑了。

三、如何应对

公共交通系统遭受重大网络攻击的后果可不是罚款和公共形象受损那么简单。美国公共交通协会(APTA)警告道,即便只是盗取数据这种程度的攻击,都违反了HIPAA、 PCI DSS、《爱国者法案》等等诸多法律法规。为防止公共交通系统被黑事件,DHS和APTA的建议中强调了“深度防御”,也就是设置多层安全防护以应对未来的攻击。另外,强化的合规和审计项目绝不是此类健壮多层防御的替代,而应作为补充。

公共交通安全事关重大,而攻击事件数量又在上升,交通部门能做哪些动作来最小化网络攻击的伤害呢?

1. 识别关键资产

为保护运营,交通部门需了解哪些资产一旦被入侵就会导致重大伤害。很明显,有些交通部门就是不清楚自己哪里是弱点。旧金山交通局被黑事件就是个明证,一个简单的数据泄露都能劫持它整个计费系统。

2. 管理好漏洞和补丁

联网设备,比如用于公共交通的那些,历来以操作系统老旧过时好入侵闻名。交通部门应确保其辖下所有系统都有可靠的补丁及更新集中管理机制可用。

3. 未雨绸缪

设置健壮的事件响应计划非常重要。可以用于安排事件响应计划的资源很多,其中就包括DHS、APTA和欧盟网络和信息安全机构的那些文档。另外还有行业无关的一些指南,比如 NIST 800-61 事件处理指南。自动化和编配工具也可以帮助组织机构平滑检测及调查过程,更快更精准地响应事件。

声明:本文来自安全牛,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。