美国FBI和NSA近日发布了39页的联合安全警报,其中包含有关两种新型Linux恶意软件的详细信息,两家机构称这是由俄罗斯军事黑客开发和部署。

从目录结构来看,值得借鉴,可按这样的结构进行报告编写

两家机构表示,俄罗斯黑客使用名为Drovorub的恶意软件在被黑客入侵的网络中植入后门程序。

联邦调查局和国家安全局官员声称该恶意软件的由著名APT组织APT28(花式熊,Sednit)制造,该组织为俄军总参谋部格鲁乌GRU的军事单位26165的第85个主要特殊服务中心(GTsSS)。

该报告目的是为了起到警报和防御的作用,并在报告中附上了检测规则,整个报告看下来都可以看出两个机构与目前业界的分析方法大体一致化。

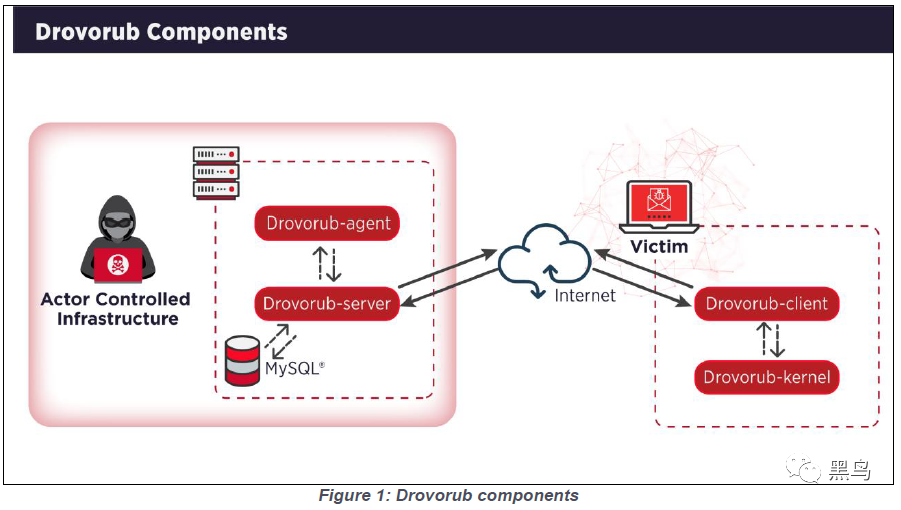

Drovorub是一个多模块的恶意软件,这是一款此前从未有人曝光的恶意软件,也许主要原因是因为该软件主要入侵Linux系统,而杀毒软件很少覆盖linux系统。

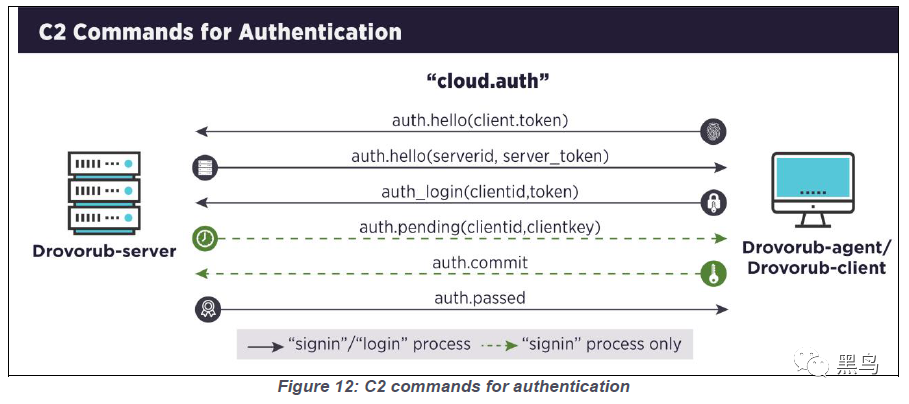

而该恶意软件关联到APT28组织的原因在于Drovorub恶意软件的回连C2服务器。

在2019年8月5日,Microsoft安全响应中心发布了APT28的网络活动,其中有一起2019年4月的物联网IOT设备的攻击活动,而攻击者的IP地址为82.118.242.171。

结果NSA和FBI确认在2019年4月攻击者也使用了相同的IP地址访问Drovorub 恶意软件的C2服务器 IP地址185.86.149.125。

这也表明,美国的历史回溯数据还是很不错,看起来都存下来了。

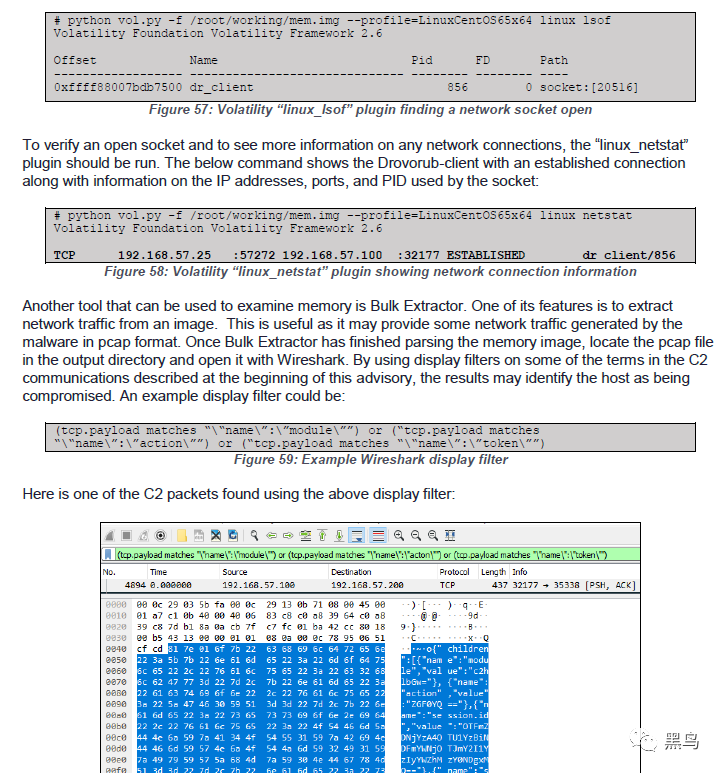

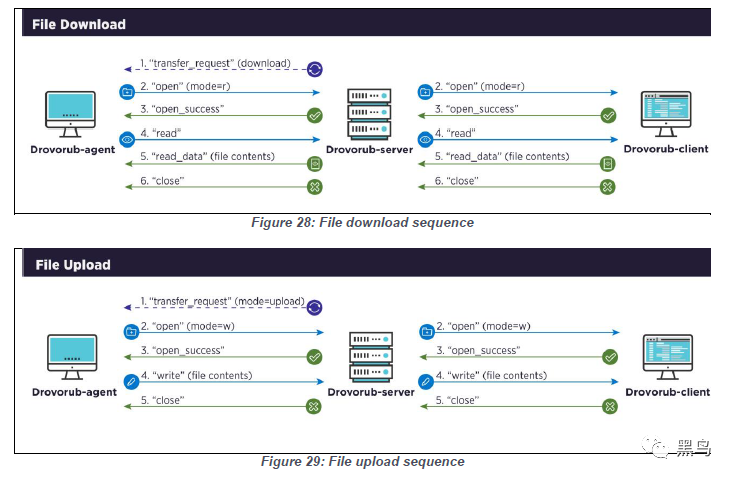

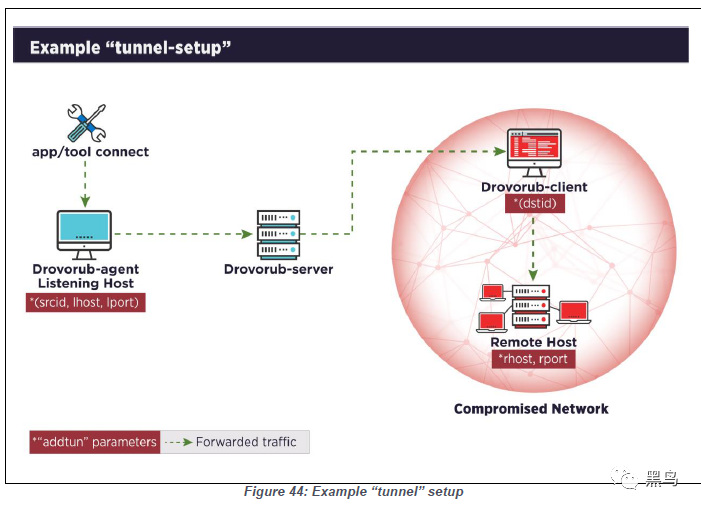

具体功能包括带有植入模块,内核模块rootkit,文件传输工具,端口转发C2服务器等。

太长请自行谷歌翻译阅读,PDF下载地址:

https://github.com/blackorbird/APT_REPORT/blob/master/International%20Strategic/Russia/CSA_DROVORUB_RUSSIAN_GRU_MALWARE_AUG_2020.pdf

在PDF的末尾有其他相关的参考链接,可以扩展分析维度。

声明:本文来自黑鸟,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。