本文作者:安全内参社区研究员 sbilly

目录

0x00 读后感

0x01 BlackHat US-20 议题笔记

◾ 漏洞挖掘和利用

◾ 威胁跟踪与防护

◾ 安全体系和实践

◾ 密码学和其应用

◾ 杂项

0x02 相关资源的下载

0x00 读后感

上周抽时间把 BlackHat 2020 的相关议题都看了一遍,说下感受:

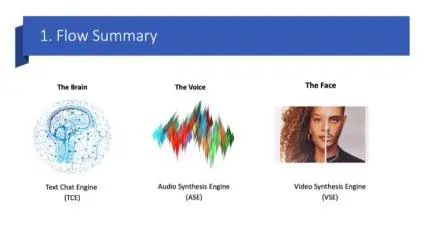

人员意识相关的攻防

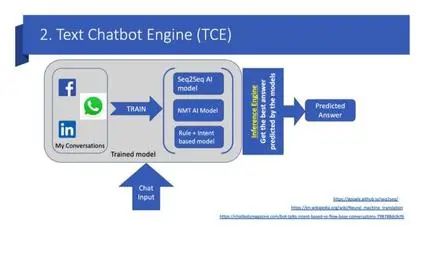

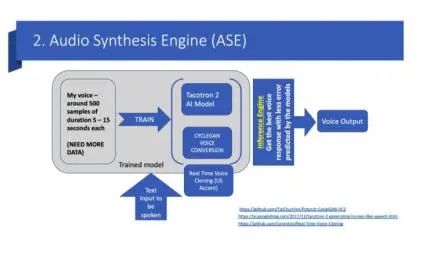

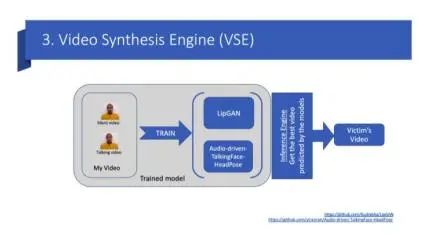

今年攻防双方在人员意识领域这个方向上的努力都很有创造性。How I clone myselfusing AI、Repurposing Neural Networks: To Generate Synthetic Media forInformation Operations 几乎提出了一个完整的攻击方基于机器学习的社会工程学框架,如果结合一些基础设施的漏洞You Have No Idea Who Sent That Email: 18 Attacks on Email Sender Authentication,杀伤力估计还是很强大的。

防守方在SafeMind: A Framework for Evaluating and Patching the Human Factor in Cybersecurity、Mind Games: Using Data to Solve for the Human Element 中提出的综合技术、管理、模型在内的人员意识安全评估和改进框架也非常有创意。期待他们各自的实践。

疫情和中美关系的影响

往年 BlackHat 的议题署名作者中都会有不少华裔。除此之外,还会有不少的中国企业参加——特别是去年,来自企鹅的同学们几乎组团刷了一遍。今年我虽然没有严肃统计,议题署名作者里面华裔占比应该还是非常高的,但直接参加的印象中就只有滴滴、360、安恒、清华的几个团队,企鹅刷榜的盛况就没有能延续。某种意义上来说,一方面反映了华裔在安全领域的实力,另一方面也反映了疫情和中美关系在 BlackHat 上的折射。

准备进入无人区

Industrial Protocol Gateways Under Analysis、OTRazor: Static Code Analysis for Vulnerability Discovery in Industrial Automation Scripts、Stopping Snake Oil With Smaller Healthcare Providers: Addressing Security With Actionable Plans and Maximum Value 这两篇文章来看,传统工控设备几乎是不考虑安全的,甚至在代表未来的工业机器领域中对也没有看到太多改进,…… 估计广义的工业安全还会需要很长的时间。

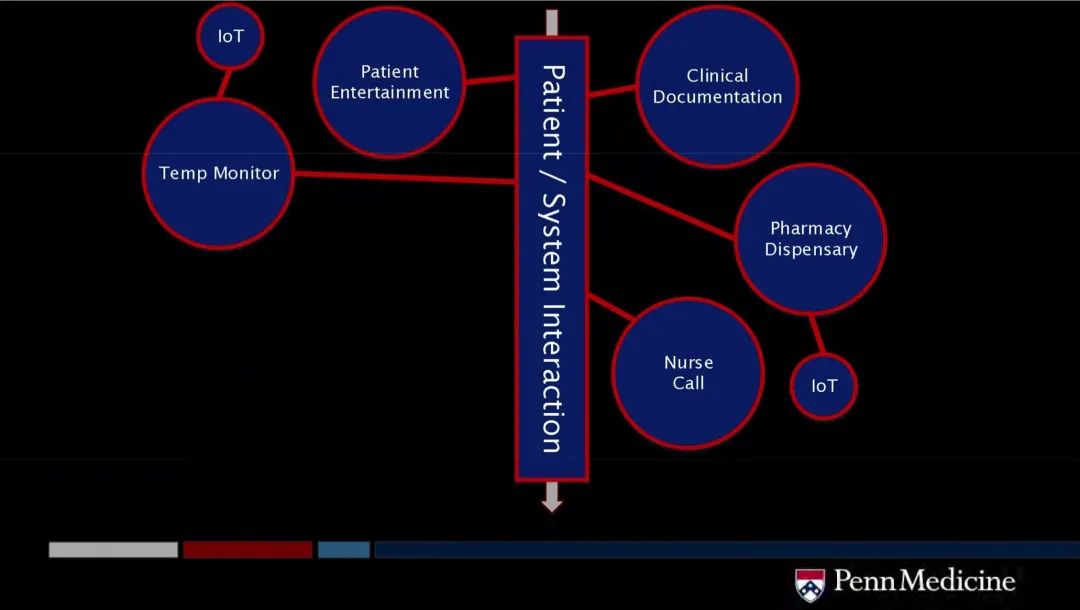

The Dark Side of the Cloud: How a lack of EMR security controls helped amplify the Opioid crisis and what we can do about it、HealtScare: An Insiders Biopsy of Healthcare Application Security、An Unauthenticated Journey to Root: PwningYour Company"s Enterprise Software Servers 这几个议题来看,美国行业软件对安全的考虑也很少,特别宾夕法尼亚大学医院(Penn Medicine,全美乃至全球最佳医院之一)的那个例子,医疗行业安全性可以说是一塌糊涂,一碰就碎。

这几个议题的详细内容可以在后面看到,同时这几个议题也从侧面反映一个事实——在行业领域,中美遇到的问题非常类似,几乎是在同样一个坑里面,而且谁都还没有已经爬出去的迹象 …… 在中美逐渐脱钩的大背景下,摸着鹰酱过河可能会越来越难。就像面对“新冠病毒疫情”一样,我们在安全的一些领域很可能很快就要进入无人区了。

0x01 BlackHat US-20 议题笔记

漏洞挖掘和利用

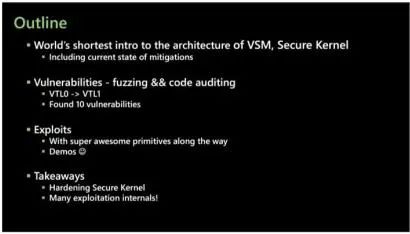

Fuzz + 代码审计发现绕过 Hyper-V 等一些内核防御机制的漏洞。

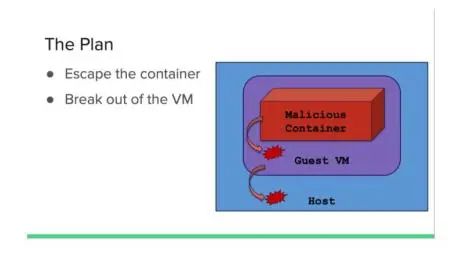

脱狱的故事……三个漏洞咔咔一组合就出来了。顺道提醒大家:共享目录带来的攻击面非常大。

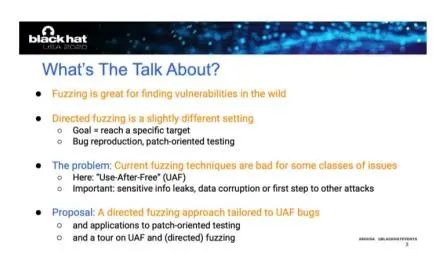

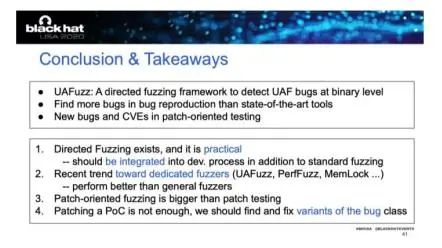

如何通过fuzzing更有效地发现Use-After-Free 这种漏洞。

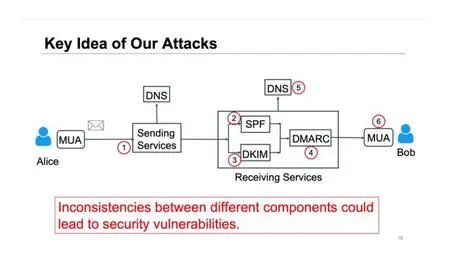

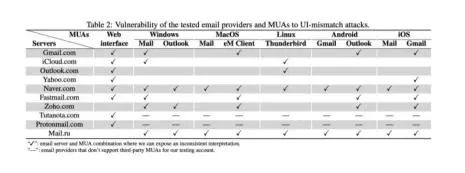

段老师团队的作品,在 BCS 2020 上也讲了这个。果然每次都是搞这种fundamental 的东东。厉害呀。这次的漏洞感觉修复起来会很难,特别是如果结合社工来利用,带来的效果会非常有意思。演示工具espoofer在github上是开源的,演示视频可以在YouTube上看。

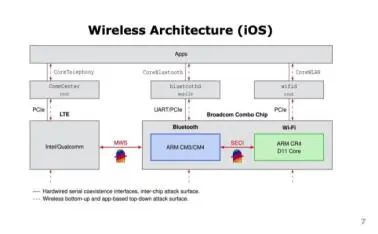

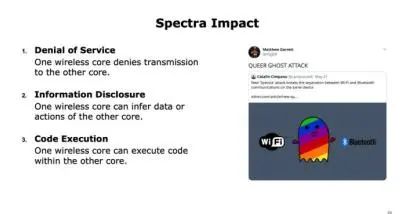

从蓝牙影响 WiFi,以及从 WiFi 影响蓝牙 …… 感觉更像是探索可能性

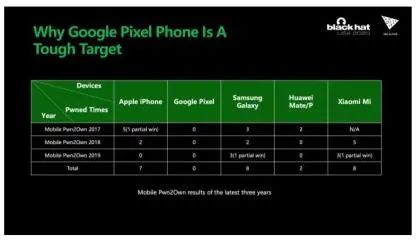

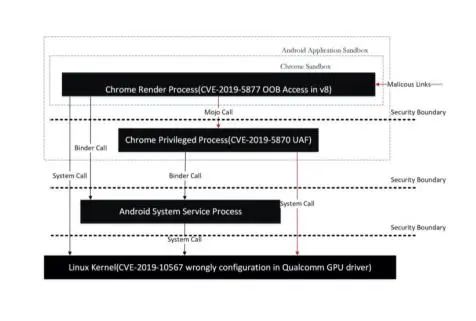

“梯云纵”——远程搞定现代 Android 设备的利用链。选定的目标是 Google Pixel 手机。内容很直接,不用多说。360 上了实体名单以后还是继续在国际上保持曝光率,这个惯性挺强大。

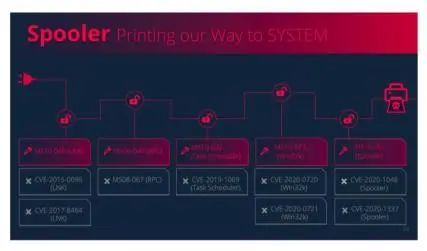

公布了一个新的Windows Spooler的0day 漏洞(后续利用代码 Spooler 将会在github 上公开)。作者认为当年Stuxnet的利用链条上可以找到很多漏洞没有有效修复,所以 Stuxnet 2.0 很可能卷土重来。

用硬件的方式攻击硬件……这是验证性的,请深圳的朋友们讲讲吧(编者注:深圳有很多做这类产品的)。这是个全新的领域。

介绍在被 Fuzz 了这么多年的 Excel 中继续挖掘和利用漏洞 ……

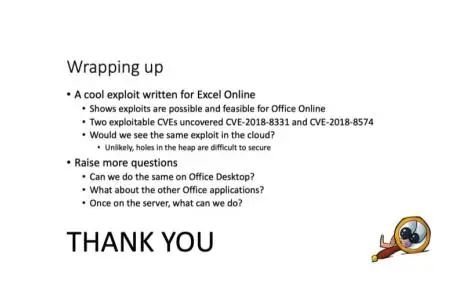

竞争条件逐渐成为了主要的攻击向量,对竞争条件相关的知识作了个比较系统的梳理并且提供了一个工具 ExpRace 来让很多不好利用的竞争条件漏洞变得可以被利用。

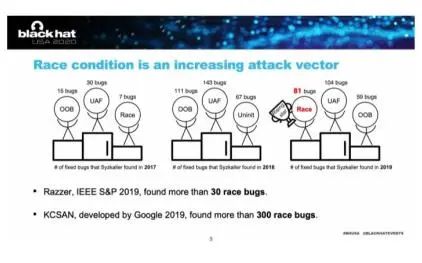

发现了Broadcom和Cypress的Wi-Fi芯片漏洞,可以绕过 Wi-Fi 加密机制进行数据窃取。

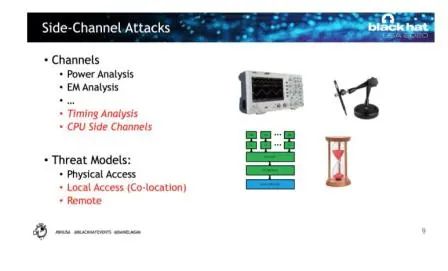

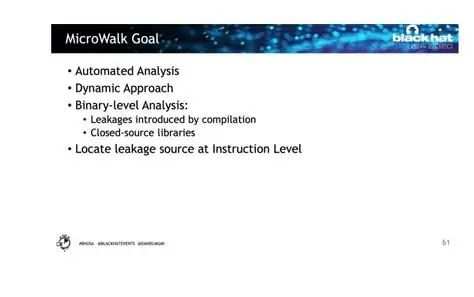

针对TPM的攻击,尝试进行远程的Timing Analysis攻击,挖出多个TPM的漏洞。工具 TPM-fail已经发布在github上。

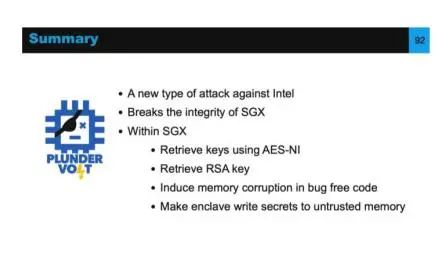

针对 Intel 的一种攻击,能破坏SGX…… 太高级。

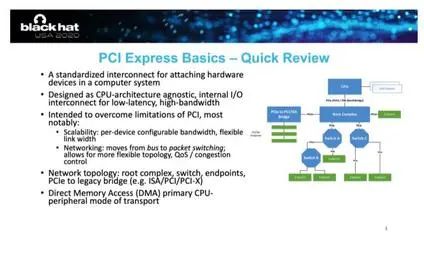

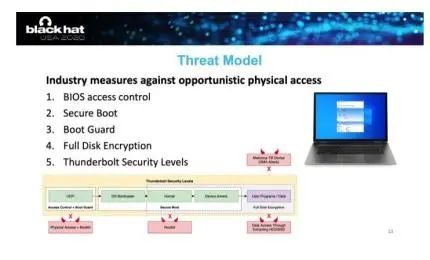

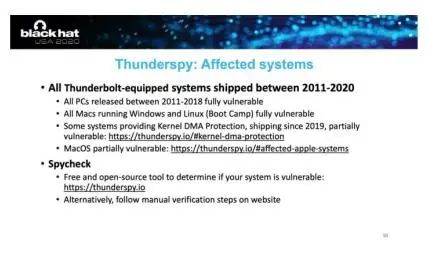

针对Thunderbolt 3的攻击,虽然 Thunderbolt 3是一个私有的协议,而且已经做了不少的安全方面的考虑,但攻击者做了比较系统的研究,成功的实现了攻击,非常值得看。而且这种攻击非常有实用价值——可以通过视频演示“5 分钟内解锁一台Windows 操作系统的 PC”直观感受一下。作者专门建了个网站thunderspy.io并通过 github 共享了相关工具:Thunderbolt Controller Firmware Patcher、Configure SPI flash write protection。

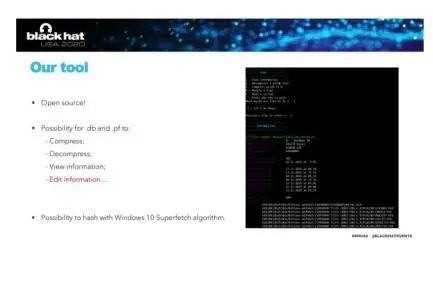

仔细的研究了一下 Windows 的 Superfetch 机制和实现。

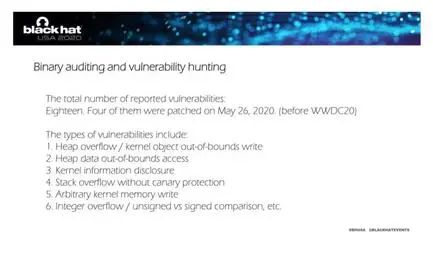

来自 didi 的针对苹果 Wi-Fi 子系统深入的刷了一遍漏洞 ……

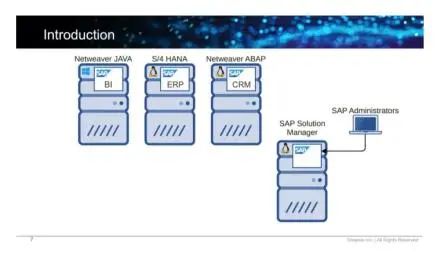

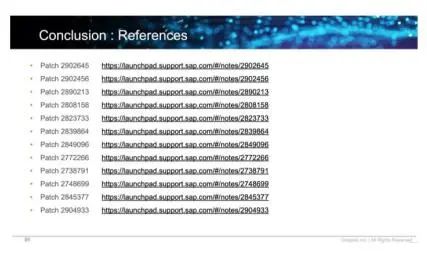

针对 SAP 企业级软件的攻击,SAP 的安全性感觉很差。补丁 + 强监控 + 强隔离吧。不过 ERP 这种东西,估计敢打补丁、能打补丁的也不容易。

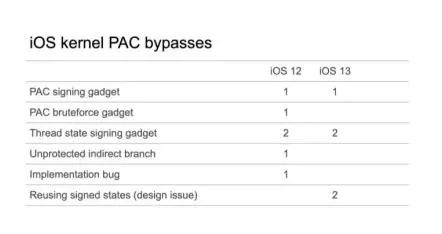

iOS kernel 的PAC(Pointer Authentication)绕过。来自于google,感觉相对google 而言,apple的安全团队很少出来讲东西。

如何在Non-Secure EL1搞定三星的Secure Boot ……

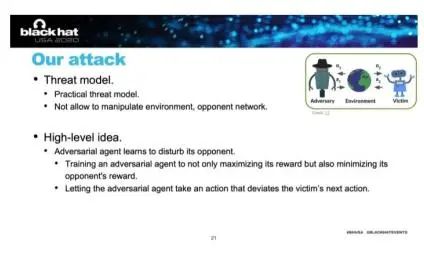

主要讲如何用AI的盲点干掉 StarCraft 的机器人。看起来基本思路是“破坏对方的评估体系,尽量不按对方套路来”。

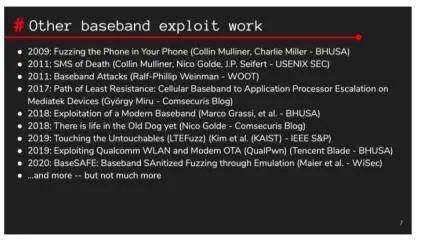

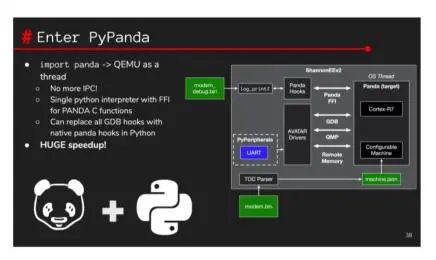

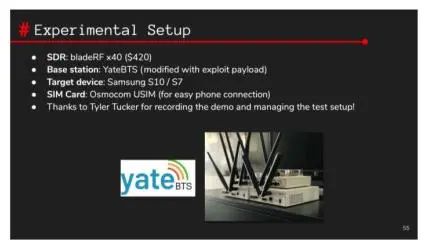

在安全测试中模拟三星基带芯片 …… 基带安全的相关研究还是比较热门的。虽然也说了 0day,其实更多的是介绍了下模拟基带三星芯片的方法——使用的是 panda+QEMU的技术栈来做 Fuzzing,还用了 YateBTS 来模拟基站。除此之外,提供了grant-h/ShannonBaseband、grant-h/ShannonEE 两个工具。

一个老漏洞类型在当前的状态,还给了两个工具测试工具、防护工具 …… 然后呢,是为了怀旧,唤醒一下大家对一个比较冷门的老漏洞类型的关注?

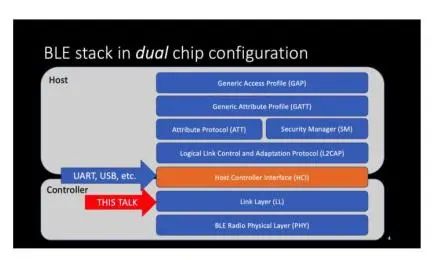

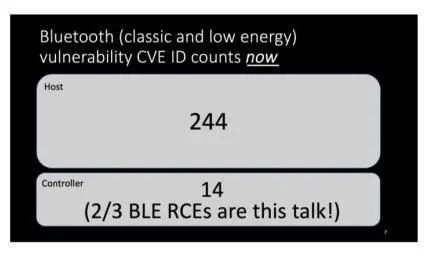

原来针对蓝牙安全分析都主要集中在链路层之上,作者的这个研究搞了很多蓝牙链路层的漏洞。当然是更底层的与操作系统无关,影响的范围更广泛。

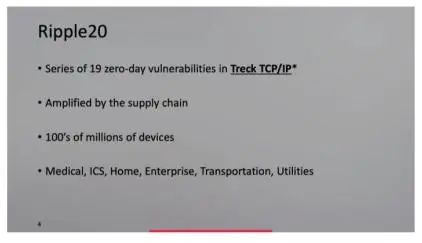

Ripple20 是 19 个 Treck 嵌入式或实时操作系统的 TCP/IP 协议栈 0day 漏洞,因为这个协议栈已经存在了 20 年左右的时间,因此通过供应链累计影响了以百万计的设备。

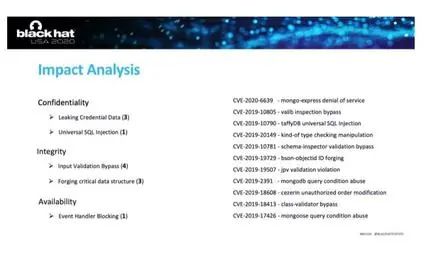

找到一个模式发现了一堆 nodejs 生态的漏洞。

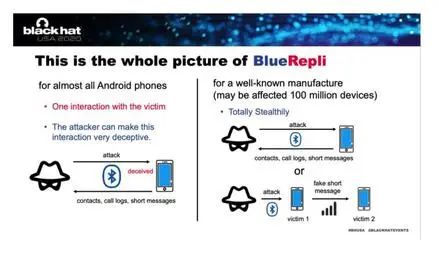

来自于安恒的同学发现的一种叫做 BlueRepli 的攻击方法。

威胁跟踪与防护

用 AI 技术来搞社工,还提供了参考代码identity-cloning。这个思路很不错,主要的组件基本都是开源存在的,甚至有云服务,主要难点打通整个流程以及工程化实现。

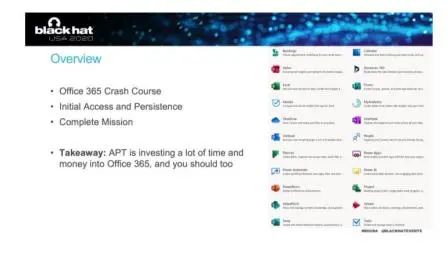

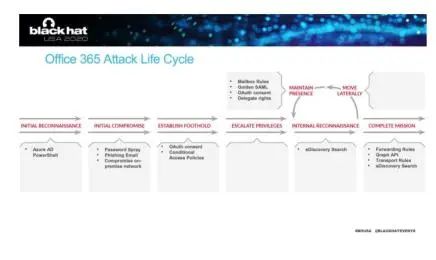

观点很鲜明—— APT 组织在Office 365上投入了很多的时间和金钱,防护方也应该如此 Office 365 在国外确实用得非常多,是一个高价值目标,目前看到供给链几乎都是与身份相关的,国外数据泄露沉淀下来的社工库价值也会非常高。

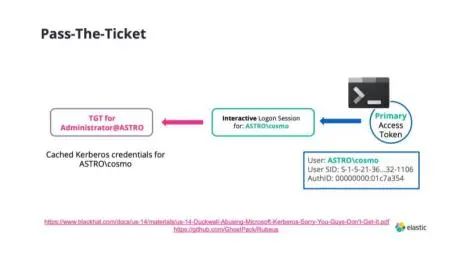

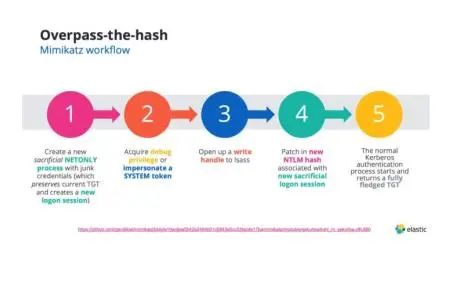

如何检测伪造 TOKEN 的攻击(ATT&CK technique: T1134),顺带介绍了Windows 的认证以及什么是伪造 TOKEN 的攻击。

披露了一个针对台湾地区半导体行业的 APT 行动——Chimera,攻击方大量使用了开源软件,主要是目标是窃取芯片相关项目的文档、源代码、SDK 等。我感觉如果大量使用开源,应该就不是顶级的吧,也许接了哪里的外包。

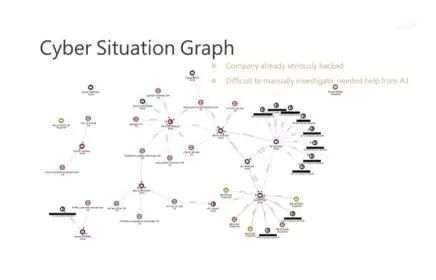

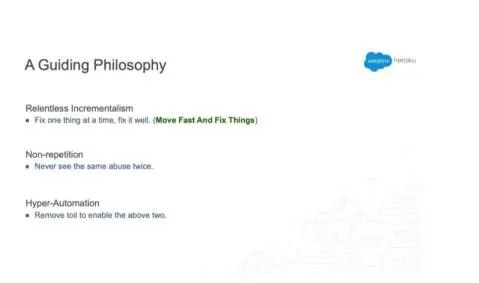

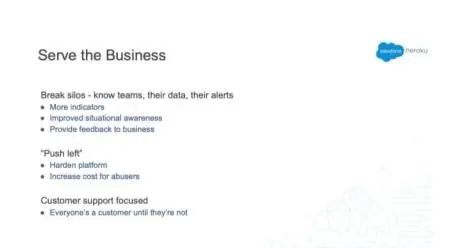

主要是讲Heroku是如何应对滥用的实践。受众比较窄的领域。如果关注云平台的滥用,可以看一下。

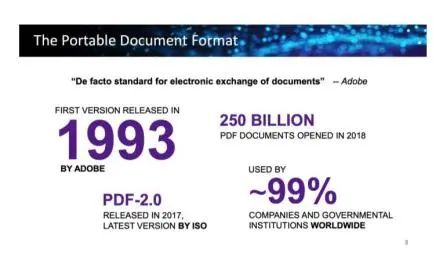

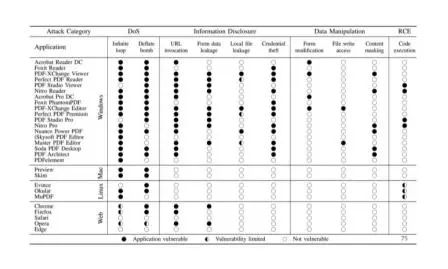

PDF 存在时间够长、实现够多、使用范围够广,所以做了个 PDF 攻防相关的基本总结。PDF 太复杂,标准里面很多坑,逻辑上还存在一些远程执行的漏洞(PDF-101),建议:标准要消除规格歧义,实现重要进行使用沙箱并进行资源限制,删除或限制在 PDF 中 JavaScript 的使用,检测并识别危险路径。

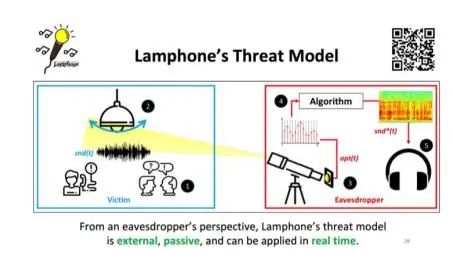

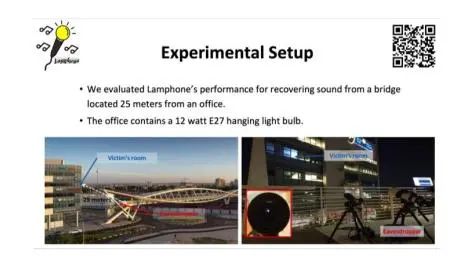

通过灯光的晃动来进行监听……不光是理论,而是在实际环境中测试了。

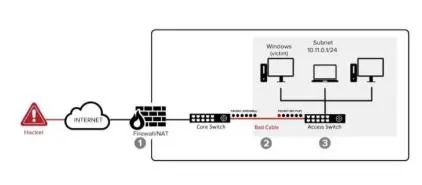

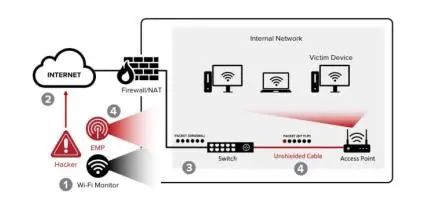

EtherOops 是一个很有意思的攻击。可以绕过 NAT 或者是防火墙的限制,对防火墙或NAT内部的网络进行攻击。结合 WPAD 或者是一些漏洞,可以做一些很有意思的攻击了。

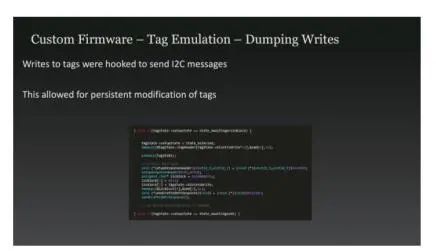

以 Samsung S6(SM-G920F)为例子通过自己逆向的 Firmware 补丁,实现了原来无法实现的 NFC 功能:Raw Tag emulation、……

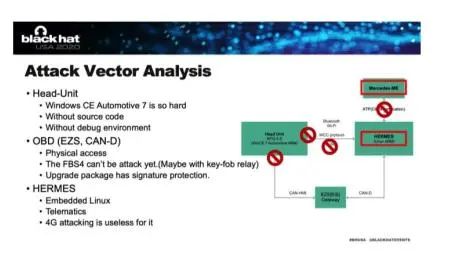

奔驰的安全……整个漏洞挖掘的过程讲了一遍,对研究车安全的同学们应该还是有启发的。

一个路由协议利用框架,逻辑挺清晰简单 —— 问题是你咋会听到动态路由的内容?

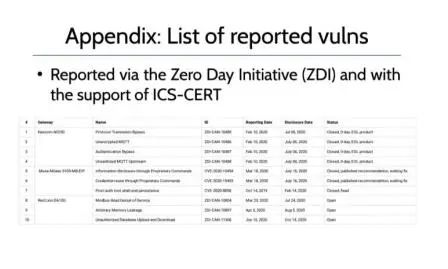

针对工控网关设备的分析,发现了一坨坨的漏洞。工控产品自身安全性短期内感觉看不到明显改善。

俄罗斯如何影响他国大选,但几乎没有谈到技术部分。

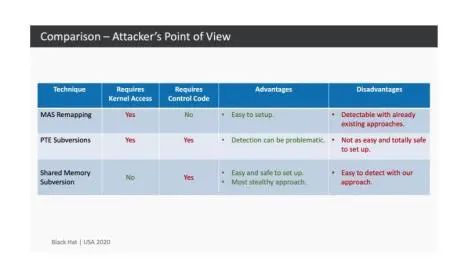

通过反取证的手段隐藏进程的内存,可以用来隐藏进程中恶意部分(例如shellcode 等)。作者分析了几种方案,以及对应的检测方法,总体来说没有特别完美的。

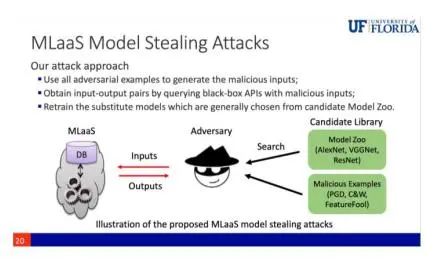

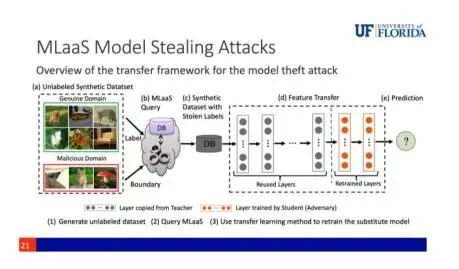

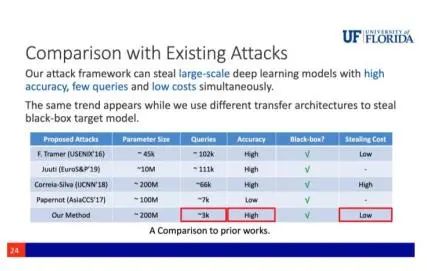

如何从机器学习服务平台提取 DNN 模型 …… 已经发了这么多论文了。把机器学习模型开放出去还真是需要考虑很多安全问题 ……

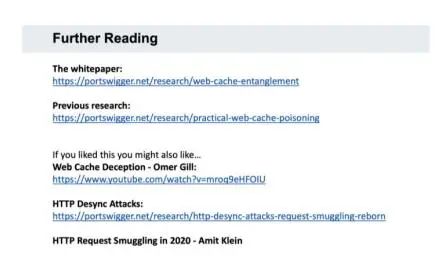

通过 WEB 缓存投毒 …… HTTP 协议和生态都很复杂,这典型的复杂性带来的问题。

服务器接收 SSRF 攻击后发起对外的 TLS 请求时可能被利用。虽然要利用的条件还比较多,但作者说已经很常见了。

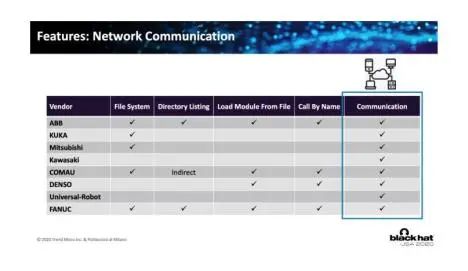

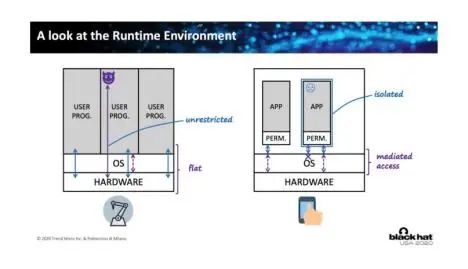

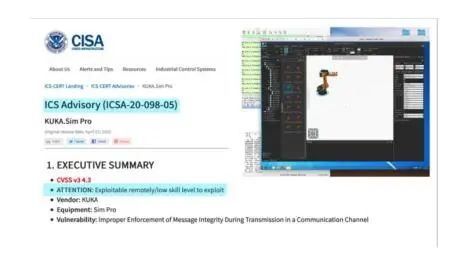

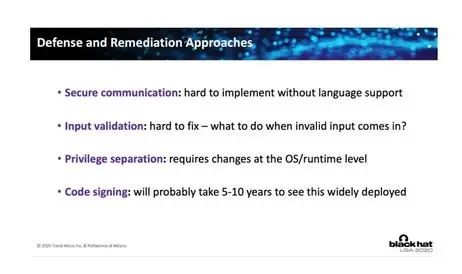

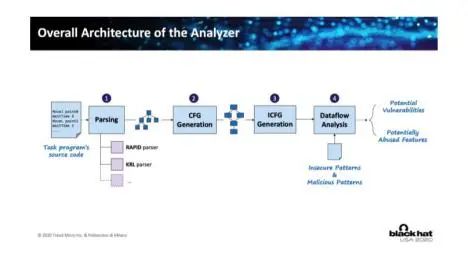

工业机器人的开发语言已经很强大了,但是运行环境却缺乏安全措施,而工控的开发社区基本不太谈论安全的相关话题,这导致了很多工业机器人安全问题出现。在这样的基础上,工业机器人目前的安全防护水平基本上属于一戳就破,再加上脚本语言强大,很可能出现专门的针对性的蠕虫,目前美国 CISA 已经发布过类似的远程利用的告警。防守方目前能做的主要还是检测/监测,本质的改变还是需要工业机器人生态更加重视安全 …… 糟糕,我闻到了“震网”的味道 ……

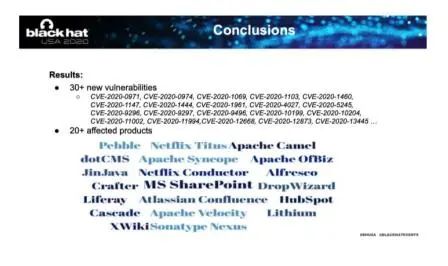

像 SharePoint 这类 CMS 系统应用非常广泛,同时这类系统大多数使用了模版来过滤用户输入确保安全,这两位小哥专门针对 CMS 系统做了系统的研究,搞了一堆的 CVE 和漏洞利用方法。在横向移动的时候很有价值。所以两位小哥专门提醒:红队应该花精力研究 CMS、动态内容模板可能是攻击者通往 RCE 的直接路径、要执行安全审查并尽可能减少攻击面来控制风险。

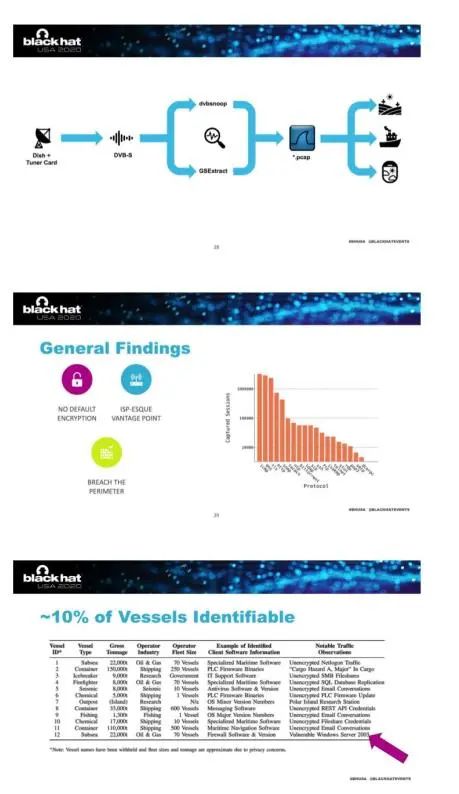

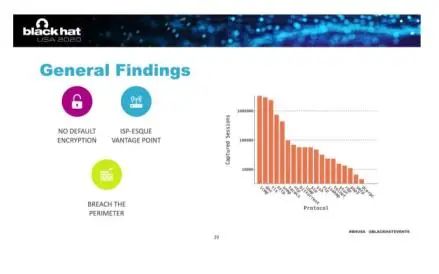

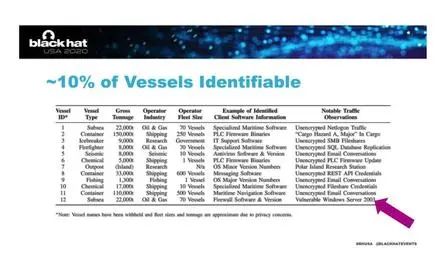

比较有意思……因为卫星是广播性质的通信,这样会导致卫星的下行通信会被任何人接收。这就导致通信单边流量会泄漏。而非常多的设备通信时并不使用加密,这就会让攻击者可以获得非常多的信息。Snowden 泄漏的文档里面的监听系统用在这里再合适不过了。

个人感觉金融系统这种封闭网络专有协议其实还好,因为有除了 IT 以外的准入机制。一旦这样的生态放开,那就是灾难了。

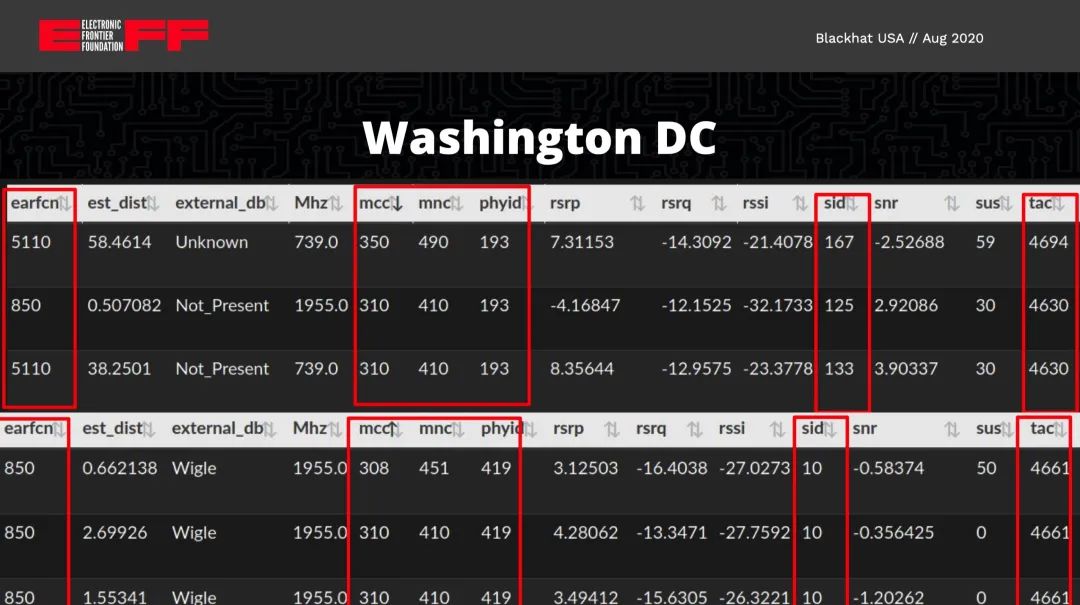

如何实时检测 4G 伪基站…… 华盛顿特区居然有这么多的伪基站。

故事讲得不错,但有这样的能力为和需要这么复杂的变现方法呢?

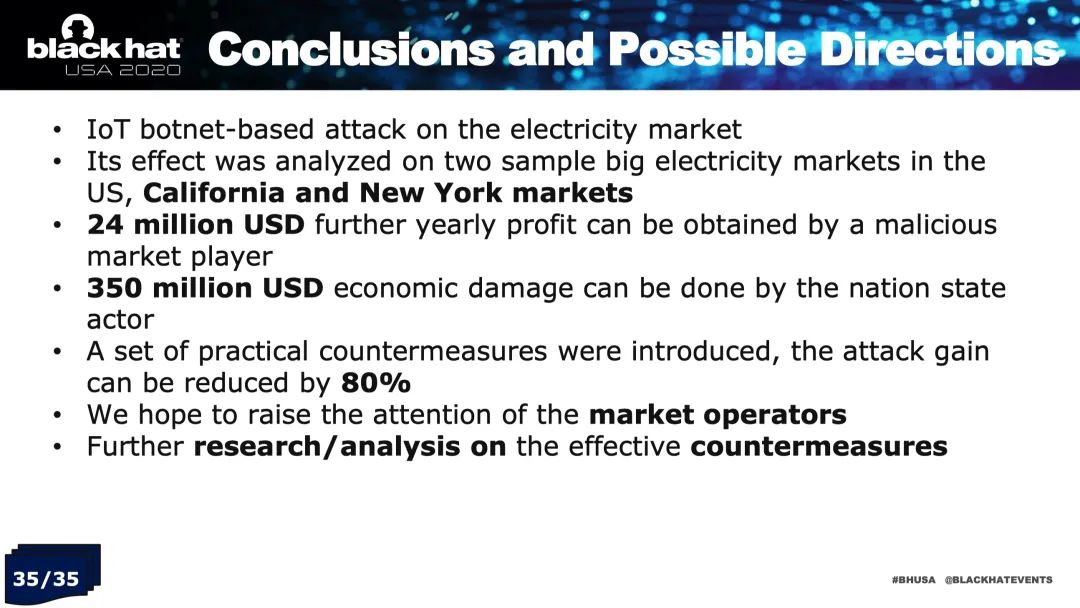

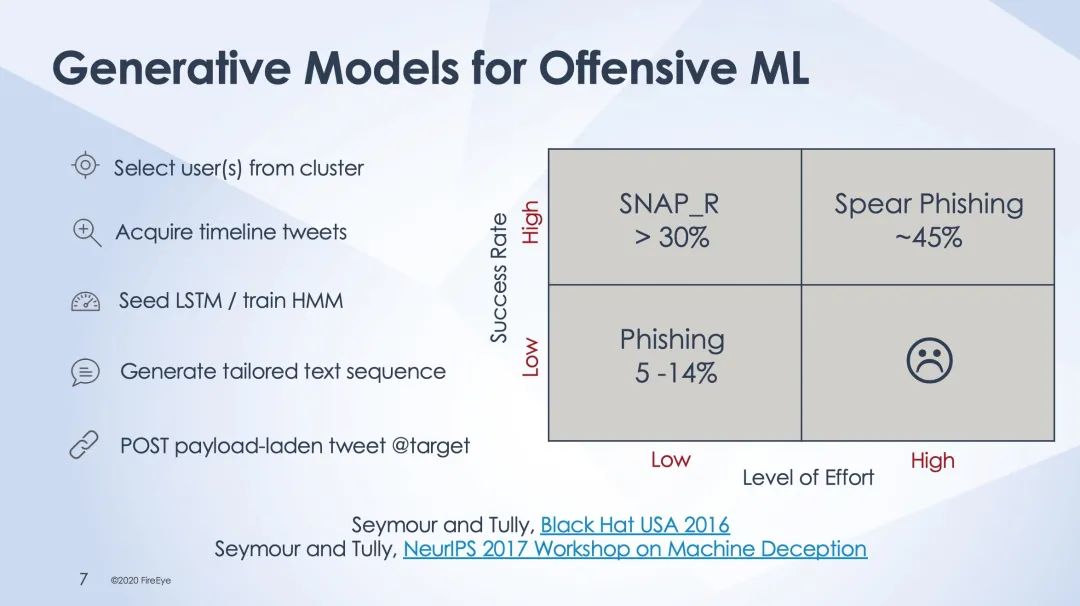

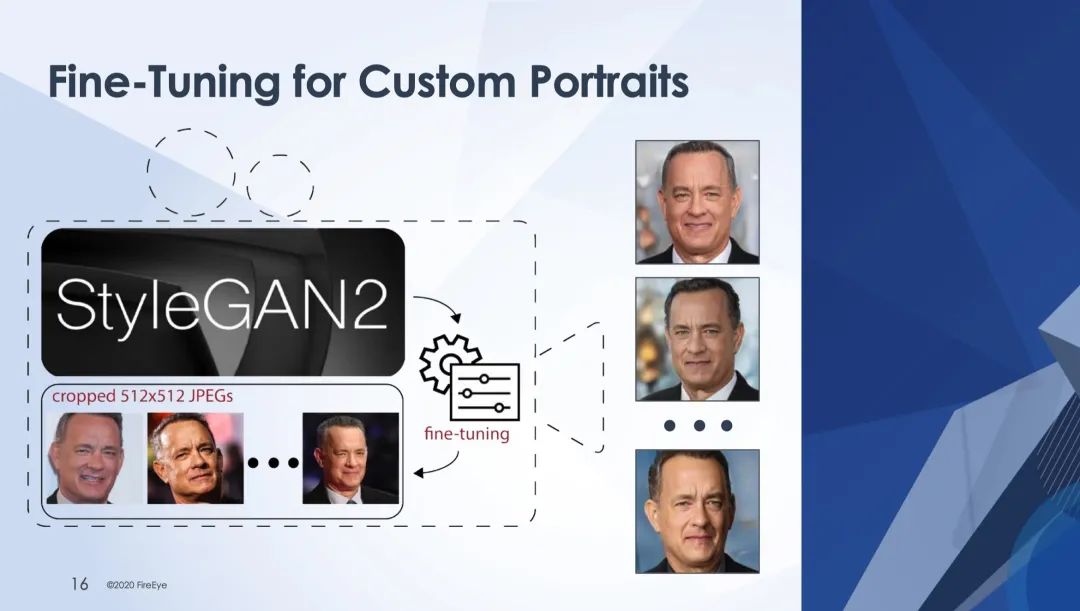

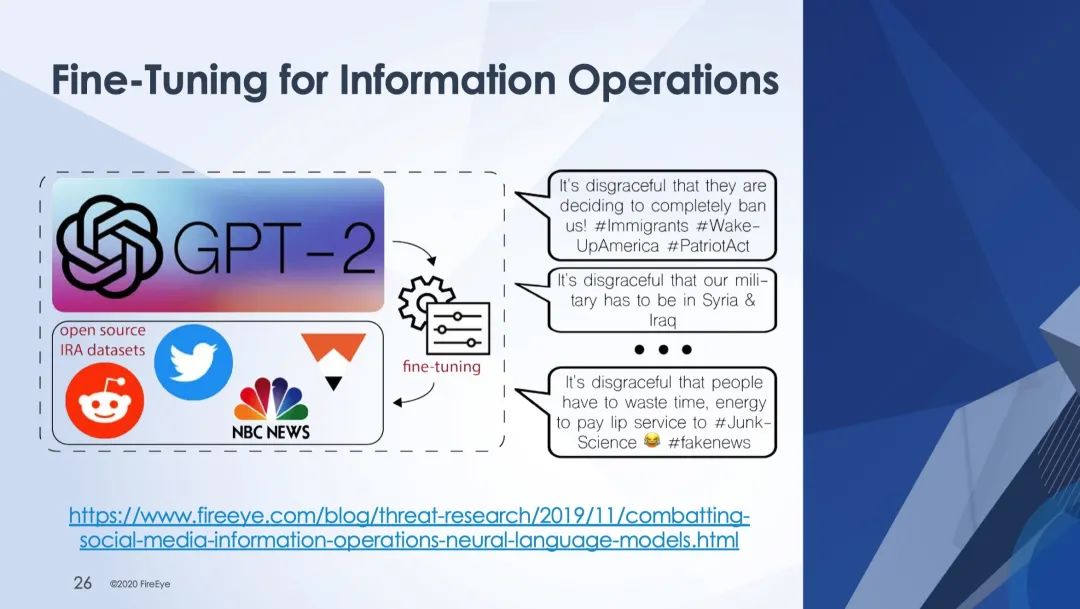

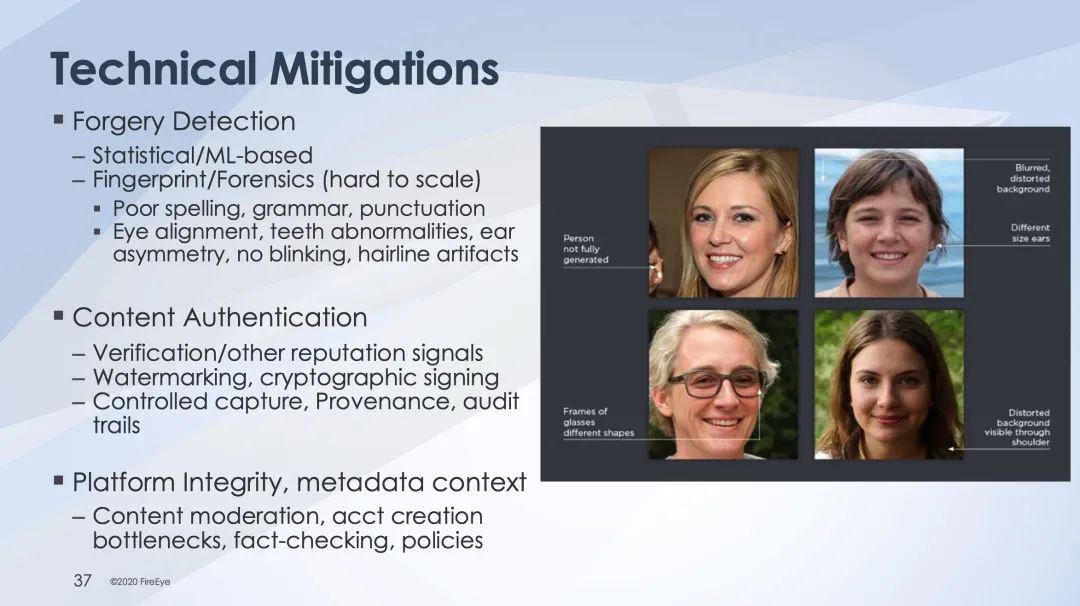

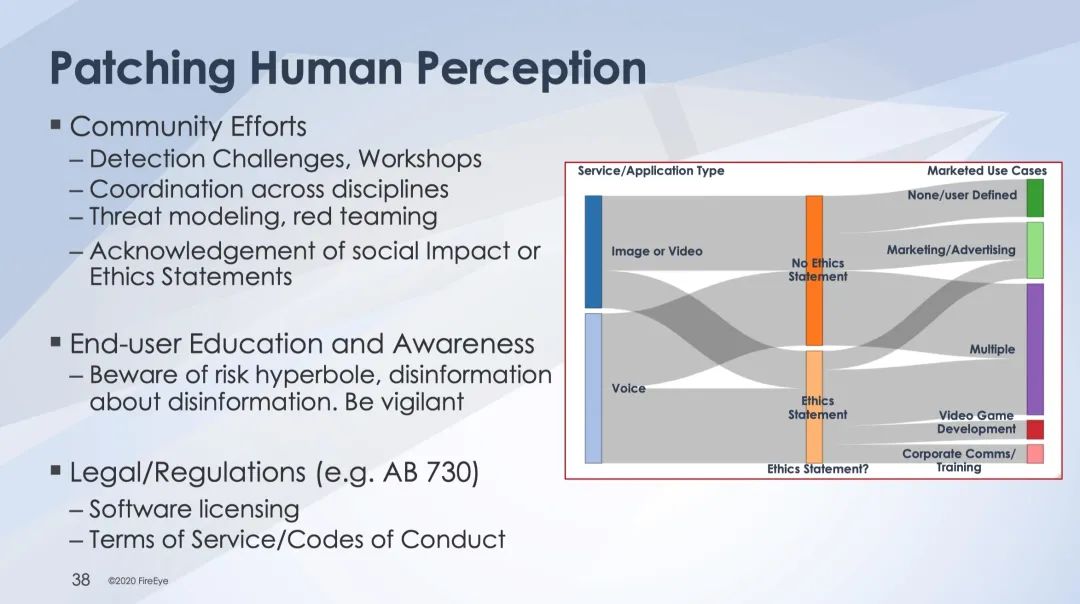

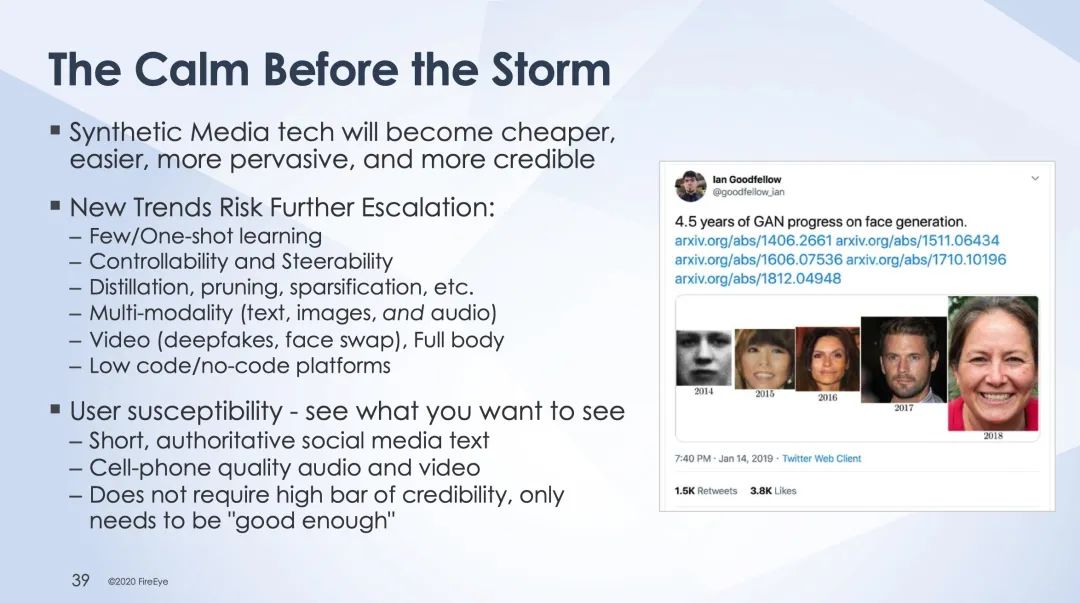

利用机器学习进行自动化社会工程会是一个热点。剪裁好的512x512 的图像 + StyleGAN2、30 秒录音 + SVT2TTS、开源 IRA 数据源 + GPT-2 就是非常好的框架(目前还有点贵)。技术和人员方面都可以做些工作来进行缓解,但总体而言目前还是“暴风雨之前的平静”……

macOS 平台下针对 Office 的攻防研究 …… 基本上 Windows 平台上能玩的都能玩,建议装好防护软件。

安全体系和实践

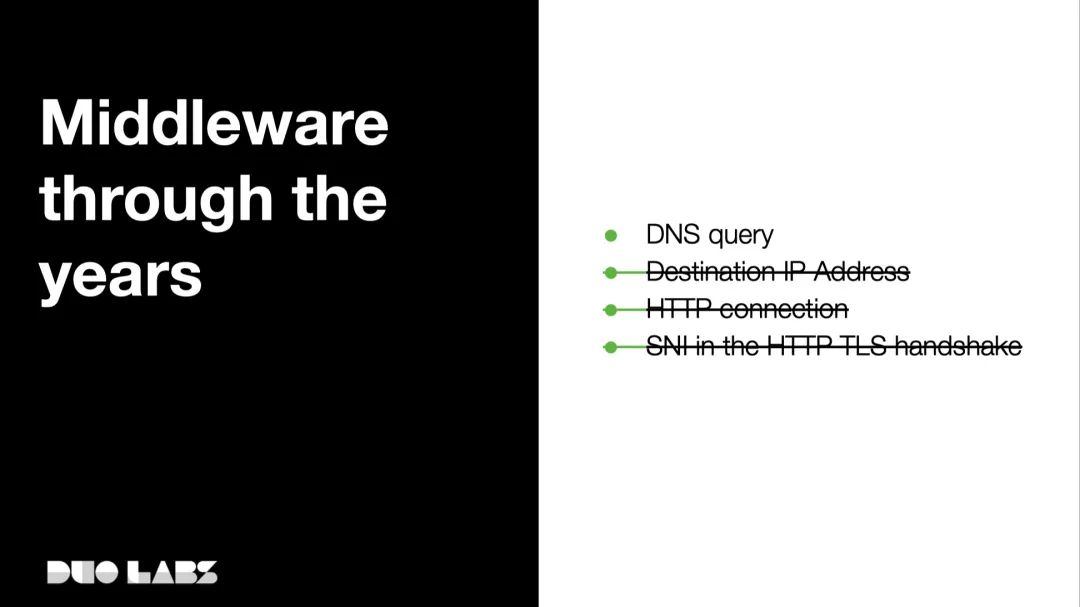

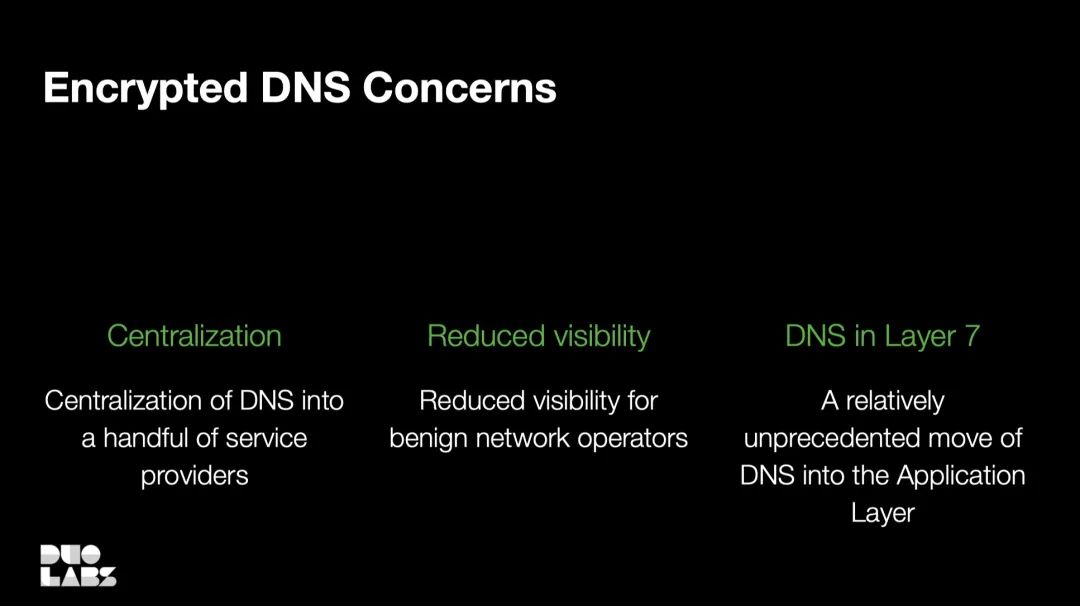

DNS over TCP(DoT)、DNS over HTTP(DoH) 正在变得越来越普遍,这意味着完全加密的 WEB 访问流成为了现实。这种变化给安全同时带来了好处和坏处,但终究是需要面对的。DISA 最近正在拥抱 DoH/DoT,基本解决思路就是:1. 只允许使用 DISA 提供的;2. 在 DISA 能够处理之前,封禁 DoH/DoT。

Google 的 Fuchsias 操作系统针对 CPU 侧信道攻击的一些缓解措施。呼吁少一点学术多一点实践。缓解措施的相关测试代码放在了 google/SafeSide

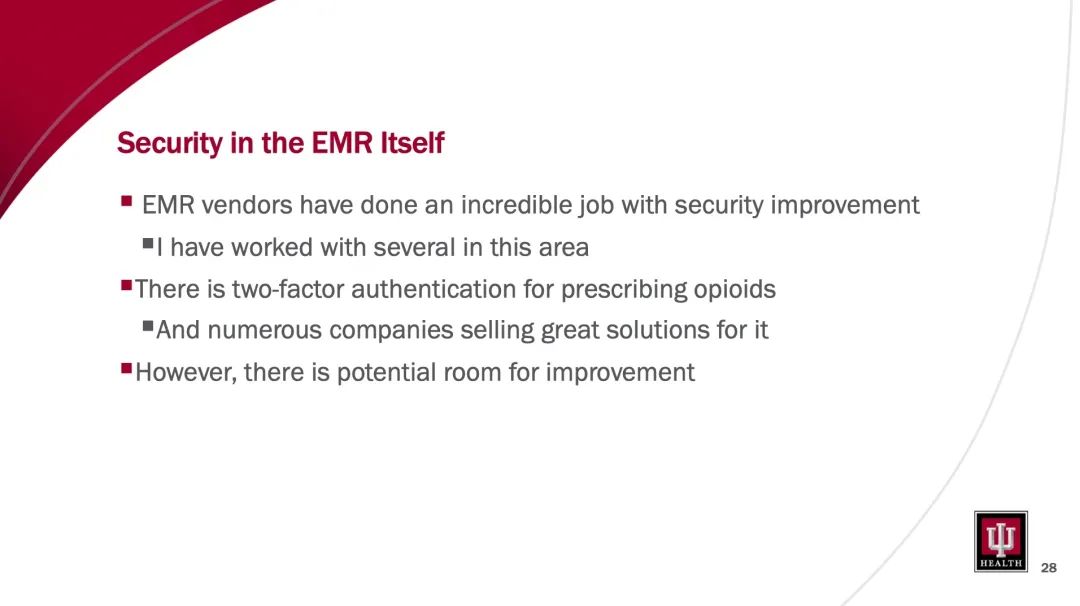

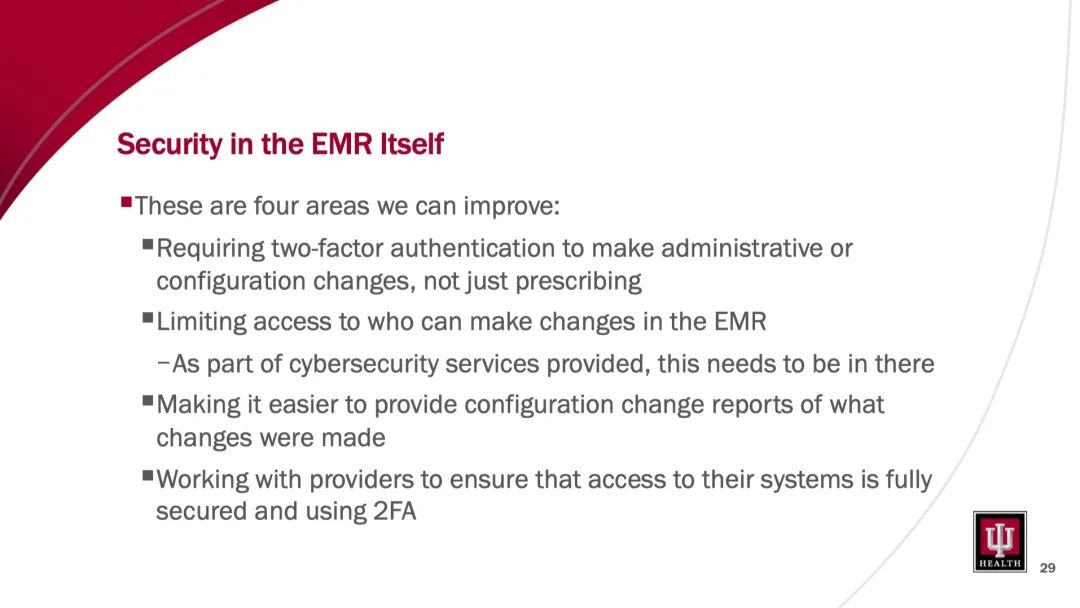

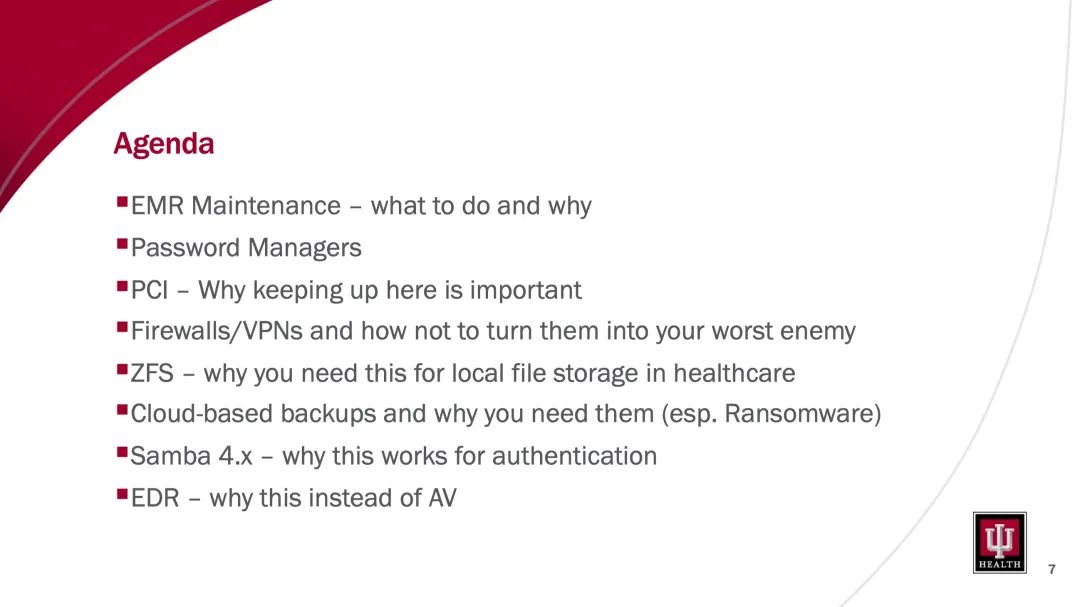

“对美国电子病历系统的一些建议”…… errr …… emmm

美国的医疗机构是受到勒索软件、数据泄露、安全事件影响最大的行业,几乎每周都能看到相关的新闻。这里提出了一个基本的防护框架来帮助美国医疗结构建立基本的安全防护机制。

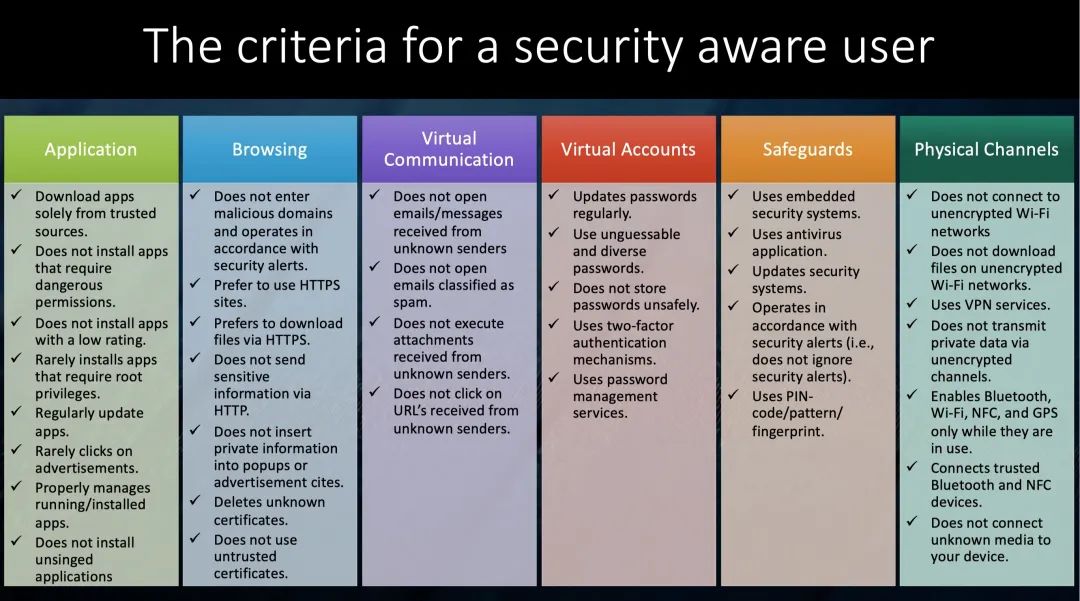

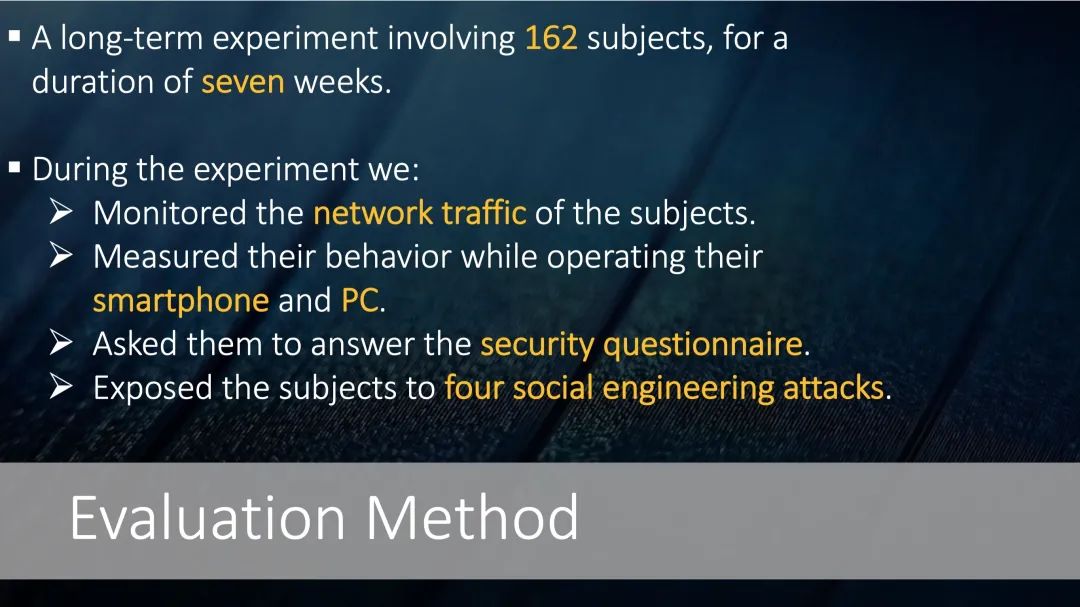

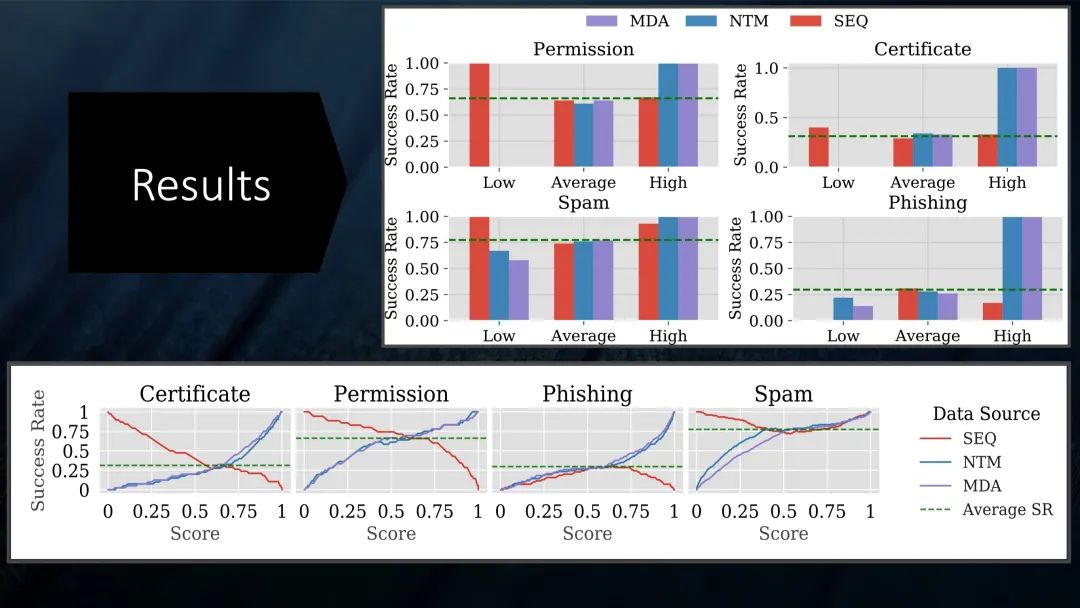

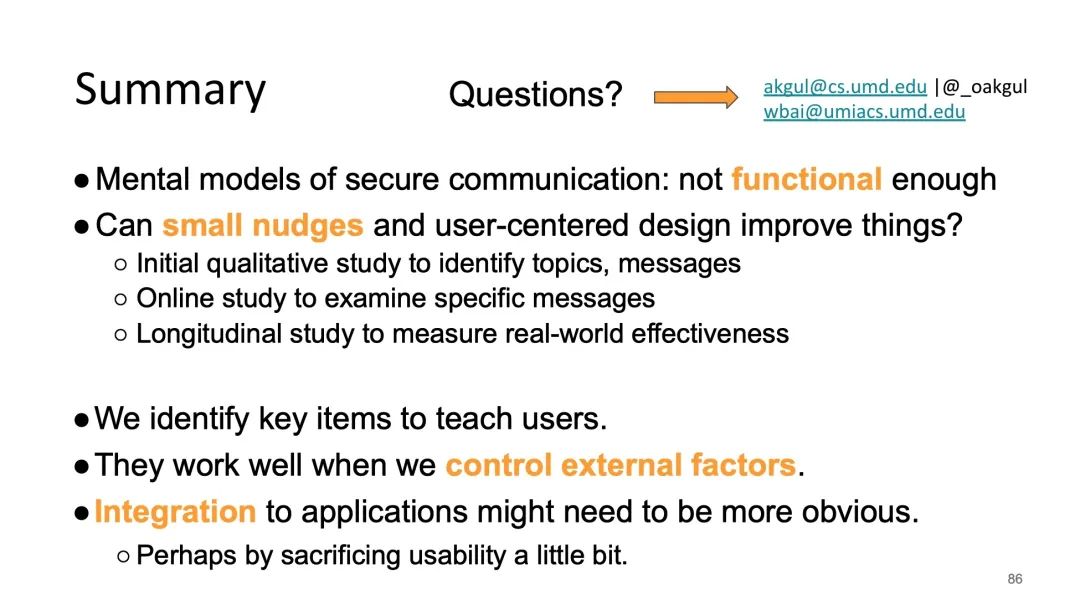

推出了一个人员安全意识的框架,并找了一些方法来进行测量,看起来挺体系的,可以理解是推出了一个人员安全意识的评估服务。国内的安全服务商针对自己的老客户推出一些这样创新的服务其实挺好的。

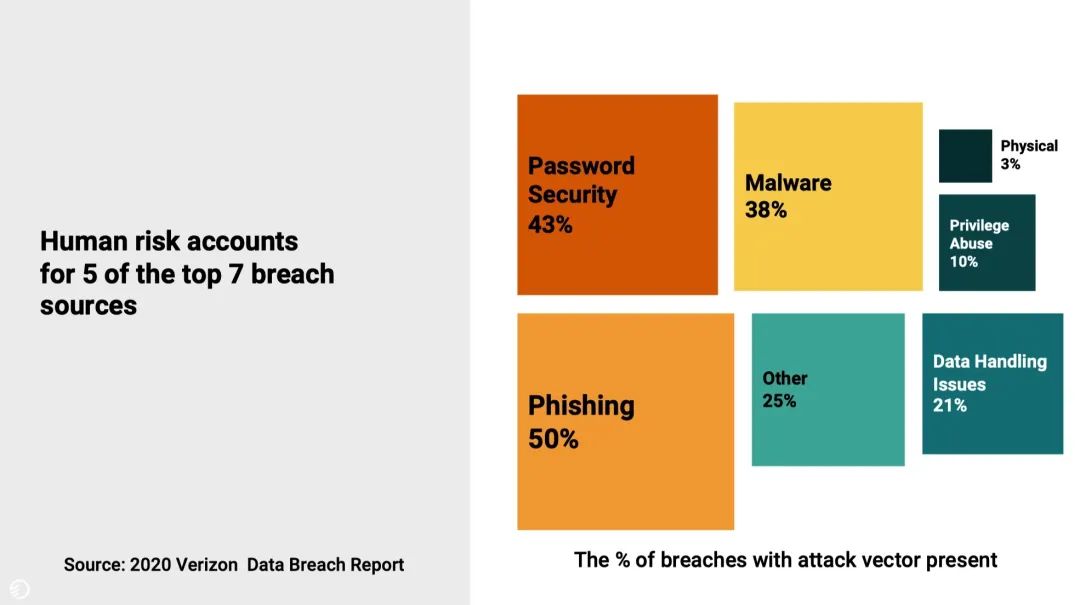

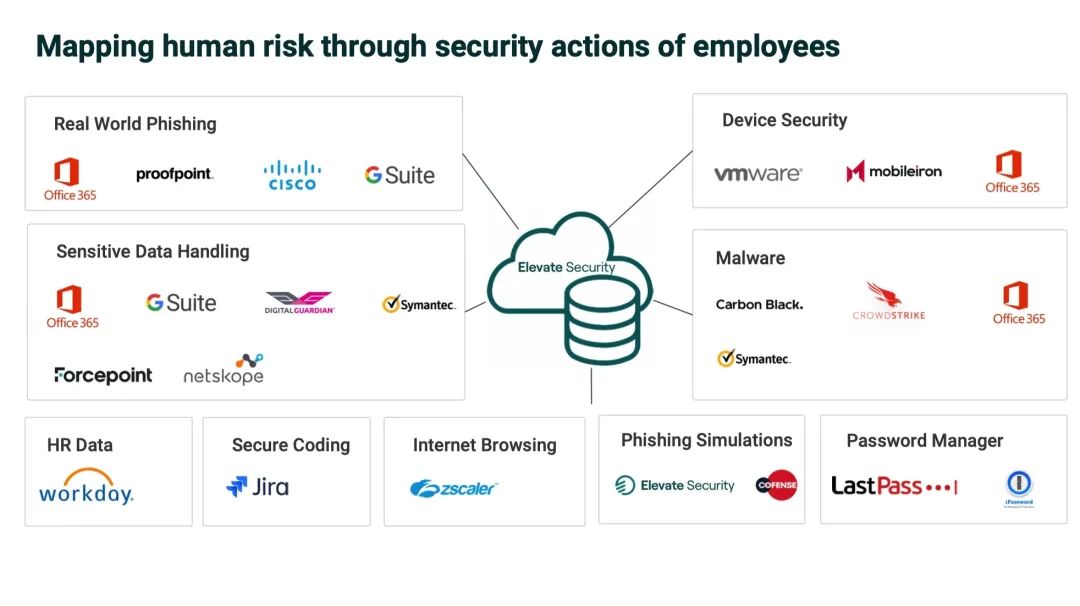

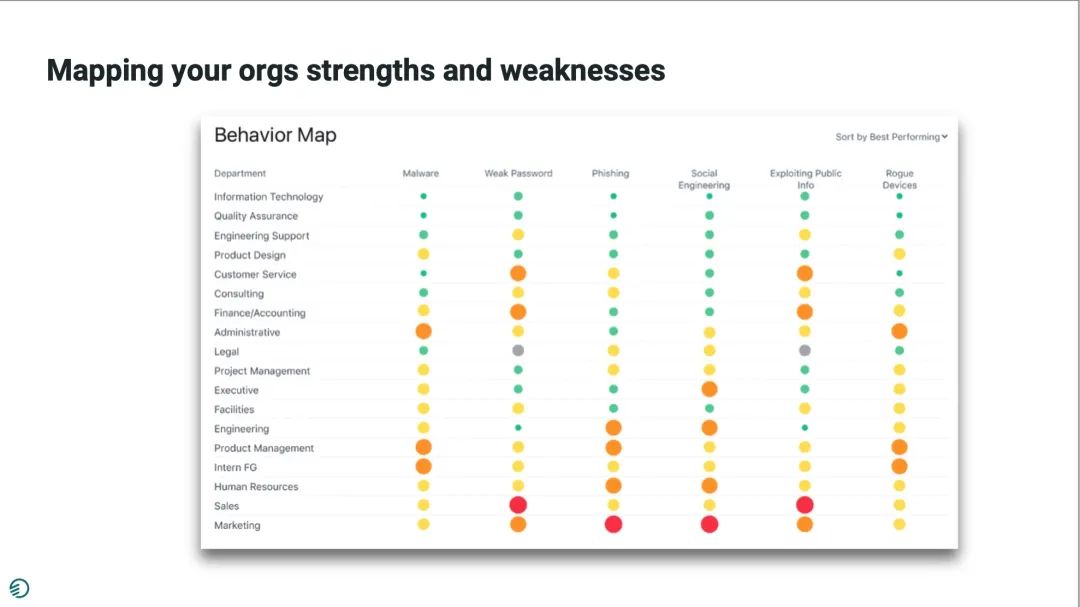

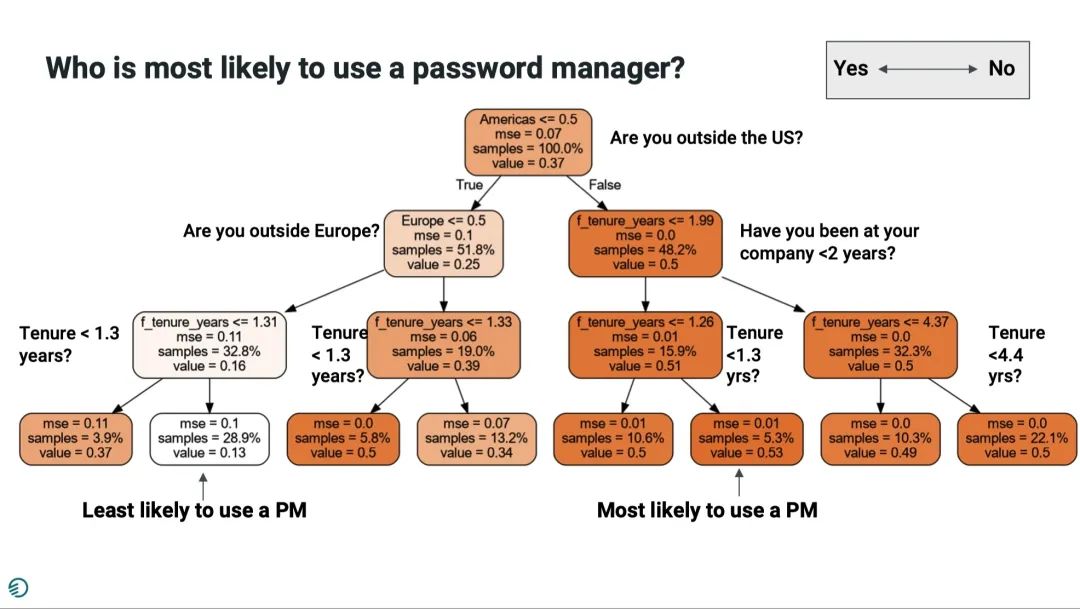

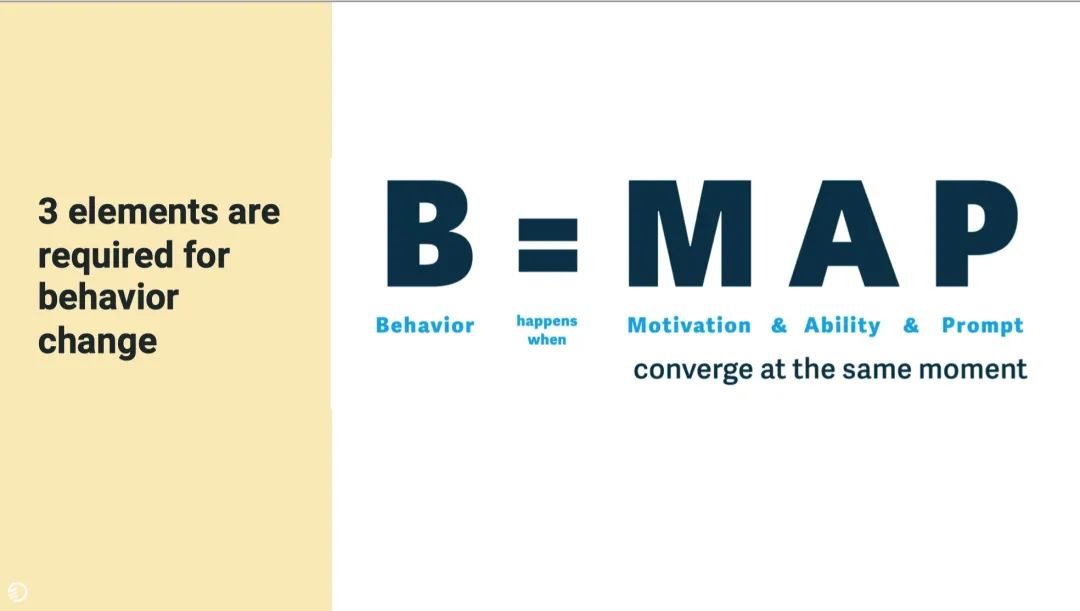

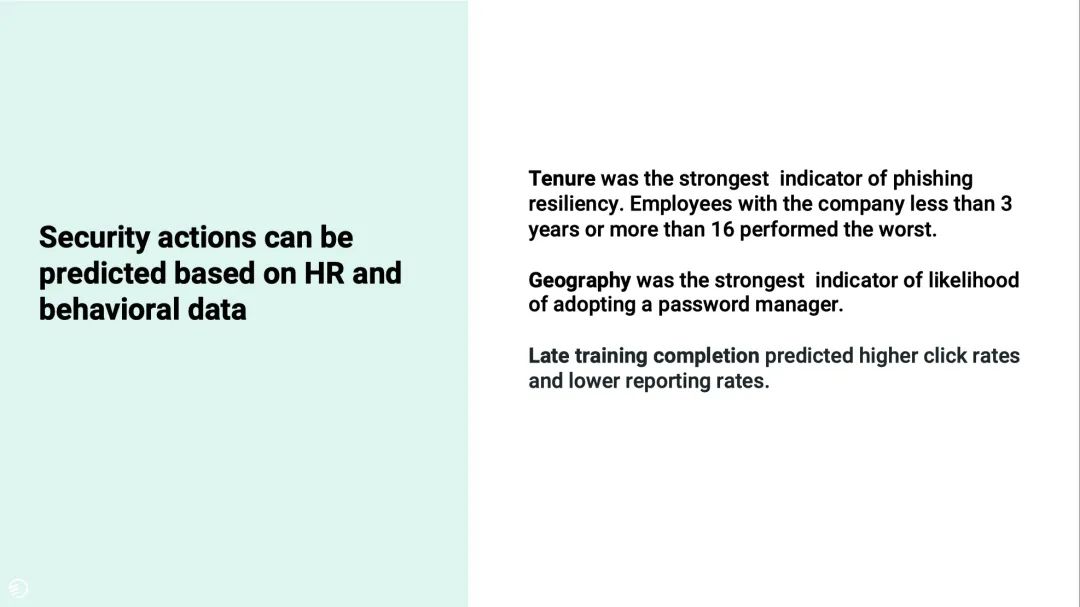

人员意识相关带来的安全问题带来的数据泄露原因中占比很高。这家公司通过分析员工行为,把人员意识相关的风险映射到部门,并进行一些定量分析。并通过动机、能力、激励来改变员工的行为。个人认为这种思路很好,相对单纯的“红线+强制措施”,员工的体验要好很多。值得看一看。

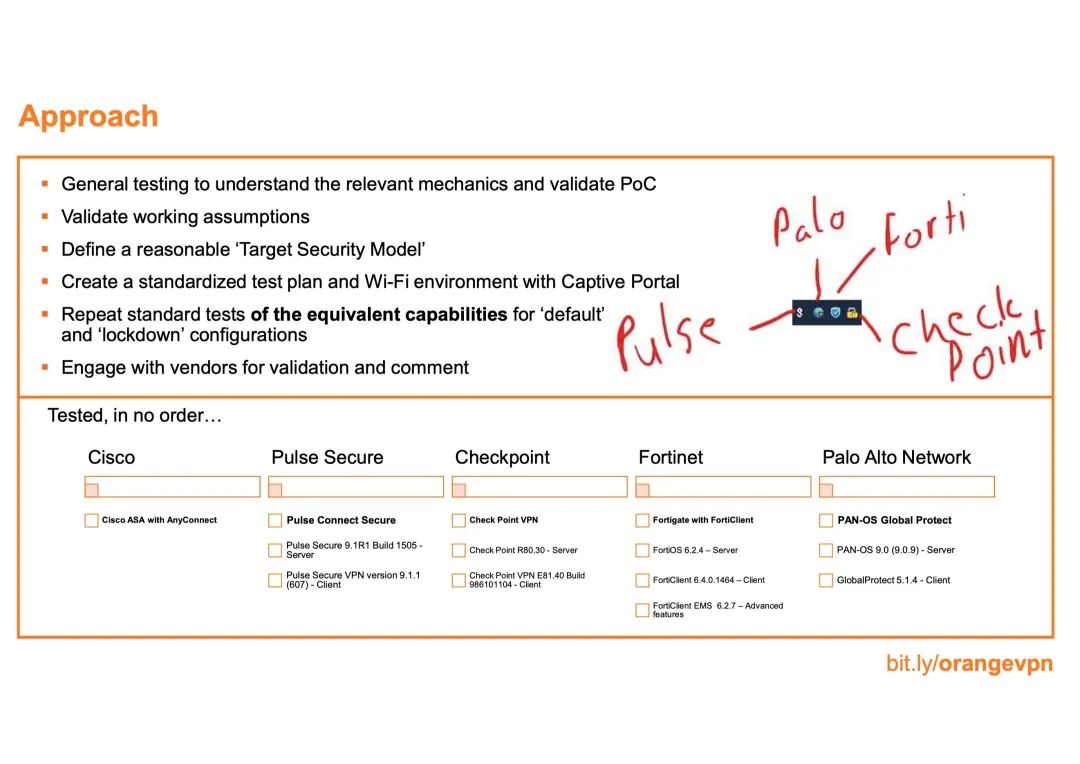

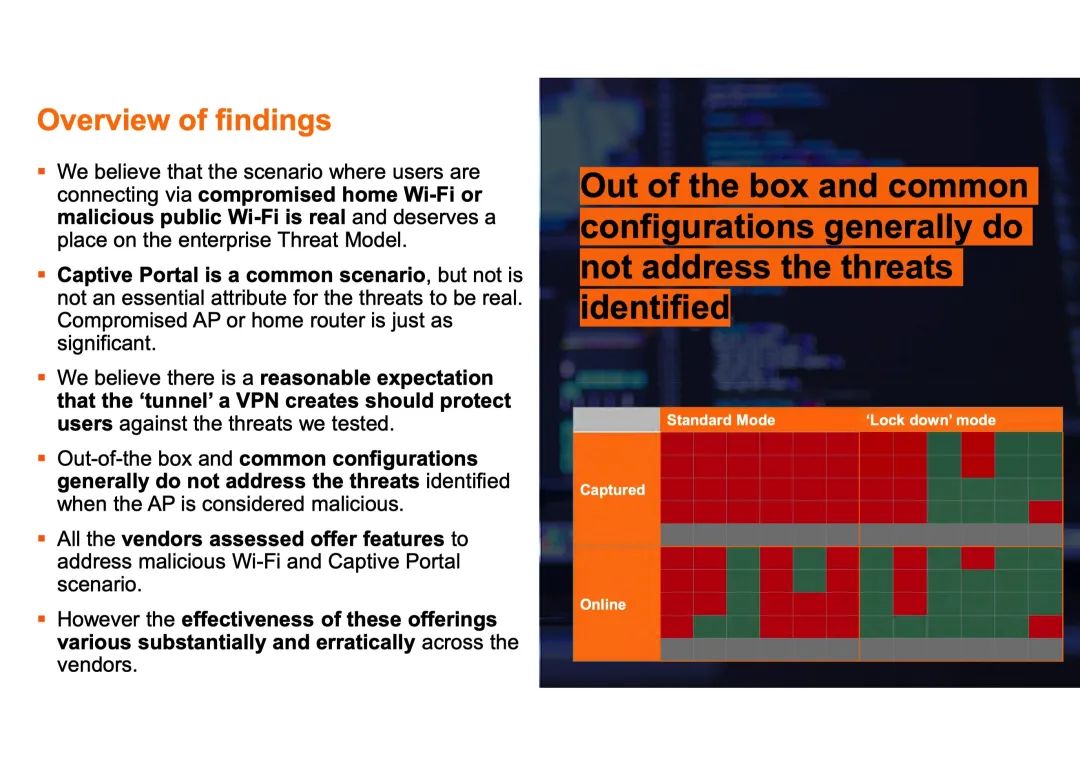

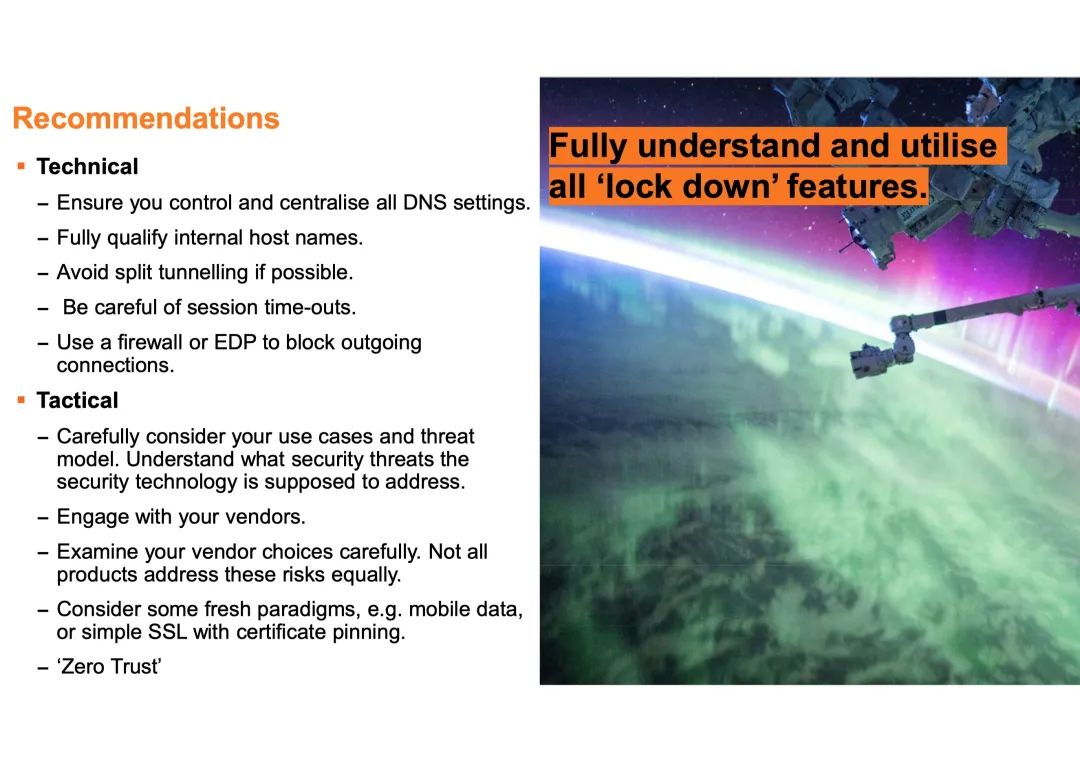

分析了多个 VPN 产品/方案,认为:普通模式的 VPN 是很不安全的,大部分的 VPN 缺省配置是没有考虑所接入 Wi-Fi 设备是否安全的。建议总的来说还是加强端的控制力,尽量使用强的安全模式。

比较系统的梳理了一遍 docker 和 k8s 的相关安全特性和配置方法。相关的白皮书可以在这里下载。虽然比较全,但这种感觉有点灌水的性质……

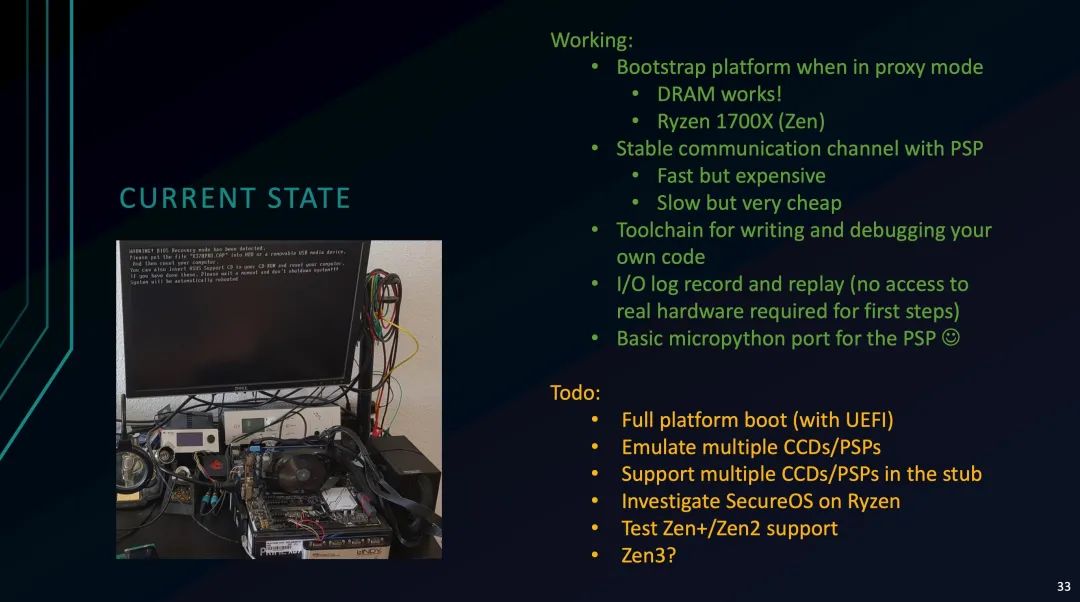

自从 2013 年以来 AMD 在服务器和桌面电脑的 Epyc 和 Ryzen 安全处理器中集成了一个 32 位的 ARM Cortex-A5 的 SoC,可以有独立的系统,能够提供信任根。研究人员目前还在搭建环境阶段,提供了一个PSPReverse/PSPTool 来操作安全处理器的固件。期待后面的研究成果。

揭开现代 Windows Rootkit 面纱 …… 利用泄漏的密钥签名驱动,然后 hook 网络、文件、…… 相关操作,并提供了一个开源项目 D4stiny/spectre。但是这哪里“现代” 了??

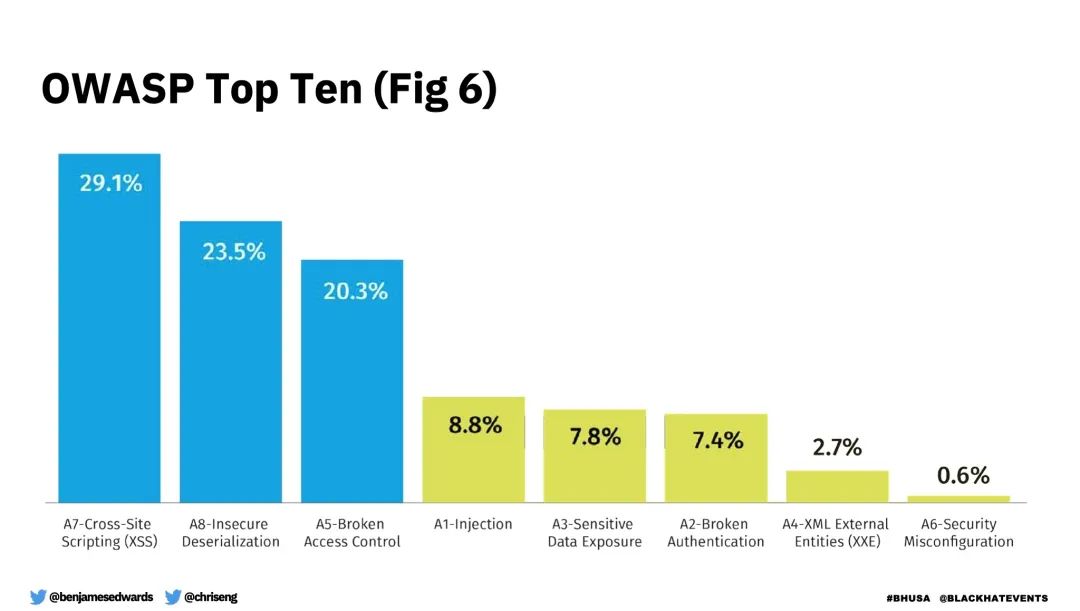

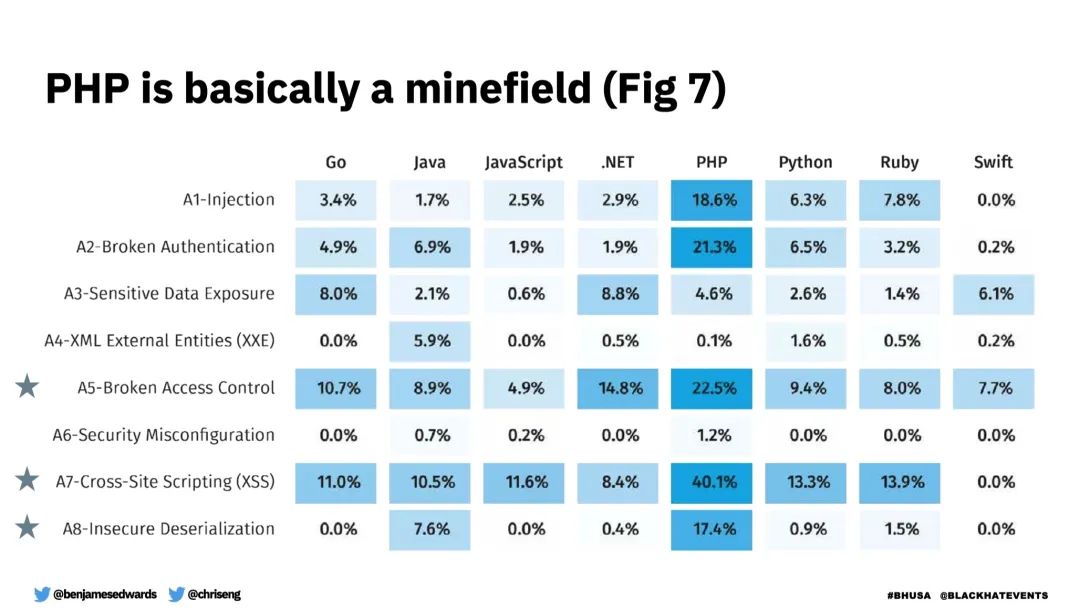

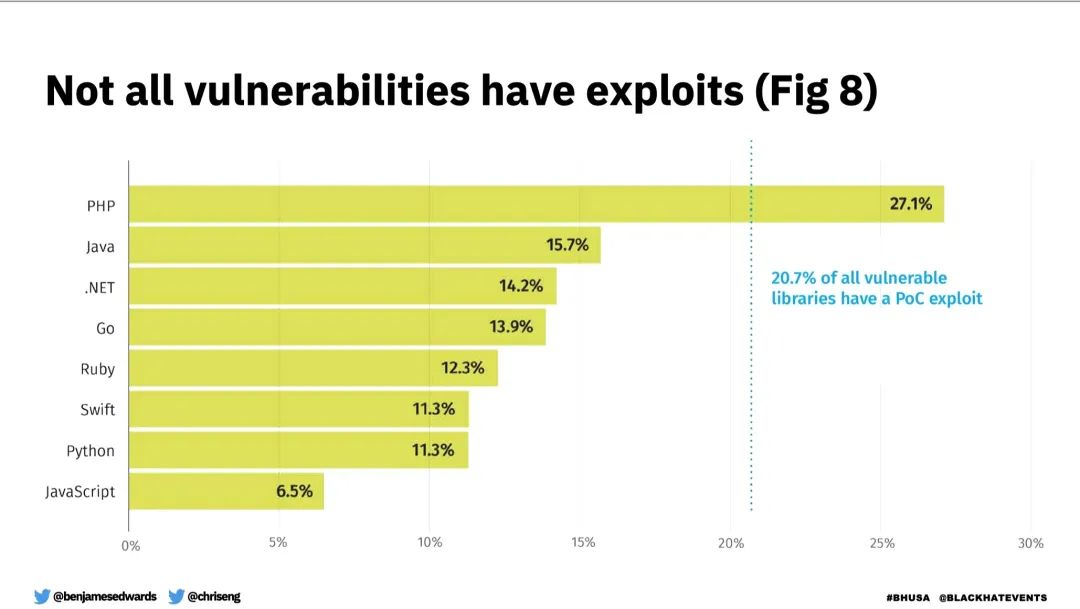

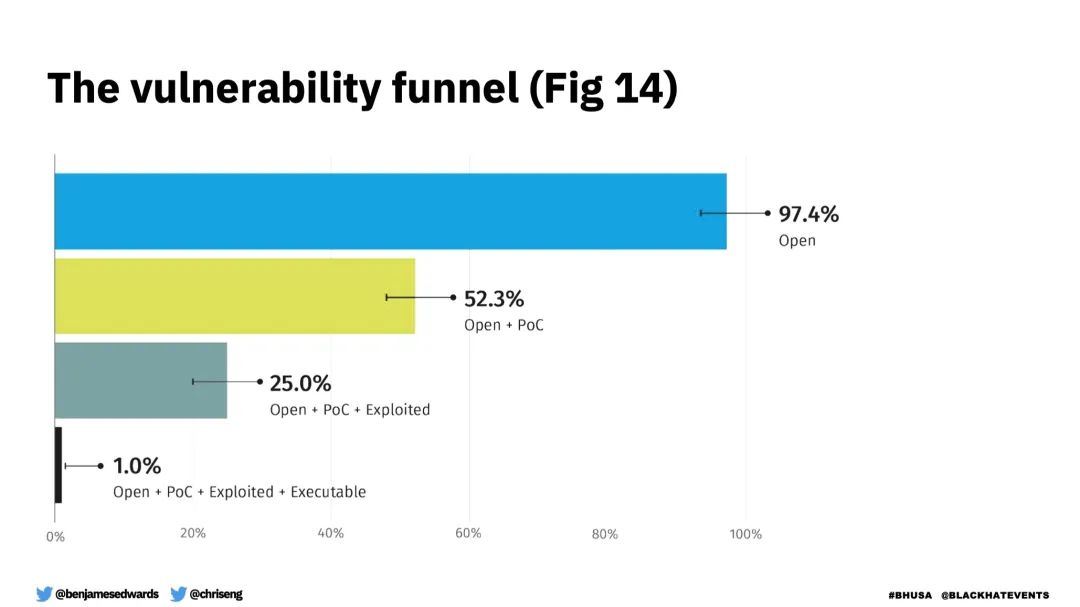

作者的报告是通过 1 年的数据分析,覆盖了去重后 8.5 万应用和 35 万个库,对软件组成进行了分析。作者说开源代码中 PHP 基本上可以说是雷区。

用事实说了一下美帝医疗行业软件安全性有多差,后门用户、简单漏洞、…… 几乎一戳就破,烂成一把渣。

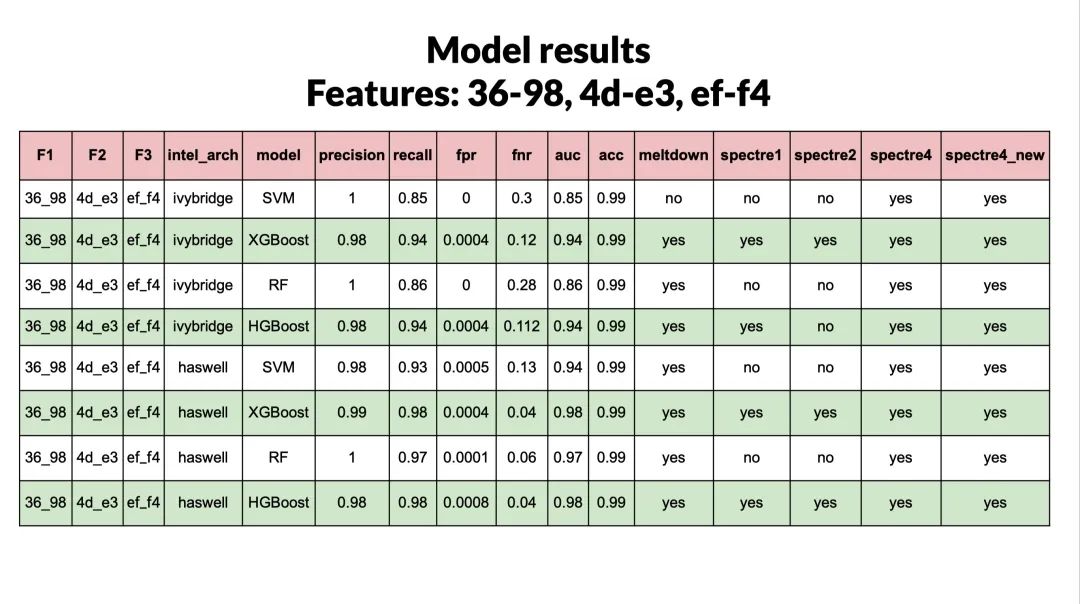

用 Intel CPU 未公开的硬件计数器结合机器学习来检测针对 CPU 的 meltdown、spectre 这类攻击。

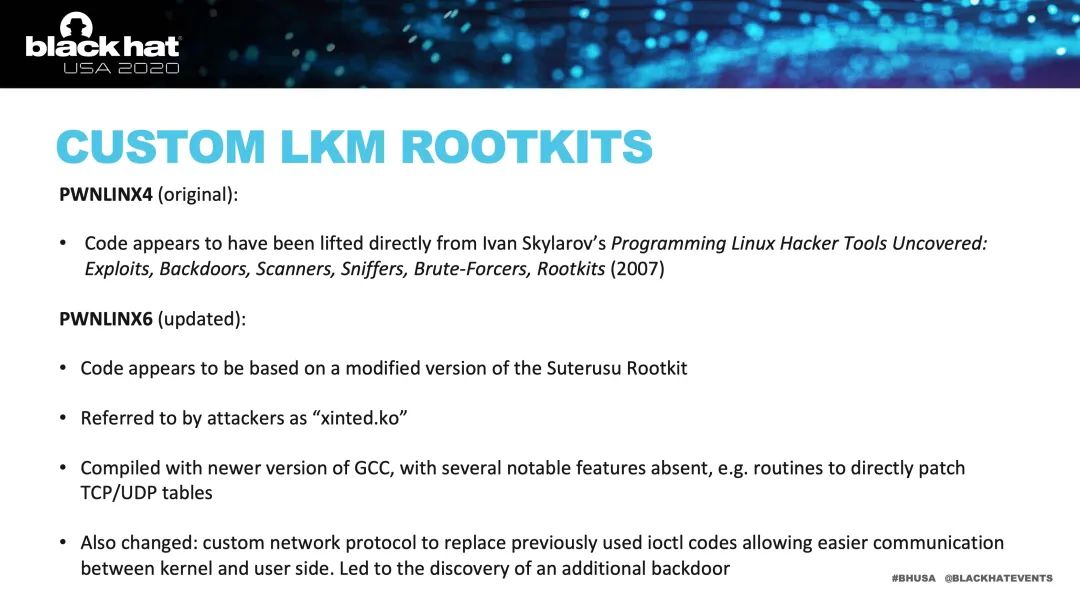

发现了一个来自中国的可定制的Linux rootkit,号称已经存在了十年以上了,而且有 5 个以上的 APT 组织使用了这个 rootkit 。同学们,学好英语很重要啊 …… 干嘛这么去送人头呀?

Salesforce 跑过来讲了一堆原则和理念告诉大家软件如何让软件工程团队来帮助安全团队 ……

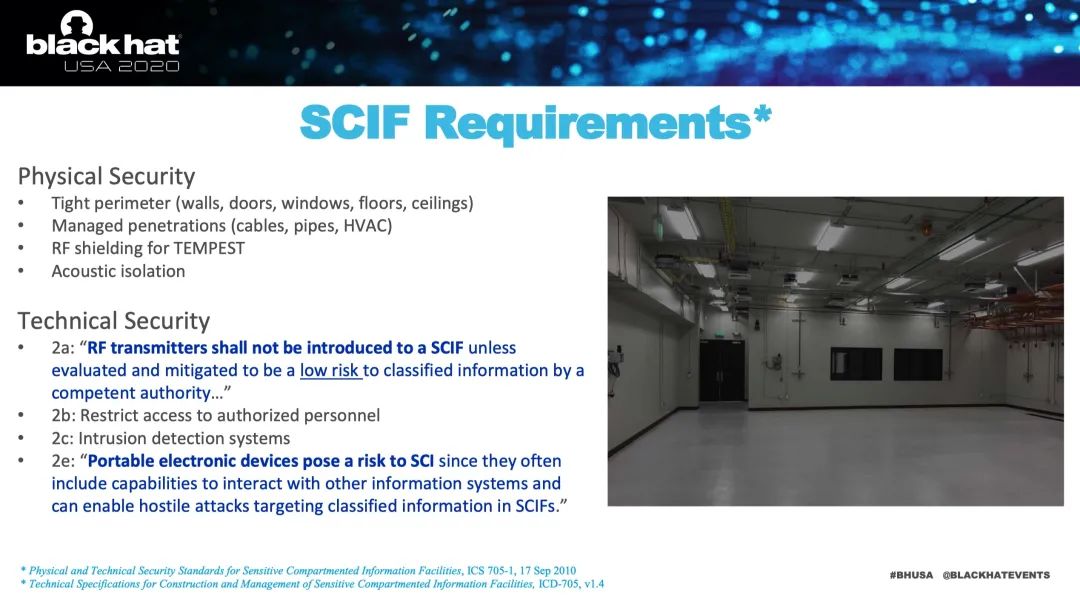

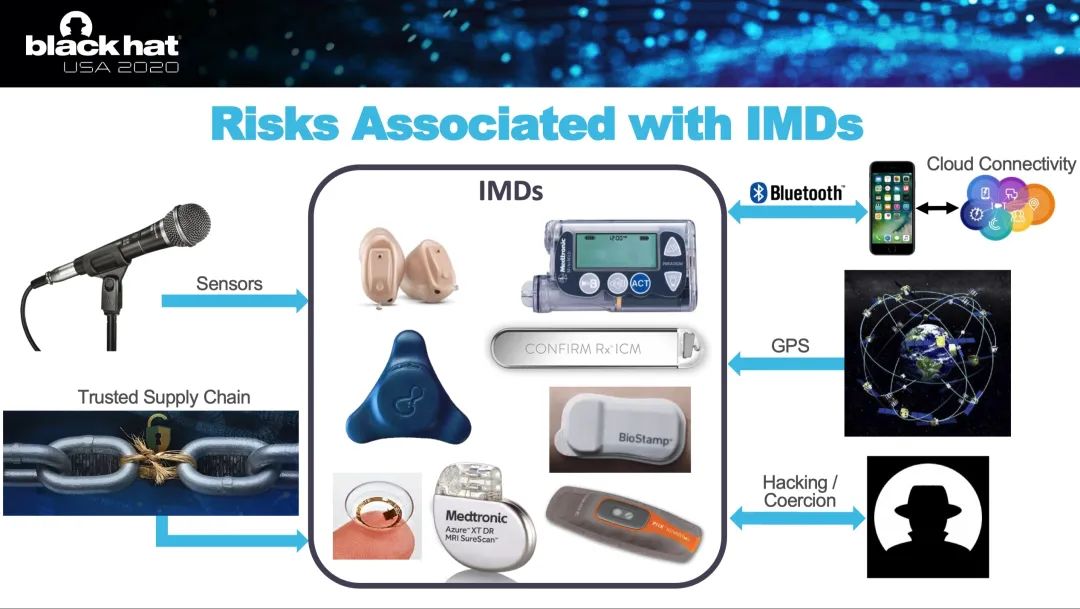

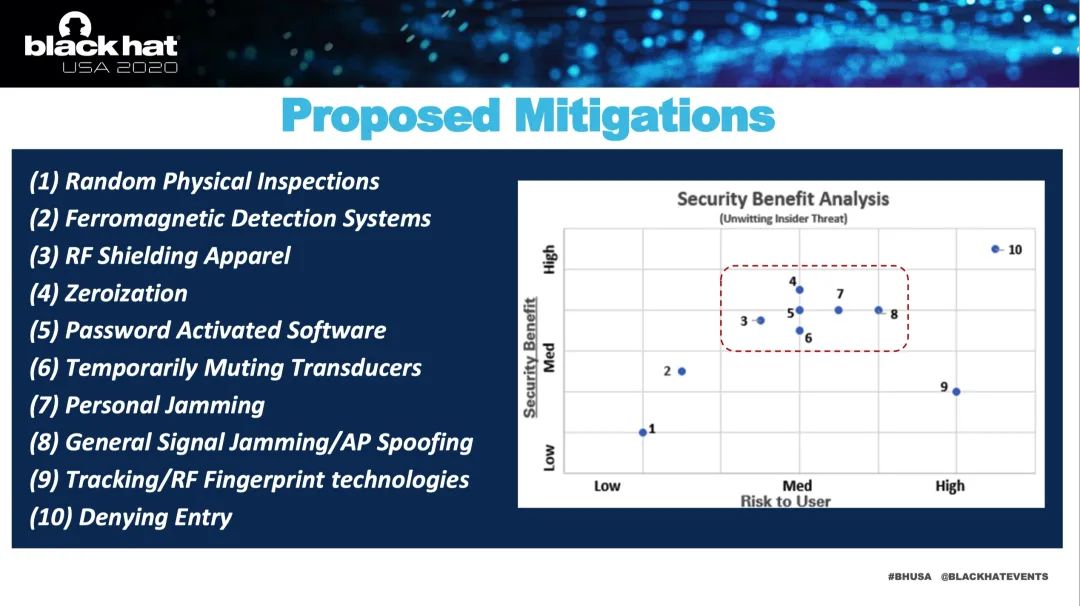

在高度安全要求的环境中如何应对佩戴医疗植入设备的风险。我觉得这个太难了吧,你也不知道这个植入物是不是安全的。

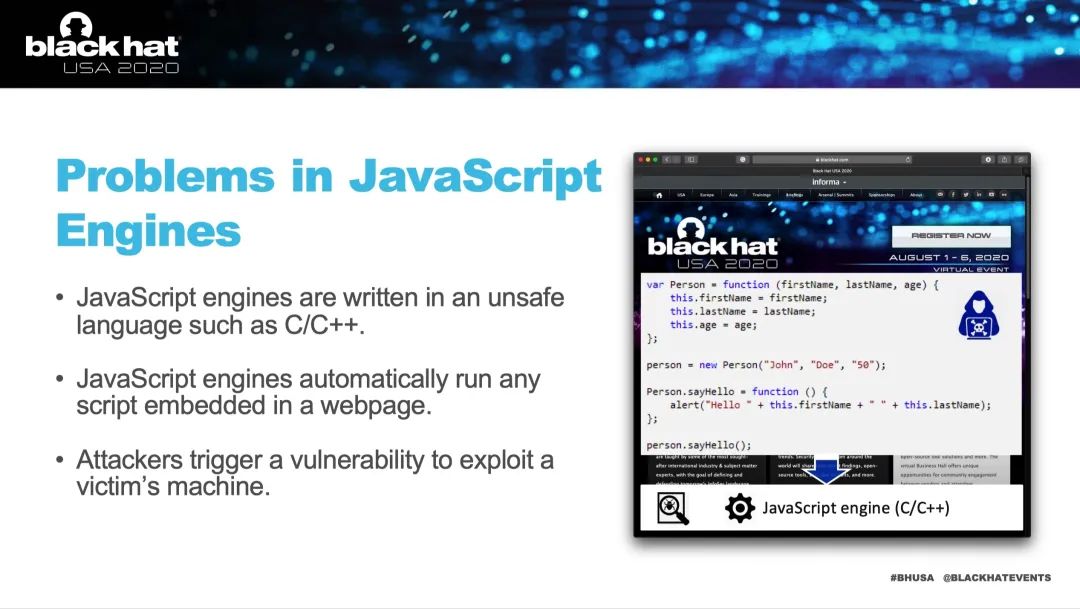

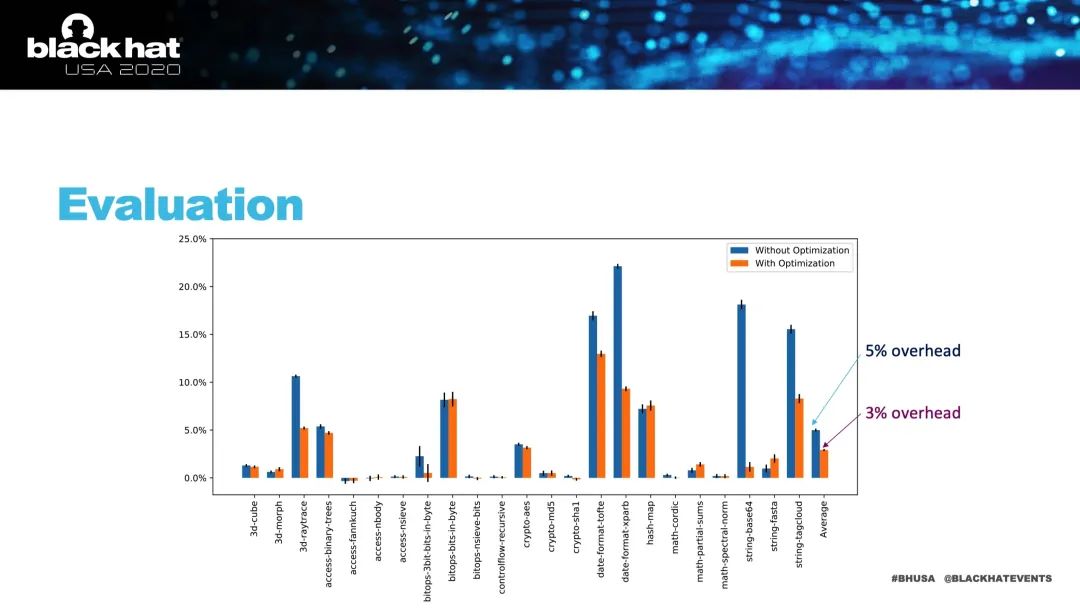

因为 Javascript 会被浏览器缺省执行,而目前主流的 JavaScript 引擎又是 C/C++ 这缺乏内存安全机制的语言开发的,所以一直被攻防双方热烈关注。当前 JavaScript 每年都有不少漏洞爆出来。而作者针对 JavaScript 引擎提出了一个 NoJITsu 的防御方案。这个方案主要是细粒度的内存访问控制,代价平均是 3%~5% 的性能代价。

主要是为了出现一下吧 …… 举例的方式讲了一下如何分析 0day 感觉有点水。

选举相关漏洞的披露计划 …… 美国特色。

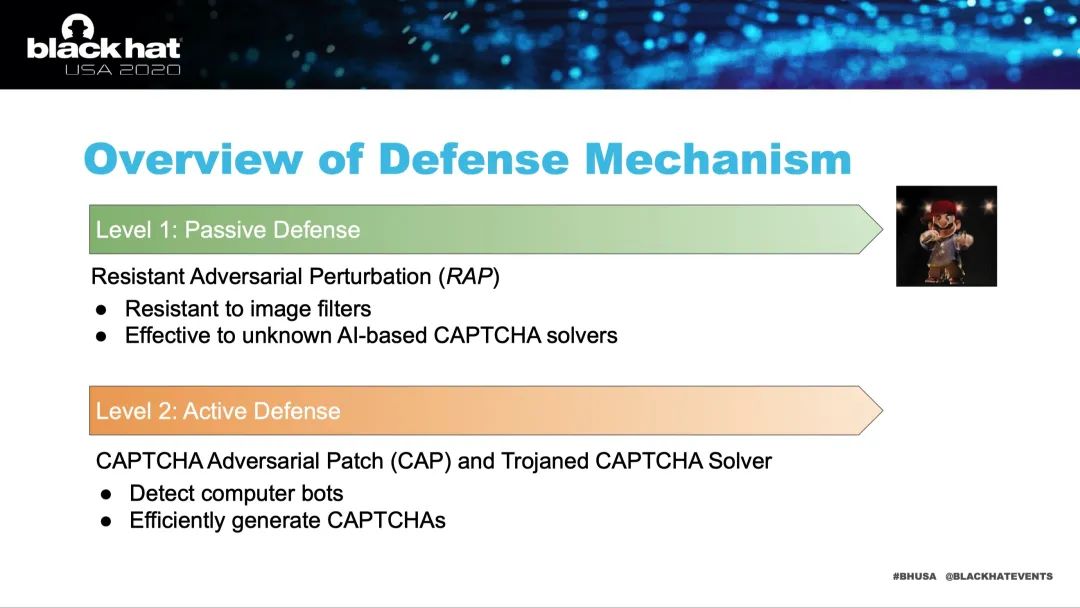

现在越来越多的攻击者开始用机器学习来解决验证码的问题了,作者提出了 Resistant Adversarial Perturbation (RAP) 和 CAPTCHA Adversarial Patch (CAP) and Trojaned CAPTCHA Solver 两种思路来应对。这种感觉是强对抗的领域,静态的方法有效的时间是有限的 ……

密码学和其应用

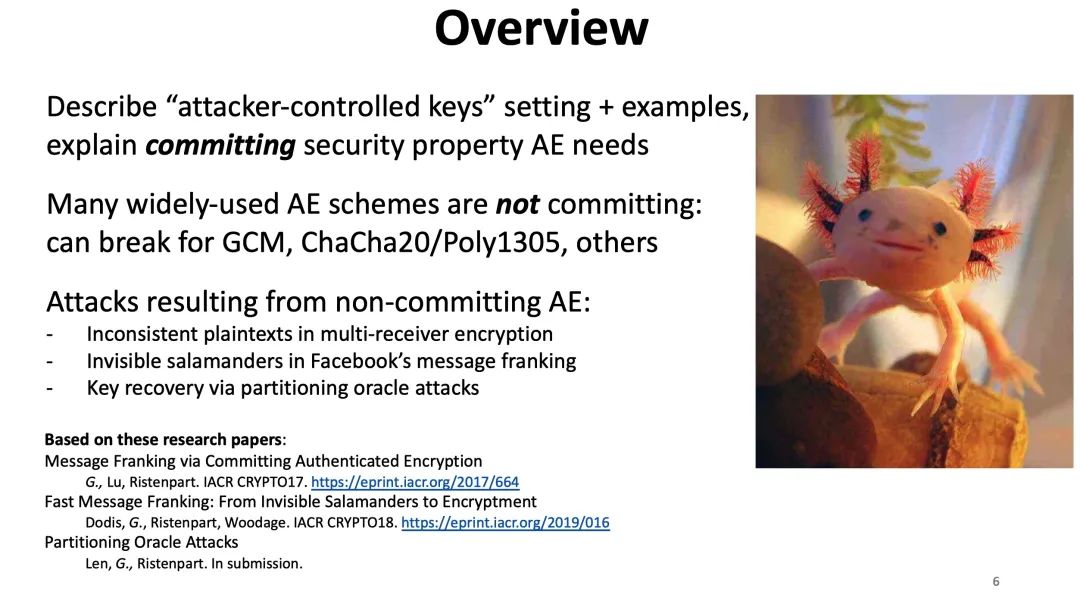

可以理解为应用软件为普通用户提供端到端加密时需要注意什么。

密码要用对不容易 ……

杂项

这怕是灌水 …… 估计是非洲妹子 buf 所以才能上台吧。

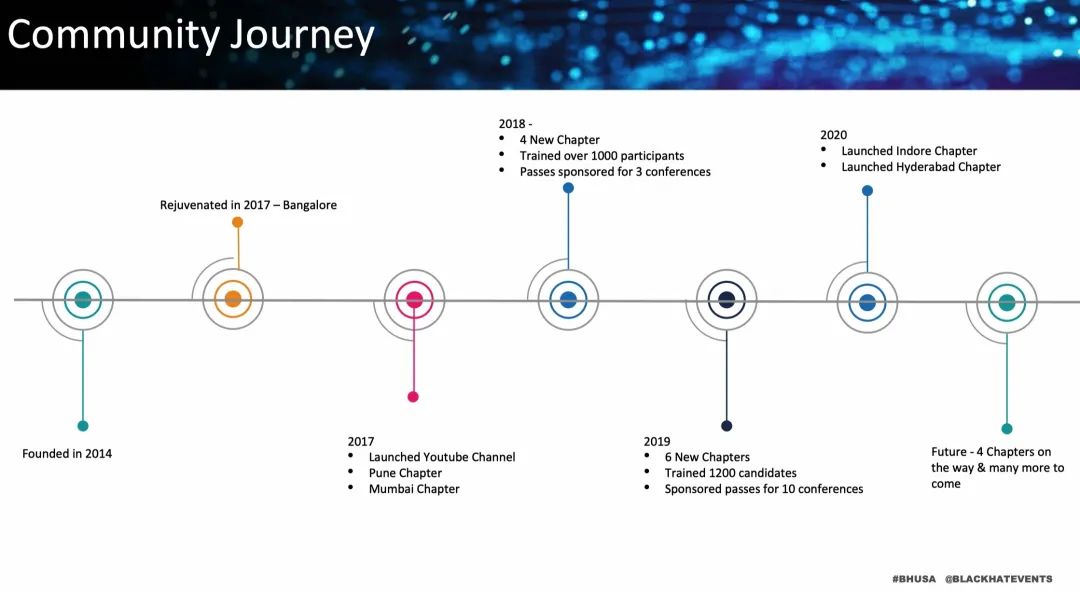

建立并维护一个女性网络空间安全的社区,如果要运营一个社区可以看一下。

讲如何解谜……问号脸??学到一句 “Often knowledge-rich and ill-defined”

关于学校的隐私相关的讨论 …… 像是中学生的课堂作业,感觉来灌水的

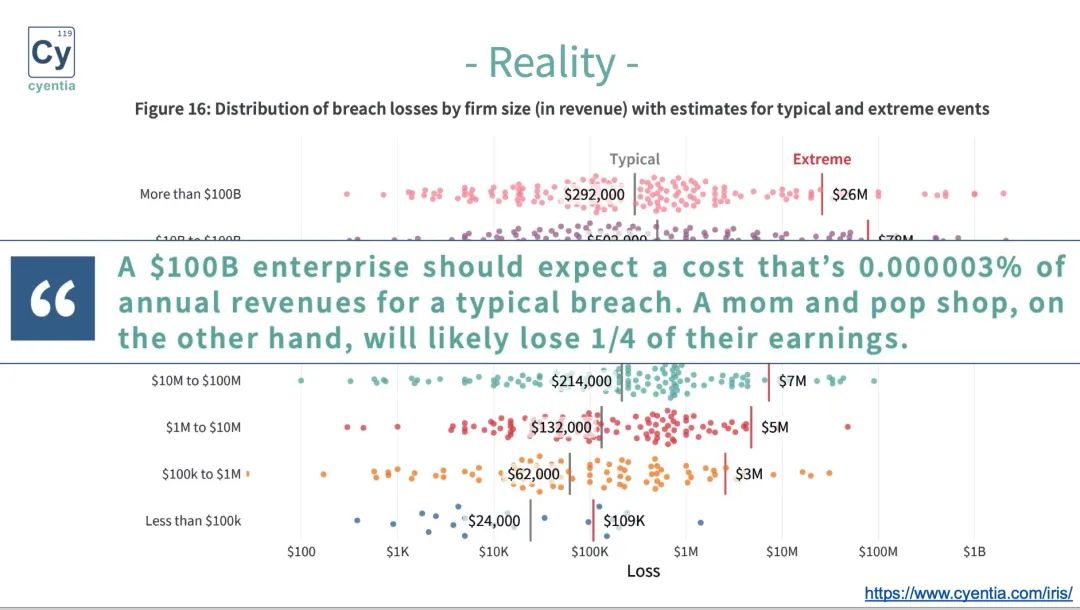

这是一篇分析数据泄漏事件的文章。作者认为当前政策有三大问题:监管负担对小企业的影响大于大企业(大公司能控制违规成本,而小公司受到不对等的惩罚)、法律对当前的数据泄漏信息披露是惩罚性质的、数据泄漏相关的政策和合同建立在错误的模型之上,同时作者也呼吁安全的专业化,呼吁更好的信息披露环境。个人觉得观点很不错,相关的报告值得下回来看看。

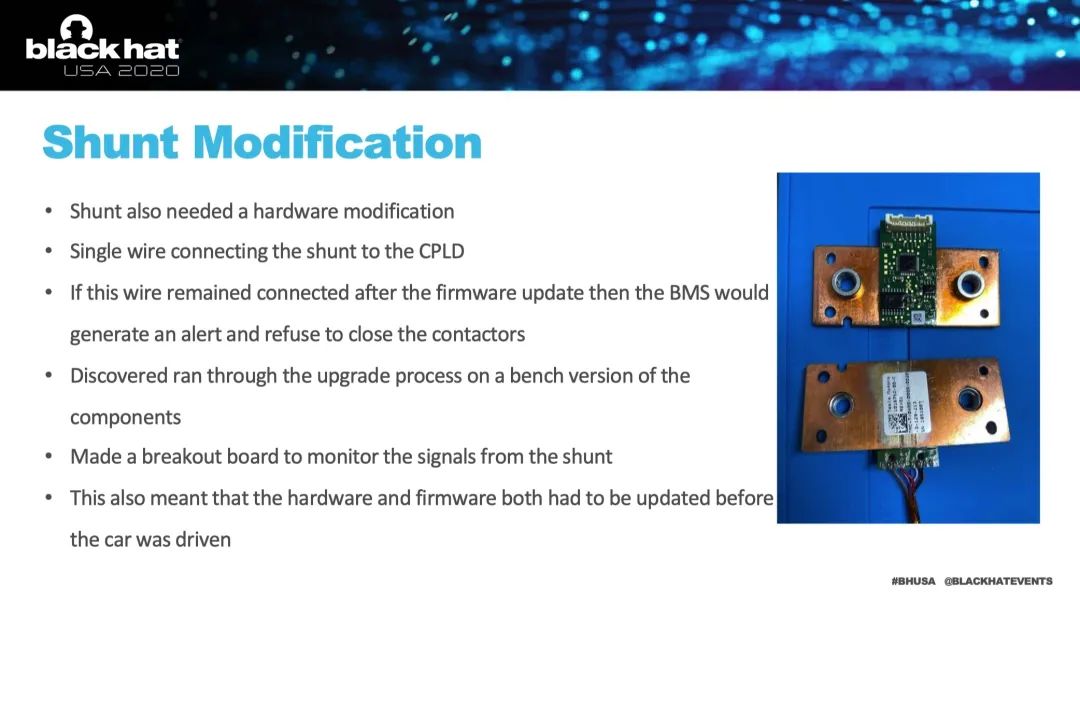

通过逆向工程来增加 Tesla Model S 的可用电量 …… errr 软件里面这种保留一般是为了安全考虑,主要看看如何逆向 Tesla 吧。

0x02 相关资源的下载

一句话下载 BlackHat US-20 资料(需要 jq )

#!/bin/bash curl -s "https://www.blackhat.com/us-20/briefings/schedule/sessions.json" | jq ".sessions[].bh_files[].url" -r | sort | grep -i i.blackhat | xargs -n1 -I {} wget -c "{}"

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。