编译:奇安信代码卫士团队

谷歌修复了影响Gmail 和 G Suite 的一个严重漏洞,它本可导致攻击者以任意谷歌用户或企业客户的身份发送恶意邮件。

发现该漏洞的研究员 Allison Husain 表示,这个漏洞是由配置邮件路由时缺乏验证导致的,“通过 GSuite 邮件路由规则可以绕过Gmail 和任意G Suite 客户的严格的 DMARC/SPF 策略,中继并验证欺诈性信息”。

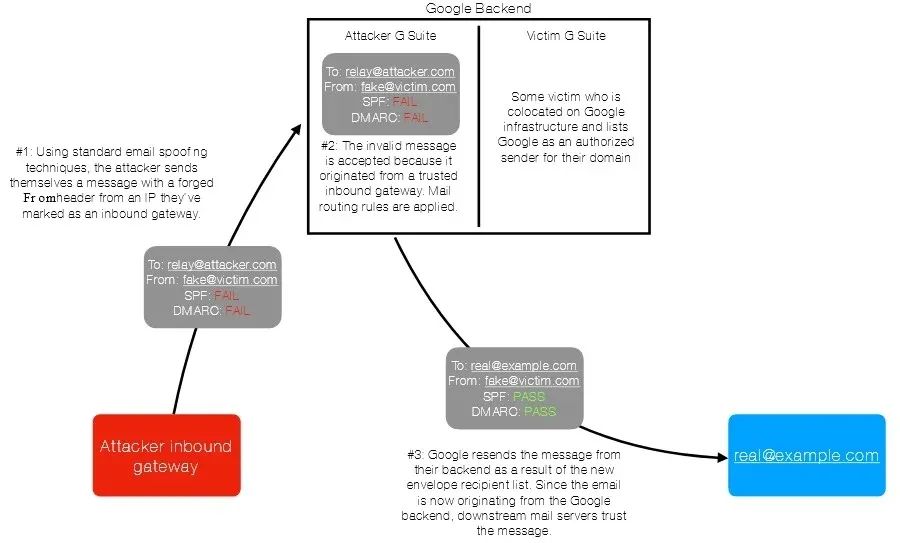

滥用谷歌后台增强真实性

Husain 发布文章表示,这个问题是由“在配置邮件路由器缺乏认证”导致的。他在2020年4月3日将问题告知谷歌。要利用这个缺陷发送已认证的欺骗邮件绕过 SPF 和 DMARC,攻击者需要滥用谷歌邮件认证规则中的一个收件人崩溃问题,并使用站内邮件网关重新从谷歌后台发送消息,这样下游的邮件服务器会自动信任它。

Husain 解释称,“如果攻击者想仿冒的受害者也正好使用 Gmail 或 GSuite 的话,对于攻击者是有利的,因为这意味着谷歌后台发送的信息将通过 SPF 和 DMARC,而使用 G Suite,域名就被配置为允许谷歌后台从它们的域名发送邮件。另外,由于消息源自谷歌后台,因此消息被判为垃圾邮件的可能性就较低,因此被过滤的频率就低。”

从137天到7小时

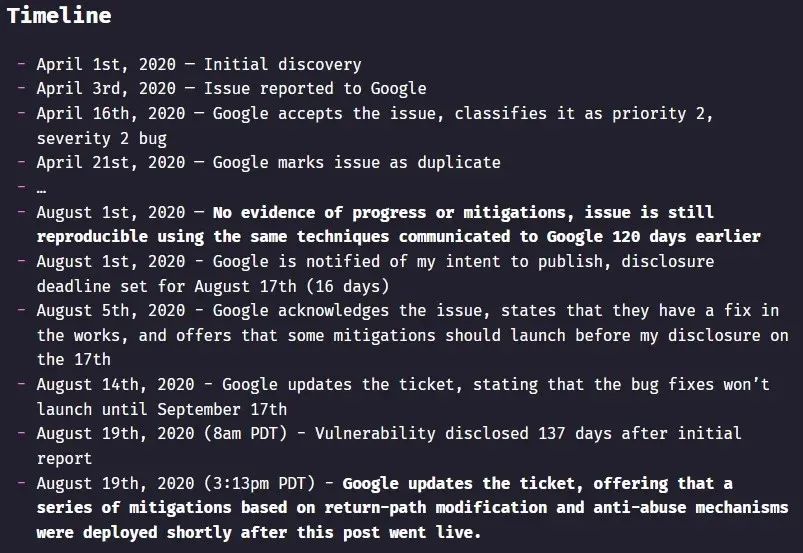

从Husain 发布的披露时间轴来看,谷歌在4月16日接受了该问题但仅归为“优先级2、严重性2”级别,然后将其标记为重复内容。

当 Husain 通知谷歌称将在8月17日公开该漏洞时,谷歌表示正在发布修复方案,预计在9月17日发布。虽然谷歌通常给到厂商的披露期限为90天,但却决定在137天之后才修复该漏洞。

然而,就在 Husain 于8月19日披露自己的研究成果后,谷歌在7小时后部署了“基于返回路径修改和反滥用机制的缓解措施”。

Husain 在博客文章中更文表示,“就在博客文章发布的7小时后,问题修复了。”

博客文章请见:

https://ezh.es/blog/2020/08/the-confused-mailman-sending-spf-and-dmarc-passing-mail-as-any-gmail-or-g-suite-customer/

原文链接

https://www.bleepingcomputer.com/news/security/google-fixes-gmail-bug-allowing-attackers-to-send-spoofed-emails/

声明:本文来自代码卫士,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。