0x00 漏洞概述

CVE ID | CVE-2020-2040 | 时 间 | 2020-09-11 |

类 型 | 缓冲区溢出 | 等 级 | 高危 |

远程利用 | 是 | 影响范围 | 8.0所有版本; < 8.1.15 的 8.1版本; < 9.0.9的9.0版本; <9.1.3的9.1版本; 10版本不受影响。 |

2020年09月09日,Palo Alto Networks(PAN)发布了9份安全公告,其中只有一个被评为严重,其漏洞编号为CVE-2020-2040,CVSS评分为9.8。该漏洞是PAN-OS上的一个缓冲区溢出漏洞,其利用难度低,无需用户交互。PAN-OS是一个运行在Palo Alto Networks防火墙和企业VPN设备上的操作系统。Palo Alto Networks表示,截至目前还尚未发现该漏洞在野外被利用。

该漏洞的报告作者说:“如果不更新,攻击者可以利用这些漏洞来窃取敏感数据,或者通过攻击来获取内部网络的访问权限。”

“可利用这些漏洞在操作系统中获取root特权,从而使黑客能够在Palo Alto应用程序中使用管理员级别的权限执行任何操作。”

0x01漏洞详情

未经身份验证的攻击者通过向Captive Portal或Multi-Factor Authentication接口发送恶意请求来利用CVE-2020-2040。成功利用此漏洞可能导致系统进程中断,并允许使用root特权在PAN-OS设备上执行任意代码。该漏洞仅当启用了强制门户和多重身份验证(MFA)时才存在。

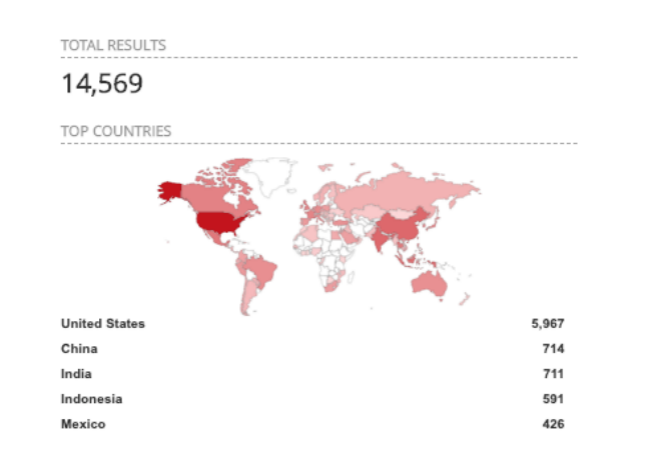

通过Shodan的搜索显示,目前有超过14000个PAN-OS设备可公开访问。但是,目前尚不清楚14000个PAN-OS设备中有多少个易受攻击。

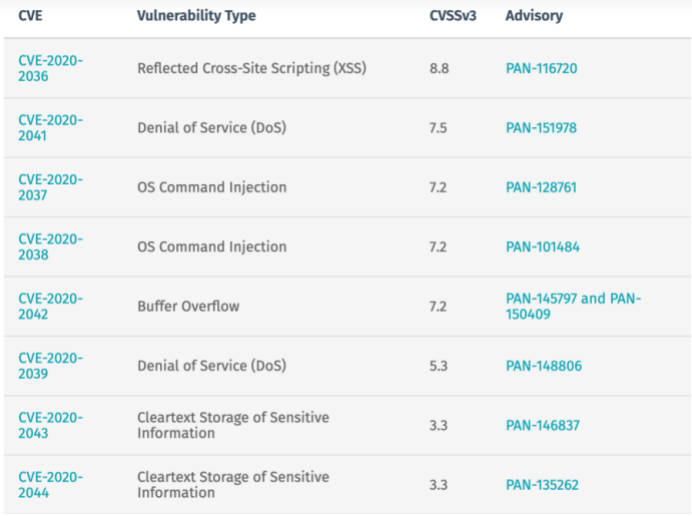

除CVE-2020-2040外,PAN还发布了以下8项有关PAN-OS中漏洞的安全公告,如下:

其中,CVE-2020-2041是由于Palo Alto Networks PAN-OS 8.1的appweb守护程序的不安全配置导致的漏洞,它可能允许未经身份验证的远程用户将大量恶意请求发送到受影响的设备导致其服务崩溃。

0x02 处置建议

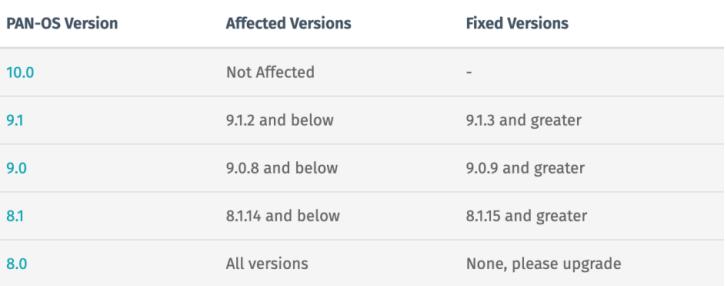

目前,Palo Alto Networks已发布受CVE-2020-2040漏洞影响的版本和此漏洞的更新版本,如下:

由于PAN-OS版本8.0的所有版本均受到影响,因此解决该漏洞的唯一解决方案是升级到8.0之外的另一个安全版本版本8.1.15及其更高版本。此外,PAN表示GlobalProtect VPN和PAN-OS管理Web界面不受CVE-2020-2040的影响。

PAN-OS 8.1.15、PAN-OS 9.0.9、PAN-OS 9.1.3及以上版本中已修复此漏洞,建议相关用户及时更新到安全版本。

版本升级与更多详细信息请参考:

https://docs.paloaltonetworks.com/pan-os/10-0/pan-os-admin/software-and-content-updates/pan-os-software-updates.html

0x03 相关新闻

https://www.bankinfosecurity.com/palo-alto-networks-patches-6-firewall-vulnerabilities-a-14977

https://zh-cn.tenable.com/blog/cve-2020-2040-critical-buffer-overflow-vulnerability-in-pan-os-devices-disclosed

0x04 参考链接

https://www.security-database.com/detail.php?alert=CVE-2020-2040

https://cve.mitre.org/cgi-bin/cvename.cgi?name=CVE-2020-2040

0x05时间线

2020-09-11 VSRC发布漏洞通告

声明:本文来自维他命安全,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。