美国国家安全局(NSA)9月15日发布了有关如何自定义统一可扩展固件接口(UEFI)安全启动功能以满足组织需求的指南。

NSA在发布通告中称,已发布的UEFI安全启动自定义网络安全技术报告,提供了有关自定义安全启动以更好地防止固件被利用的详细建议,这是攻击者可以用来持久访问受害网络的手段。安全启动自定义使管理员能够实现启动恶意软件防御,内部威胁缓解和静态数据保护的好处。该报告鼓励国家安全系统(NSS)、国防部(DoD)和国防工业基地(DIB)系统管理员自定义安全启动,而不是出于兼容性问题而禁用它。该报告是NSA于7月30日发布关于GRUB BootHole漏洞的公告之后的又一个重要发布,并且是NSA致力于保护NSS、DoD和DIB系统安全的使命的一部分。

统一可扩展固件接口(UEFI)是存在于平台硬件和软件之间的接口。UEFI是通过UEFI论坛行业机构维护的规范来定义和更新的。对UEFI的支持是一些较新的软件和硬件的需求。传统的引导解决方案,如基本输入/输出系统(BIOS),将在2020年被淘汰。

UEFI定义了一致的应用程序编程接口(API)和一组对所有UEFI平台都通用的环境变量。一致性使操作系统、驱动程序和应用程序开发人员可以不考虑平台、体系结构、供应商或系统组件的种类而构建UEFI。制造商和开发人员可以利用UEFI的可扩展性来创建额外的特性、添加新的产品支持以及创建支持新出现的解决方案的协议。

传统BIOS涉及到各种独特的实现、更新解决方案和对平台服务的解释(例如高级配置和电源接口(ACPI))。UEFI建立了一个标准,该标准将代码的一部分分割成模块,定义了模块交互的机制,并赋予组件供应商跨产品线重用模块的能力。模块还允许供应商通过更新来交换内容,这些更新可以通过商业基础设施管理和更新解决方案远程交付。

UEFI替代了传统的基本输入输出系统(BIOS),可在多种体系结构中使用,并提供了更广泛的自定义选项,更高的性能,更高的安全性以及对更多设备的支持。

在过去的几年中,针对固件以在受害系统上保持持久性的攻击数量有所增加,尤其是在操作系统上运行的防病毒软件无法在固件级别识别和阻止威胁的情况下。这就是安全启动发挥作用的地方,它提供了一种验证机制来减轻早期启动的漏洞和固件利用的风险。

但是,根据国家安全局(NSA)的说法,不兼容问题通常会导致安全启动功能被禁用,该机构建议不要这样做。此外,它强烈鼓励自定义安全启动以满足组织的需求。

在9月15日发布的《 UEFI Secure Boot Customization 》的NSA网络空间安全技术报告中,NSA建议系统管理员和基础架构所有者将其计算机迁移到UEFI纯模式,他们在所有端点上启用Secure Boot并对其进行自定义,以及所有固件已正确保护并定期更新。

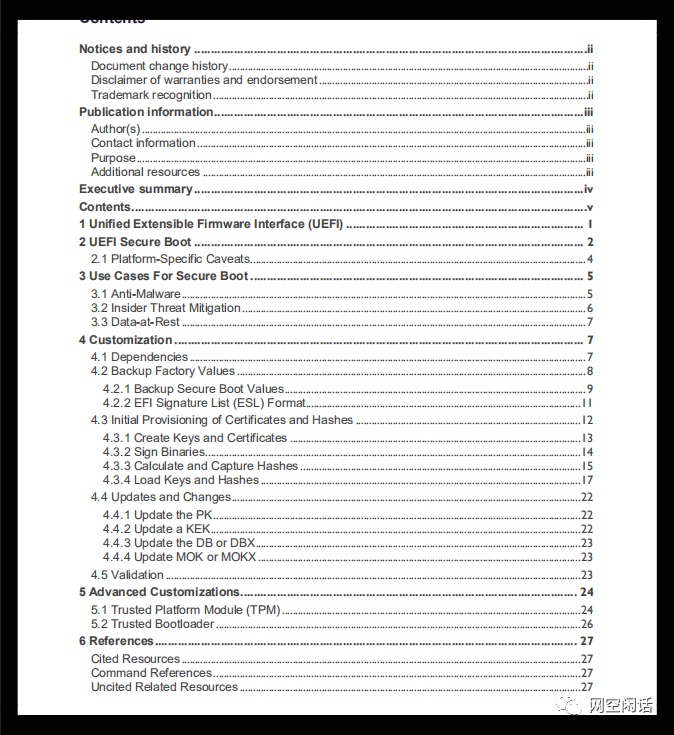

NSA的报告包括有关UEFI和安全启动的全部技术信息,同时还提供了有关管理员如何自定义安全启动的广泛详细信息,包括有关可用于满足多个用例的可用高级自定义选项的信息。正文的内容共有七个部分,第一部分简述UEFI;第二部分介绍UEFI安全启动;第三部分安全启动的应用实例;第四部分是自定义;第五部分是高级的自定义;第六部分为参考文献;第七部分为附录,列出了UEFI锁定配置、缩略语和FAQ。

在执行概要部分,NSA报告指出,安全引导是一个引导完整性的特性,是统一可扩展固件接口(UEFI)行业标准的一部分。大多数现代计算机系统在交付给客户时都安装了标准的安全引导策略。本文档提供了定制安全引导策略以满足多个用例的全面指南。UEFI是传统基本输入输出系统(BIOS)引导机制的替代品。UEFI为不同的计算架构和平台提供了一个通用的环境。UEFI还提供了更多的配置选项、改进的性能、增强的接口、防止固件持久威胁的安全措施,并支持更广泛的设备和形式因素。恶意行为者将固件锁定在端点上。固件从与操作系统和存储介质分离的内存中存储和执行。杀毒软件在操作系统加载后运行,而固件加载在操作系统启动前完成的,这样杀毒软件对恶意软件的检测和补救是无效的。

安全引导提供了一种验证机制,可以降低固件被成功利用的风险,并减轻许多发布的早期引导漏洞。由于硬件和软件不兼容,安全引导经常无法启用。不兼容的软件和硬件应该使用自定义证书、签名和哈希。可以定制安全引导以满足不同环境的需要。自定义使管理员能够认识到引导恶意软件防御、内部威胁缓解和数据静态保护的好处。管理员应该选择自定义安全引导,而不是出于兼容性原因禁用它。定制可能(取决于实现)要求基础设施所有者签名它们自己的引导二进制文件和驱动程序。

NSA报告对系统管理员和基础设施所有者提出了如下建议:

运行旧版BIOS或兼容性支持模块(CSM)的计算机应迁移到UEFI纯模式。

应该在所有端点上启用安全启动,并配置为审核固件模块,扩展设备和可启动OS映像(有时称为“彻底模式”)。

如有必要,应自定义安全启动,以满足组织及其支持的硬件和软件的需求。

应使用适用于设备功能和用例的一组管理员口令来保护固件。

固件应定期更新,并将其视为与操作系统和应用程序的更新一样重要。

应该利用可信平台模块(TPM)检查固件和安全启动配置的完整性。

原文报告链接

https://media.defense.gov/2020/Sep/15/2002497594/-1/-1/0/CTR-UEFI-SECURE-BOOT-CUSTOMIZATION-20200915.PDF/CTR-UEFI-SECURE-BOOT-CUSTOMIZATION-20200915.PDF

声明:本文来自网空闲话,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。