本报告由CNCERT物联网安全研究团队与360网络安全研究院共同发布

一、背景介绍

2020年7月4号,CNCERT物联网安全研究团队与360网络安全研究院共同分析,监测到有攻击者使用D-Link摄像头2个0-day漏洞,进行网络攻击活动。

2020年8月27号,D-Link针对这2个0-day漏洞事件更新了安全公告[1],并推出固件升级程序v1.06.01。

目前,我们已经发现D-Link共有9款型号的摄像头存在这2个0-day漏洞, 并向D-Link报告了受影响的范围,另外还报告了固件升级程序v1.06.01存在的漏洞。

二、漏洞分析

D-Link摄像头2个在野0-day漏洞分别是:信息泄漏漏洞和命令注入漏洞,通过组合这2个漏洞,攻击者可以远程控制目标设备,威胁极高。

1、信息泄露漏洞

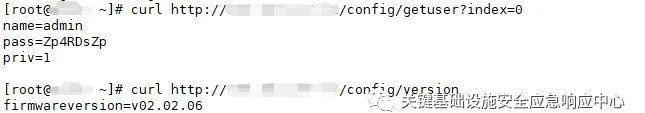

漏洞原因:/appro/execs/aHttpMain程序在处理读取相关配置信息时并不需要登录认证,导致用户名、密码和软件版本等明文信息可被任意访问。

2、命令注入漏洞

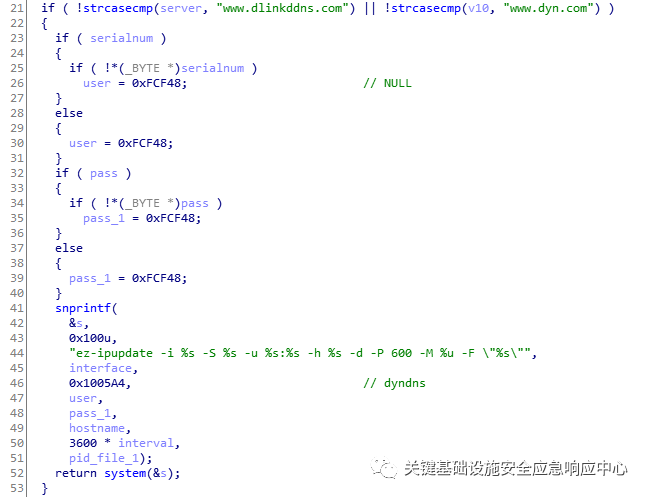

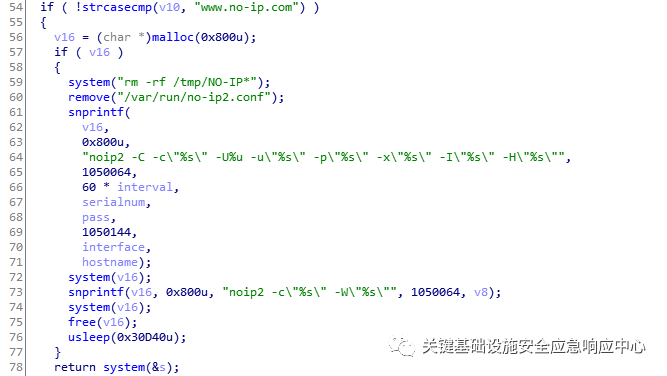

漏洞原因:/appro/execs/aHttpMain程序在处理用户/cgi-bin/ddns_enc.cgi和/cgi-bin/ddns.cgi请求时,未对account参数进行过滤,即拼接为ez-ipupdate或noip2程序的参数并执行,造成命令注入漏洞。

三、受影响设备固件列表

DCS-2530L_A1_FW_V1.03.01DCS-2530L_A1_FW_V1.04.01DCS-2530L_Ax_FW_V1.04.01DCS-2530L_REVA_FIRMWARE_1.03.01DCS-2530L_REVA_FIRMWARE_v1.03.01DCS-2530L_REVA_FIRMWARE_v1.04.01DCS-2530L_REVA_FIRMWARE_v1.05.05DCS-2530L_fw_revA1_1-03-01_eu_multi_20171108DCS-2530L_fw_revAx_1-04-01_eu_multi_20180601DCS-2670L_A1_FW_V2.01.031030103739DCS-2670L_FIRMWARE_2.01.10DCS-2670L_FW_v1.10.02DCS-2670L_fw_revA1_1-10-02_eu_multi_20171108DCS-2670L_fw_revA1_2-01-03_eu_multiDCS-2670L_fw_revB1_2-01_eu_multi_20190710DCS-4603_A1_FW_V1.03.04DCS-4603_FW_V1.02.02DCS-4603_REVA_FIRMWARE_1.02DCS-4603_REVA_FIRMWARE_v1.02.02DCS-4603_REVA_FIRMWARE_v1.03.04DCS-4603_fw_revA1_1-02-02_eu_multi_20171103DCS-4603_fw_revA1_1-03-04_eu_multi_20190422DCS-4622_B1_FW_V2.00.04DCS-4622_REVB_FIRMWARE_v2.00.04DCS-4622_fw_revB1_2-00-04_eu_multi_20181109DCS-4701E_B1_FW_V2.00.21_DCS-4701E_VB1_FIRMWARE_v2.00.21DCS-4703E_FW_V1.01.00DCS-4703E_FW_V1.02.03DCS-4703E_REVA_FIRMWARE_1.01DCS-4703E_REVA_FIRMWARE_v1.01DCS-4703E_REVA_FIRMWARE_v1.02.03DCS-4703E_fw_revA1_1-01_eu_multi_20170929DCS-4703E_fw_revA1_1-02-03_eu_multi_20190426DCS-4705E_A1_FW_v1.00.12DCS-4705E_A1_FW_v1.01.00DCS-4705E_REVA_FIRMWARE_v1.00.12DCS-4705E_REVA_FIRMWARE_v1.01.00DCS-4705E_fw_revA1_1-00-12_eu_multi_20181205DCS-4705E_fw_revA1_1-01-00_eu_multi_20190905DCS-4802E_B1_FW_V2.00.09DCS-4802E_REVB_FIRMWARE_v2.00.09DCS-4802E_fw_revB1_2-00-09_eu_multi_20190422DCS-P703_A1_FW_V1.01.00

四、处置建议

建议D-Link摄像头用户及时检查并更新固件系统,同时检查是否存在异常进程和网络连接。

[1]https://supportannouncement.us.dlink.com/announcement/publication.aspx?name=SAP10180

声明:本文来自关键基础设施安全应急响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。