译者按

随着网络的普及和信息技术的广泛,信息已成为企业最重要的资产。但随着量子计算的快速发展,当前信息安全正在面临新的严峻挑战。

2020年5月,美国哈德逊研究所(Hudson Institute)发布了《高管的量子密码指南:后量子时代中的信息安全》报告。“企业必须像国防机构保护机密信息一样积极地保护专有信息”报告从企业可能面对的威胁、如何应对等方面,向企业管理者们科普了量子霸权、量子密钥分发等概念,并提出了制定信息保护计划的详细步骤。

成立于1961年的哈德逊研究所是美国著名保守派智库,国家安全与外交政策一直以来是其重点研究领域。

中国信息协会量子分会全文编译了本篇报告,以飨读者。

导语

首席执行官和首席信息官有责任保护自己的公司、投资者、客户及其员工免受危及公司私人信息和财务福祉的网络威胁。

如今,最严重的威胁是对那些对于公司的成功至关重要的数据和信息的完整性和机密性的威胁。这不仅仅来自当前的网络攻击和黑客,根据网络研究公司埃森哲(Accenture)2018年的估计,网络攻击和黑客平均每年给全球组织造成1300万美元的损失。它还包括未来量子计算机带来的威胁,这将使公钥密码体系束手无策,使竞争对手、敌对势力,甚至可能是外国实体能够在不留下任何痕迹的情况下窃取公司最宝贵的信息。

2018年10月,全球研究和咨询公司高德纳(Gartner)将量子计算机的威胁提升至首席信息官们可能没有准备好应对策略的数字干扰清单的首位。报告指出,“量子计算机有潜力在数秒内并行运行大量计算”,包括破解当今加密系统所依赖的复杂数学问题。

与此同时,就连专家们也对量子威胁的真正潜力、出现时间以及未来保护公司所需采取的步骤存在相当大的困惑。

本指南回答了量子技术本身如何以量子随机数发生器(QRNG)和量子密钥分发(QKD)的形式应对量子计算机威胁并提供安全解决方案的关键问题。

在解释了QRNG和QKD的工作原理之后,指南建议高层管理人员将这些量子密码解决方案与其他基于软件的、抗量子攻击的应用程序相结合,以抵御未来的量子计算机攻击。

最后,该指南展示了量子科学将如何决定通信技术的未来,使其安全、可靠,并为二十一世纪做好准备。

商业管理大师彼得·德鲁克(Peter Drucker)曾经提出过这样一个问题:“公司能生存下去吗?“有一件事是可以肯定的:如果最重要的数据和信息不断地、系统性地受到攻击和/或盗窃,任何合作组织、机构或企业都无法生存。

员工、股东、投资者和公众都需要相信,无论是现在还是将来,公司高管已经尽一切努力确保这些数据和信息的安全。

正是为了帮助高管们实现这种信任,并确保内心平静,这本指南才得以编写。

一、什么是量子霸权?

2019年10月23日,谷歌在《自然》杂志发表题为《使用可编程超导处理器的量子霸权》(Quantum Supremacy Using a Programmable Superconducting Processor.)的论文,这家科技巨头宣布实现了一个他们引以为豪的目标:量子霸权。

这意味着量子计算机在几分钟内就能解决一个即使是最快的超级计算机也需要一万年的时间才能解决的问题。

这一里程碑,一些人更喜欢称为量子优势,是未来实现量子计算机的一个主要的垫脚石,而量子计算机可能会对加密系统构成严重威胁。事实上,谷歌首席执行官后来预测,加密技术的终结可能在5年内到来。

二、量子计算机如何对当今的加密技术构成威胁?

威胁在于,当今的密码学在很大程度上依赖于所谓的理应难以解决的复杂的数学问题,其基于将大数分解成质数因子。

¹为什么是“理应”,因为在1994年之前,因数分解确实被认为是很难的数学题,但那一年,彼得·肖尔(Peter Shor)发明了一种算法(现在以他的名字命名),可以很容易地将大数进行因数分解。唯一需要注意的是,这个算法必须在量子计算机上运行,这意味着密码学的核心问题将由大型量子计算机来解决。这是量子计算机惊人的计算能力被证明具有实际应用的第一个例子。

肖尔的发现改变了人们对量子计算机的认知,开始向着量子计算机的物理实现和利用其算力的算法发现的方向迈进。

三、这种威胁多久会成为现实?

估计各不相同,但越来越多的专家一致认为,大规模量子计算机将在未来十年问世。事实上,在达沃斯举行的世界经济论坛上,谷歌首席执行官皮查伊(Sundar Pichai)曾预言,量子计算机将在5到10年内终结标准加密技术。²

不管怎样,开发量子安全以应对危机的时间都很短。如果你有需要在未来多年内保密的数据,这一判断就尤为正确。例如,金融交易和医疗数据的记录需要保持几十年的安全性,这意味着存储它们的系统现在应该针对未来的发展进行加强。还有一个更严重的风险是,通过开放渠道(如互联网)传输的数据今天可能会被采集并存储,直到最终被量子计算机解密。

量子威胁是真的吗?网络安全专家当然这么认为。2019年DigiCert对美国、欧洲和日本约400家公司的IT主管、IT安全经理和IT“通才”进行了调查,结果发现,55%的人认为量子计算的威胁如今“介于有点大到非常大之间”,71%的人认为在未来“介于有点大到非常大之间”。令人惊讶的是,目前只有35%的人有相应预算来保证其系统的量子安全,只有59%的人预计未来某个时候会有“介于大到有点大之间”的预算。³

归根结底,面临的风险在今天已经很清楚了。但不幸的是,抵抗这种风险的承诺仍然不够。

四、有哪些选择来保护我的数据和网络安全?

一种选择是使用后量子密码。研究人员正在研究如何使用后量子密码方法来提高基于软件的签名和密钥交换方法的安全性,这些方法在量子计算机强大到足以破解现有的公钥密码体系之后应该仍然有效。一些混合了不同算法的产品,即混合算法,已经投入使用。美国国家标准与技术研究所(NIST)正在制定一套抗量子算法(QRA)标准,希望在2024年前完成。真正的考验将在量子计算机问世时到来。

然而,后量子密码学基于一个无法证明的假设,即这些新算法很难逆转。但问题是,对谁来说很难?我们怎么知道这些问题的解决办法还没有找到,即使它尚未发表?如果这个解决方案还不存在,一旦越来越多聪明的计算机科学家开发出下一代量子计算机,我们怎么知道它在未来不会被发现?答案很简单:我们不知道。

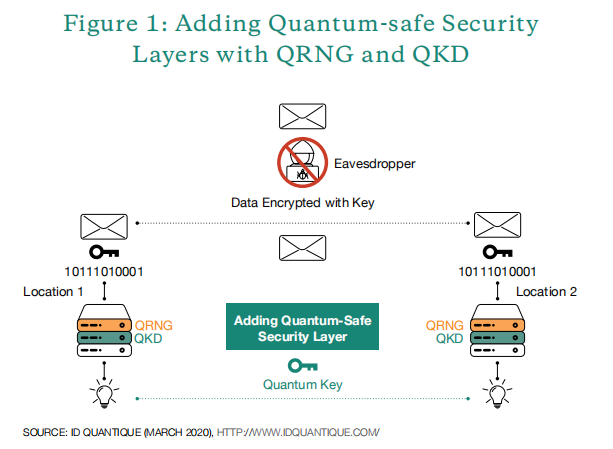

然而,一些使用量子技术的工具已经可以提高安全性:量子随机数发生器(QRNG)和量子密钥分发(QKD)。

五、量子随机数发生器产生的随机性如何帮助加密数据?

随机数是由一个结果完全不可预测的,并且不能可靠再现的过程产生的数字。从密码系统到游戏,许多应用都需要随机数。事实上,几乎每一个加密过程都是从随机数的产生开始的。不理想的随机性将导致一些严重的错误实现和黑客攻击。

量子物理学本质上是随机的,不像经典物理学是确定性的。量子随机数发生器(QRNGs)集成了量子物理的随机性,生成真正的随机数,用于加密消息和其他加密应用。

例如,瑞士ID Quantique公司正在生产一系列量子随机数通信产品,即Quantis。这些产品的一个重要特点是,它们已经通过了国家机构的认证,如德国的BSI(NIST的对应机构),为一些Quantis系统提供了AIS31认证。一种新的QRNG芯片,具有较小的尺寸和功耗,经AEC-Q100认证,符合NIST 800-90A/B/C标准。这些认证通常是最终客户在实际实施中所必需的。

澳大利亚的一家公司,Quintessence Labs,拥有一个基于QRNG的Qstream产品套件,用于保护云平台中数十亿高度敏感的法律文件。许多其他初创公司也在这一领域开展活动。

利用QRNGs改进随机性可以很容易地添加到当前的安全解决方案中,是目前提高安全性的第一种解决方案。第二种解决方案是量子密钥分发(QKD),提供了一种在不同位置之间分发随机数并生成安全密钥的新方法。

六、什么是量子密钥分发?

量子密钥分发(Quantum Key Distribution,简称QKD)可以为将来的量子计算机攻击提供长期的安全保障。这是因为它依赖于基本的物理原理,而不是具体的数学假设。最终,可证明的安全通信归结为一个用于加密消息的唯一密钥的分发,它与QRNGs一样是完全随机的,并且只使用一次。QKD可以在两个不同的通信方之间远程建立这样的密钥,它基本上不受传统黑客和量子计算机的攻击。这是因为如果有人试图篡改数据, QKD的通信双方将立即知道。

简而言之,量子密码学(译者注:实际上是“量子密钥分发”)是已知的唯一一种可根据量子物理基本特性证明安全的远距离传输密钥的方法。

通过QKD来分发安全密钥最终将成为所有高价值数据网络的安全基石,它同时也已经成为当今保护高价值数据的一种方式。

七、如何实施QKD解决方案来保护我的数据?

目前的技术突破正在推动量子信号实现更远的传输距离。使用实验室级硬件和“暗光纤”(由电信公司铺设但未使用的光纤)的试验已经将量子信号传输了长达400公里。可在现有基础设施上轻松部署的实用系统目前的传输距离仅限于大约100公里。一个可扩展的体系结构,包括可信节点来连接接续的QKD系统,可以扩展该技术的实用范围,并允许密钥在广泛的网络上安全共享,使得大规模实现成为可能。一些人正在这样做。韩国ICT巨头SK电讯正在将QRNGs应用于其5G网络的用户认证中心。该公司已经在其LTE和5G网络的首尔-大田部分添加了ID-Quantique 的QKD技术,以防止黑客攻击和窃听。其计划是加强5G和LTE数据在整个网络上传输和接收的安全性,通过降低网络入侵和用户数据被利用的风险,为使用其网络的客户提供额外的增值服务。现在在您的网络中部署这些措施,可以防止将来在后量子时代中重建安全性和修复客户声誉的成本。

美国的量子公司,Quantum Xchange,正在使用QKD为华尔街的金融市场提供点对多点的安全信息传输。

我们必须承认,美国在这一领域并不是唯一的国家,甚至可能不是今天的领导者。中国已经在上海和北京之间建立了2000公里的QKD网络,并正在进行一个覆盖中国东部大部分地区的11000公里的网络扩展。他们还在太空积极部署使用QKD技术的卫星。

欧洲在这一领域也很活跃,目前正在规划建设覆盖欧盟大部分地区的量子通信基础设施。

归根结底,QKD提供了未来抵御量子计算机攻击的最终解决方案,而QRNG提供了目前可用的可证明的且有保证的保密链接。

八、QKD的未来是什么?

随着QKD技术的发展和成熟,它将成为包括空间网络在内的全球量子通信网络的基础。一个由航天器和地面站组成的全球网络,通过量子技术分发安全加密密钥,将能够应对新出现的和长期的数据安全威胁。

这不是科幻小说。2017年9月29日,奥地利和中国科学院院长举行了首次使用量子密码技术的洲际视频会议。维也纳和北京的空间站使用的量子密钥对是由中国卫星“墨子号“上的光学QKD有效载荷产生的。

这一事件让我们看到了量子未来,特别是量子通信的未来。但我们可以期待更多。量子中继器的发展将把一个只传输密钥的QKD网络转变成一个完整的量子互联网,它将把量子计算机集群连接在一起,执行我们今天甚至无法想象的计算。简而言之,由于量子技术的发展,一个华丽的新世界正在形成,而所有这些并非都是令人感到恐惧或危险。

结论:我需要知道什么来制定准备计划?

如前所述,信息是当今企业的重要资产,企业必须像国防机构保护机密信息一样积极地保护专有信息。因此,任何首席执行官或首席信息官如果想要知道这种保护技在未来该何去何从以及如何去实现,就必须了解网络和其他IT安全保护的现状。

制定一份准备工作或量子风险评估计划的清单至关重要,该清单应包括以下内容:

首先,了解数据和其他信息如何存储,以及谁可以访问最关键的信息。

每个首席执行官和首席信息官都需要记住:发生数据泄露是因为有人认为目标信息至关重要。如果高管们不知道哪些信息对他们的公司或机构来说是至关重要的,那么他们就必须找出答案。

其次,列出加密技术在现有网络和数据系统中的使用目录,并确定当前的网络保护将持续多长时间。

即使目前的保护措施有很长的保质期,在不到十年的时间里,除非采取措施使网络或数据系统达到量子安全,否则没有任何网络或数据系统是安全的。另一方面,如果对重要平台的保护已经过期或即将过期,这就提供了一个机会,可以通过结合混合工具和包括量子密码技术在内的可以逐步升级并在将来经得起考验的解决方案,来实现安全重置。

第三,确定哪些关键数据是公司或机构最重要的资产,并确定它们今天和明天是否有最好的保护。

所有网络安全解决方案的一般规则是 “皇冠上的宝石”——贵公司或机构的数据和系统—应得到最好和最直接的保护。这意味着它们应该得到量子安全的解决方案,这些解决方案可以随着时间的推移而持续下去,特别是在所预期的量子计算机问世之前的时间内。从今天开始,这就是QKD应该能够提供帮助的地。

最后,询问与您共享数据和信息的供应商是否具有量子安全加密,如果没有,请查明他们将在何时开始对其关键系统进行量子防护。

没有一个公司是孤岛。这意味着,无论在自身进行多少量子防护,都无法保护与易受量子攻击的其他公司或实体间共享的数据和信息。开启与销售商和供应商的对话,提醒他们需要对自己的数据和网络进行量子防护,并让他们有机会了解当今最新的量子安全技术,包括量子密码解决方案。

原文引用及注释

1、How does this work? A prime number is an integer, which cannot be factorized into smaller ones. For example, 23 is a prime number; 21 is not, even though its prime factors are 3 and 7. It is easy to multiply numbers, but much harder to invert this operation and find the prime factors, especially for large enough numbers. This difference, and the resulting difficulty in factorizing those large numbers, lies at the heart of current public-key cryptography

(这是如何实现的?质数是一个整数,它不能分解成更小的整数。例如,23是一个质数;21不是,它的质因数是3和7。数字的相乘很容易,但要反转这个运算并找到质因数就困难得多,特别是对于足够大的数。这种差异,以及由此导致的将这些大数字分解的困难,是当前公钥密码的核心。 )

2、Hannah Boland, “Quantum Computing Could End Encryption within Five Years, says Google Boss, Telegraph, January 22,2020,

https://www.telegraph.co.uk/technology/2020/01/22/googles-sundar-pichai-quantum-computing-could-end-encryption/.

3、DigiCert, Quantum’s Promise and Peril:2019 DigiCert Post-Quantum Crypto Survey,

https://www.digicert.com/resources/industry-report/2019-Post-Quantum-Crypto-Survey.pdf.

声明:本文来自中国信息协会量子信息分会,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。