文/柯善学

2020年10月,美国国土安全部(DHS)的网络安全与基础设施安全局(CISA)发布了一份《CISA 2019财年风险脆弱性评估信息图》。本文旨在对这张信息图,进行分析说明。

该信息图将2019财年完成的44项风险和脆弱性评估(RVA,Risk and Vulnerability Assessments)的分析结果,映射到MITRE ATT&CK框架。 该信息图识别出了在跨多个行业/部门 进行RVA期间,CISA观察到的常规成功攻击路径。网络攻击者可以利用这些攻击路径来损害组织。CISA鼓励网络管理员和IT专家查看该信息图,并应用推荐的防御策略,以防御观察到的战术和技术。

CISA将自己定位为国家的风险顾问。CISA提供各种风险管理和响应服务,以构建利益相关者的弹性并形成合作关系。CISA于2020年7月发布了第一版CISA服务目录。CISA的一项重要工作是网络安全评估。RVA(风险和脆弱性评估)是CISA向其关键基础设施合作伙伴提供的众多服务之一。

CISA(网络安全与基础设施安全局)

2018年11月,特朗普签署《2018年网络安全和基础设施安全局法案》,在国土安全部(DHS)下成立CISA(网络安全和基础设施安全局,Cybersecurity & Infrastructure Security Agency),负责保护国家关键基础设施免遭物理和网络威胁。这一任务需要政府和私营部门之间广泛的有效协调和协作。

CISA将自己定位为国家的风险顾问(We are the nation’s risk advisors)。CISA提供各种风险管理和响应服务,以构建利益相关者的弹性并形成合作关系。

CISA于2020年7月发布了第一版CISA服务目录。CISA服务目录的目的,是告知其利益相关者可用的服务,鼓励社区内的信息共享,并促进对物理和数字系统的保护。CISA致力于帮助所有类型的组织,更好地理解和提高弹性,并能使用所有可用的资源,无论这些资源是由联邦政府、商业供应商还是小企业提供。

CISA服务目录的核心是交互式服务门户,它首次为CISA利益相关者提供了访问CISA大量服务信息的单一参考位置。这是通过交互式元素实现的,这些元素允许读者通过涉众类型、服务类别、重点领域和他们自己的准备程度来筛选服务选择,以便查看特定于他们个人需求和能力的资源。下图是CISA的交互式服务门户页面:

图1-CISA服务目录

CISA的一项重要工作是网络安全评估(Cybersecurity Assessments)。包括漏洞扫描、网络钓鱼活动评估、风险和脆弱性评估、网络弹性评估、网络基础设施调查、远程渗透测试、Web应用程序扫描、网络安全评估工具(CSET)、验证架构设计评审(VADR)等。RVA(风险和脆弱性评估)只是CISA向其关键基础设施合作伙伴提供的众多服务之一。

信息图背景

RVA(风险和脆弱性评估)是CISA向其关键基础设施合作伙伴提供的众多服务之一。在一次RVA期间,CISA通过现场评估收集数据,并将其与国家威胁和脆弱性信息相结合,以便向组织提供按风险排序的可行的补救建议。这项评估旨在识别出这样的漏洞,即对手可能利用该漏洞以损害网络安全控制。在完成RVA后,组织将收到一份最终报告,其中包括业务主管的建议、具体的调查结果、潜在的缓解措施,以及技术攻击路径的详细信息。RVA只是CISA向其关键基础设施合作伙伴提供的众多服务之一。

为了帮助机构做出基于数据的风险决策,CISA可能会对评估数据进行分析,并将此信息提供给其合作伙伴。这就使得,请求CISA服务可以帮助更广泛的网络安全社区,了解漏洞趋势、对手活动、有效缓解措施,以更好地保护他们的网络。

CISA分析并绘制了2019财年RVA(风险和脆弱性评估)调查结果,以向关键基础设施实体提供其观察到的成功攻击路径列表。可查看RVA(风险和脆弱性评估)映射到MITRE ATT&CK框架的信息图,以了解对手如何横向移动和逐步提权,以及每种战术和技术的成功率百分比。CISA鼓励网络管理员和IT专家审查该信息图并应用推荐的防御策略,以防御观察到的战术和技术。

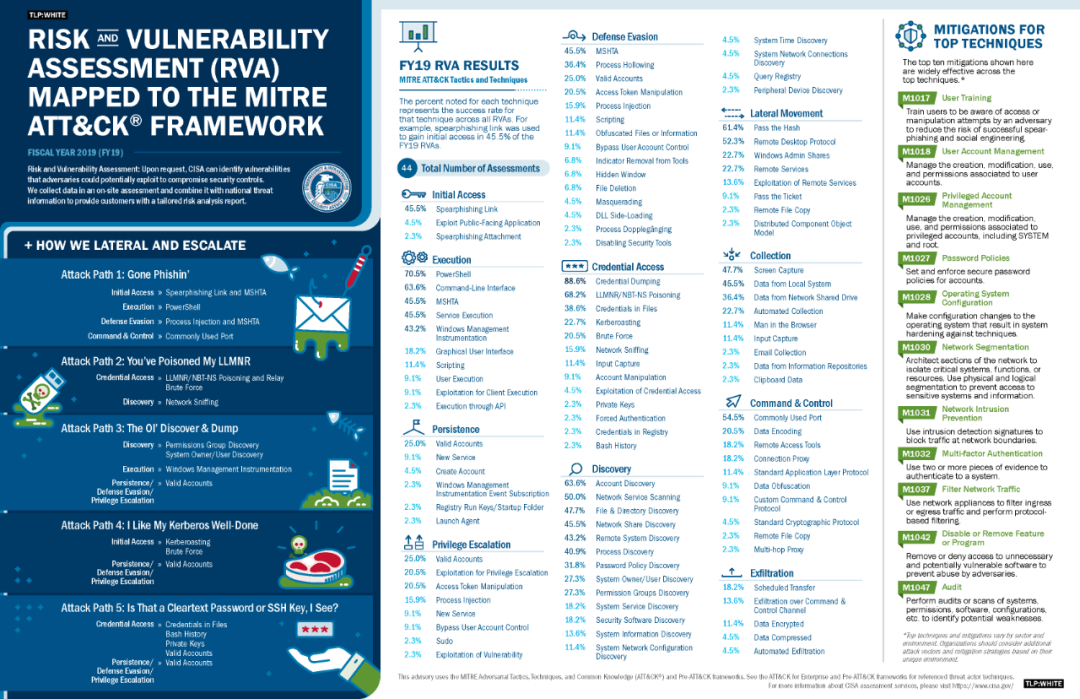

整张信息图如下所示:

图2-CISA 2019财年RVA(风险脆弱性评估)信息图

(此图不易看清,后面会将此图的局部放大)

该图主要包含三个部分:一是中间的调查结果(映射到ATT&CK框架);二是左侧的横向移动和提升权限示例;三是右侧的十大缓解技术。后面将分别介绍这三个部分。

注意:由于样本量有限(仅44例),所提供的数据不应被视为对美国境内复杂多变的行业/部门实体的严格统计学结果。组织应基于自身独特的环境,考虑其他攻击向量和缓解策略。

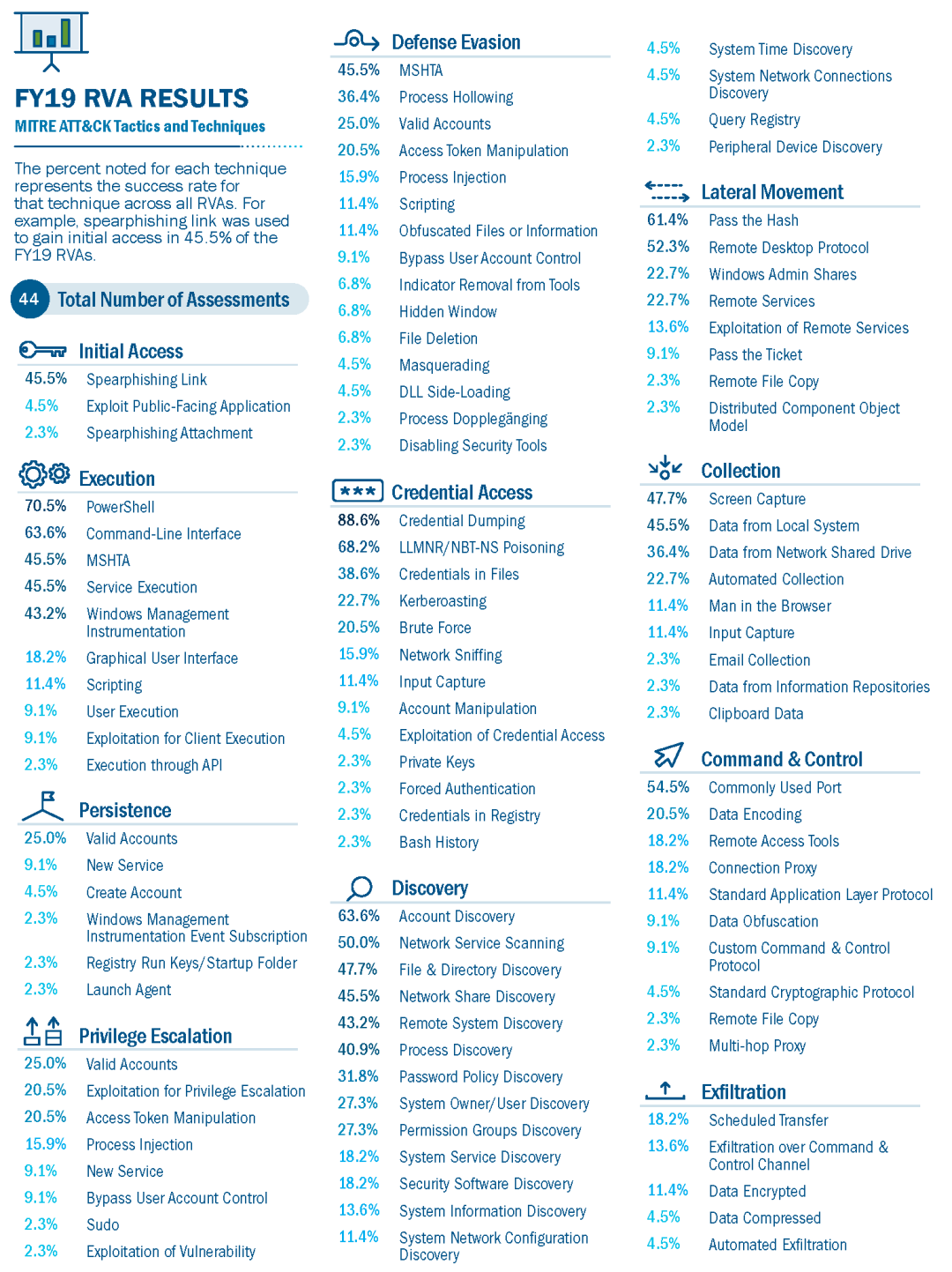

将风险评估结果映射到ATT&CK框架

信息图的中央位置,是2019财年的RVA调查结论。放大后如下所示:

图3-RVA调查结果映射到ATT&CK框架

解读:笔者不再翻译此图,因为此图完全对应于ATT&CK矩阵(如下图所示)。

上图中11个分类标签,正好对应于ATT&CK的11项战术;

每个战术下面,列出了具体的技术/子技术(没有被使用的技术,并未在图中列出);

每个技术/子技术名称前面的百分比,表示该技术在所有RVA中的成功率。例如,鱼叉钓鱼链接(Spearphishing Link)技术在FY19 RVA中以45.5%的成功率,实现了初始访问(Initial Access)战术。

每个战术之下的技术/子技术,按照成功率从高到低的顺序排列。成功率靠前的技术/子技术,反映了对手在使用某战术时的最常用技术。

这样一来,就通过ATT&CK的技术,展示了风险评估的结果。也就相当于,把风险评估的结果映射到ATT&CK框架中。

图4-ATT&CK矩阵(企业版)

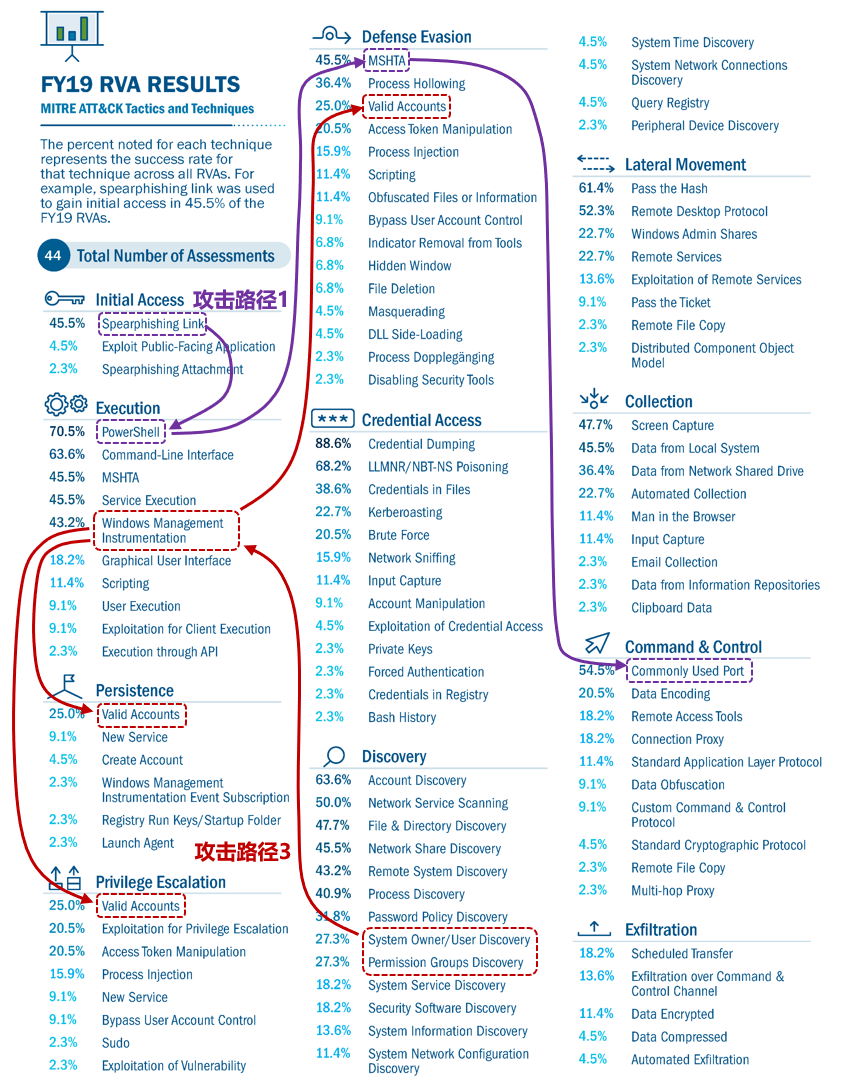

对手如何横向移动和提升权限

信息图的左侧,简述了对手如何横向移动和提升权限。放大后如下所示:

图5-对手如何横向移动和提升权限

此图列举了5条攻击路径。但是不大容易理解,故笔者根据此图,在图3的基础上,绘制了如下所示的攻击路线图:

图6-攻击路径示例

图解说明:

图中粗略展示了第1条和第3条攻击路径:第1条攻击路径用紫色表示;第3条攻击路径用深红色表示。

图中攻击路径的顺序并不严谨:因为ATT&CK战术与战术、技术与技术之间并非线性顺序。

第1条攻击路径中:每个战术所用的技术,基本都是该战术下成功率最高的技术。

未展示的第4条、第5条攻击路径:与第3条攻击路径有一大段相同路径,即“Persistence /Defense Evasion /Privilege Escalation”(持久化/防御规避/权限提升)这三个战术中的“Valid Accounts”(有效帐户)技术。

未展示的第2条攻击路径:战术“Discovery”中的技术“Network Sniffing”(网络嗅探),并未出现在图6中,可能是原图作者的疏忽。

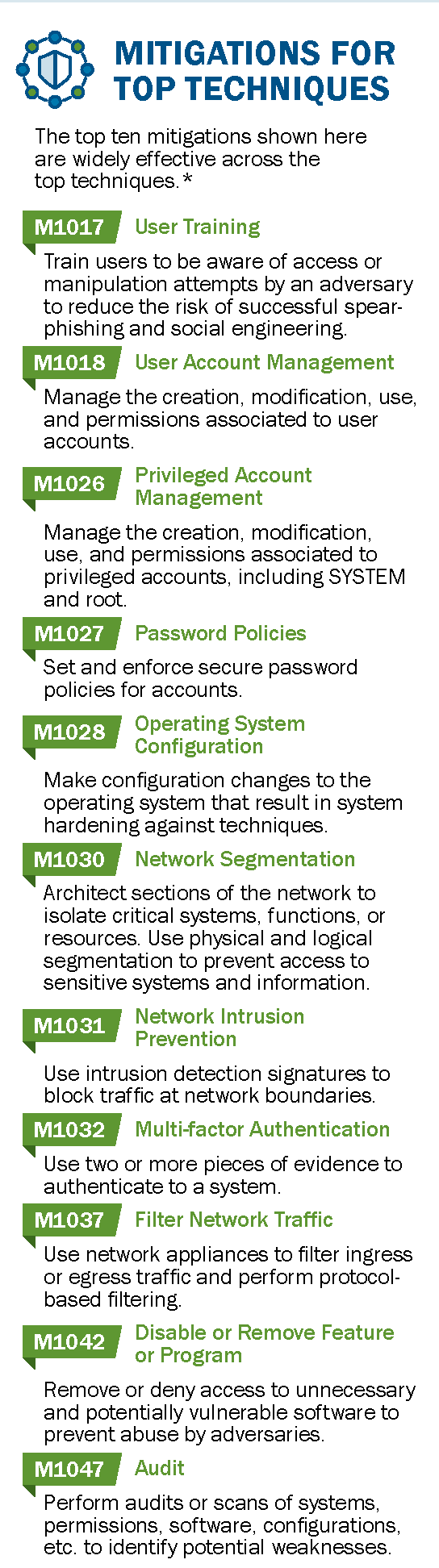

十大缓解技术

信息图的右侧,是对顶级技术(即排名前列的对手攻击技术)的缓解措施。放大后如下所示:

图7-十大缓解技术

这里所示的十大缓解措施,对所有顶级攻击技术都广泛有效。当然,顶级攻击技术和缓解措施因行业和环境而异。组织应根据自身独特的环境,考虑其他攻击向量和缓解策略。

M1017:用户培训(User Training)

培训用户,使其意识到对手的访问或操纵企图,以降低鱼叉钓鱼和社会工程成功的风险。

M1018:用户帐户管理(User Account Management)

管理与用户帐户相关的创建、修改、使用、权限。

M1026:特权账户管理(Privileged Account Management)

管理与特权帐户(包括SYSTEM和root)相关的创建、修改、使用、权限。

M1027:口令策略(Password Policies)

为帐户设置和强制执行安全的口令策略。

M1028:操作系统配置(Operating System Configuration)

对操作系统进行配置变更,以实现操作系统的强化(加固)。

M1030:网络分段(Network Segmentation)

架构设计网络的各个部分,以隔离关键的系统、功能、资源。使用物理和逻辑的分段,来防止对敏感系统和信息的访问。

M1031:网络入侵防护(Network Intrusion Prevention)

使用入侵检测特征,来阻止网络边界处的流量。

M1032:多因素认证(Multi-factor Authentication)

使用两个或更多的证据,向系统进行身份验证。

M1037:过滤网络流量(Filter Network Traffic)

使用网络设备,来过滤入口或出口流量,并执行基于协议的过滤。

M1042:禁用或删除功能或程序(Disable or Remove Feature or Program)

删除或拒绝访问不必要的和潜在的易受攻击的软件,以防止被对手滥用。

M1047:审计(Audit)

对系统、权限、软件、配置等进行审计或扫描,以识别潜在的脆弱点。

声明:本文来自网络安全观,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。