上个月,以色列安全公司Security Joes在公网发现过百套未设任何密码的智能灌溉系统,这意味着任何人都可通过网络访问并篡改其中的农作物、树木、城市及建筑群灌溉程序。

这款高端智能灌溉系统型号为ICC PRO,由摩托罗拉公司设计,用于农业、草皮及景观管理,已经在世界范围内得到广泛部署。

Security Joes公司联合创始人Ido Naor在上个月接受采访时表示,不少企业和市政部门都安装了ICC PRO系统,但却未对出厂设置做出任何更改,而在出厂设置中默认账户并没有密码保护。

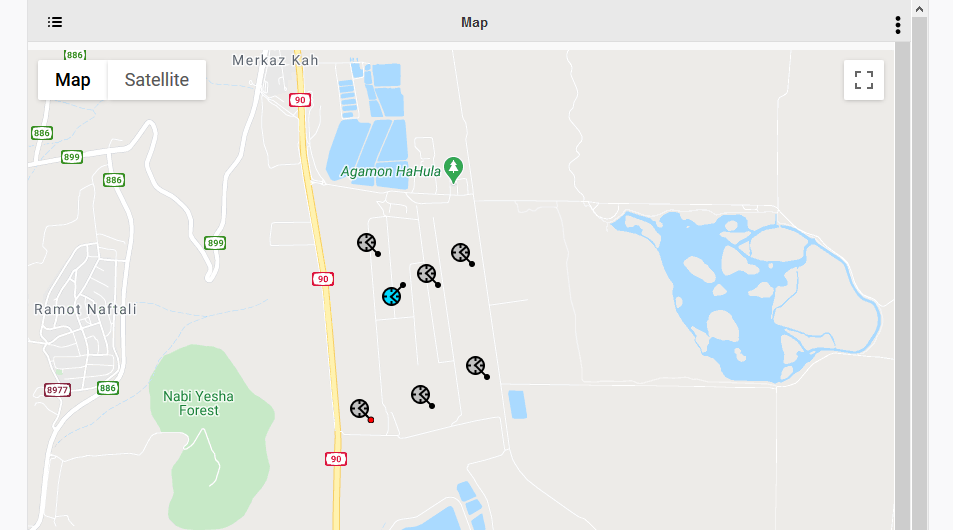

Naor指出,借助Shodan等物联网搜索引擎,人们可以轻松在网络上发现这些公开暴露的系统。

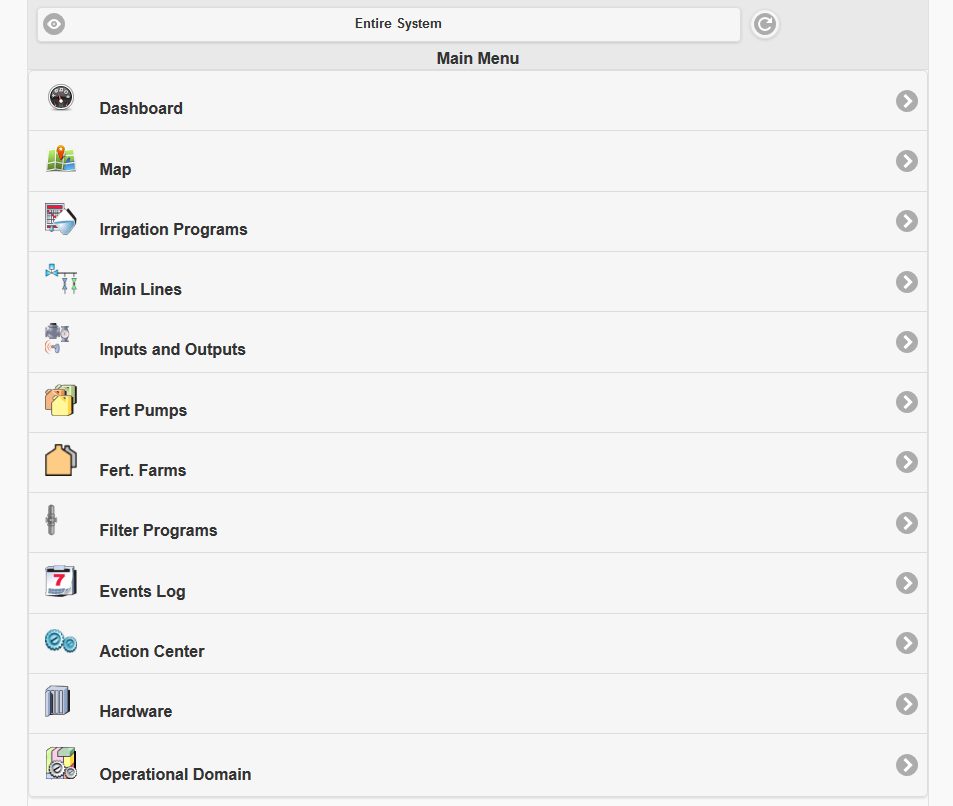

一旦攻击者找到这些可公开访问的联网ICC PRO灌溉系统,他们只需要输入默认的管理员用户名并按下回车键,即可直接访问智能灌溉控制面板。

Naor还强调,攻击者能够暂停或终止灌溉操作、更改设置、控制泵送水量及压力,甚至删除用户以锁定灌溉系统。

在上个月首次发现此问题时,网络上已经存在超过100套未设密码的ICC PRO灌溉系统。其中超过一半分布在以色列境内,其余系统则来自全球各地。

Naor于上个月向以色列CERT发布通告,与各受影响企业及摩托罗拉公司取得联系,随后还与其他国家/地区的各CERT团队共享了调查结果。

自上周起,情况开始有所好转。Naor对摩托罗拉的快速行动表示肯定,并对该公司向客户致信提醒灌溉系统在线暴露的补救举措表示赞赏。

在通告发布之后,各企业客户开始将灌溉系统放进防火墙或专用网络内。截至上周,可通过互联网访问的ICC PRO灌溉系统的实例数量降低至94套,目前又进一步减少至78套。

遗憾的是,虽然情况有所改善,但目前继续暴露在互联网上的大部分系统仍未对默认账户设置密码。

与今年四月的网络攻击无关

Naor之所以决定对物联网系统的安全性开展调查,是因为今年年初以色列政府表示伊朗黑客曾入侵以色列水资源管理系统并试图改变储备水位。幸好遭到入侵的系统仅与农用水泵相关,主要涵盖各类灌溉系统。

在此之后,以色列网络安全机构INCD发布了全国性警报,要求各供水及水处理设施变更其Web端管理系统的密码。

不过Naor提到,他在上个月发现的灌溉系统暴露问题与四月的攻击事件无关。

Naor在采访中指出,“这些系统是通过我们面向以色列国内各开放管理面板的监控规则发现的。”

他补充道,“Security Joes一直在关注各类新兴威胁,努力抢在攻击者之前采取行动。我们的一大重要使命,就是搜索外部管理界面以保证其免受攻击者的侵扰。我们也敦促其他组织与企业采取相同的防范措施。”

2018年,一篇由以色列研究团队撰写的论文认为,灌溉系统有可能遭受类似于僵尸网络的协同攻击活动的影响,通过排空水源在特定地区造成暂时性的水资源短缺。

原文链接:

https://www.zdnet.com/article/over-100-irrigation-systems-left-exposed-online-without-a-password/

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。