苹果公司给出的安全方案实际上是在“通过iOS为任意环境提供受控万能钥匙”。

尽管苹果公司一直在网络安全专业知识与投资方面表现积极,但这位技术巨头仍然面临着一系列艰难的挑战。Lab Mouse Security创始人Don A. Bailey就发现了这样一个问题。在接受福布斯采访时,他表示这种黑客攻击手段虽然不至于引发灾难,但却能够利用iOS设备对物联网设备(例如联网烤面包机以及智能电视)的信任进行恶意操作。在描述当中,他表示这意味着苹果自身的芯片将成为一种“万能钥匙”。

这类攻击活动确实值得重视:其首先要求黑客控制一项在互联网上公开且可供外部人士访问的物联网技术方案。正如Bailey所言,考虑到物联网设备当前存在的无数安全漏洞,获得这样的访问能力往往并不困难。而一旦黑客能够接入其中一台物联网装置,其即可开始利用相关装置在iOS当中的受信权限。

这一问题的产生,主要源自MFi芯片自身的技术原因——这是一款由苹果公司设计的芯片,其它希望将自家产品与iOS设备对接的制造商亦可使用。Bailey发现,iOS设备可能会在受到欺诈的情况下将网络私钥移交给包含此类芯片的受入侵设备。

Bailey解释称,“如果大家入侵了一台包含MFi芯片的设备,则可利用其单板模拟已经启用苹果MFi芯片的任意主机设备。苹果iOS设备无法保证MFi芯片不致受到恶意窃取……而且会自动将安全密钥提供给遭受黑客入侵的MFi设备。”

“大家可以利用MFi芯片冒充苹果设备或配件……并以欺诈方式骗取网络安全密钥。”他同时提醒称,这种攻击活动的成功前提,在于iOS用户必须接受即将配置给设备的密钥——这也成为阻止此类攻击的最后屏障。

通过这种方式,iOS设备将有可能传递加密密钥。这些密钥可被用于加入Wi-Fi网络,从而实现直接监视或者执行进一步攻击。Bailey在本月早些时候的阿姆斯特丹Hack in The Back大会上就作出演讲对此进行说明:“苹果公司给出的安全方案实际上是在通过iOS为任意环境提供受控万能钥匙。”他同时提到,苹果HomeKit家居系统正是典型的此类“环境”之一。

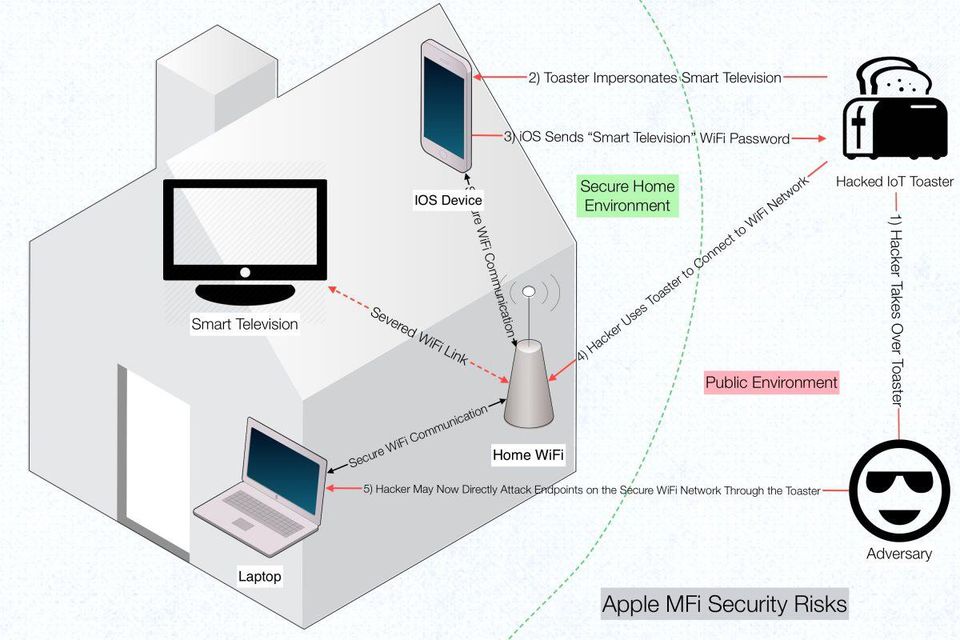

一旦黑客成功入侵物联网设备,那么其无需太多即可成功窃取到网络机密信息。正如Bailey在采访当中所言,他能够将整个流程整理为几张幻灯片。而在相关图表当中,他还设计出一套联网烤面包机遭遇黑客攻击的场景,攻击者将能够借此模拟智能电视并诱骗iOS设备为其提供接入家庭私有Wi-Fi的密钥。

网络安全研究人员Don Bailey强调了苹果MFi技术中存在的潜在安全风险。

已是老生常谈

Bailey认为,水平高超的黑客(例如美国国安局或者俄罗斯的精英数字间谍)不会采取这种窃取万能密钥的入侵方式;他们通常会采取难度更高的攻击手段,例如直接针对Wi-Fi路由器本身。

事实上,他更关注的是其几年前就已经作出的提醒。早在2016年,他就曾经帮助GSMA制定出保障物联网端点安全的指导性方针。那时候,他担心设备之间的信任问题,即不同设备间无法确保对方发来的连接申请安全可靠。很明显,这样的担忧已经变为现实。

Bailey警告称,如果苹果公司打算修复这项问题,那么可能需要数年时间。这是因为苹果公司不仅需要更新自身技术,同时也需要更新其授权给合作伙伴的MFi芯片。Bailey认为这意味着整个制造流程及内部系统都将随之产生变化。

他表示,他早在一年之前已经就这个问题与苹果公司取得了联系。苹果方面也将其视为一大潜在隐患。自那时起,他一直在与苹果公司合作建立解决方案。

苹果方面的一位发言人强调称,此类攻击活动无法直接从iOS设备当中窃取数据或者影响到Apple ID,而苹果公司正致力于解决Bailey发现的问题。这位发言人指出,“我们已经了解到这些理论漏洞的存在,并开始在最新版本的iOS系统中进行部分修复。”苹果方面已经确认了其中一项解决方案,即在iOS 11.3中添加HomeKit。但其并未公布其它修复程序的具体细节。Bailey则表示,这些安全漏洞并非只存在于理论层面,他已经在设计场景当中证实了其可利用性。

Bailey表示,苹果公司很可能会调整其无线配件配置(Wireless Accessory Configuration,简称WAC)规范,从而发送签名数据以保证声明来源的真实性——但这种作法“极为不切实际”。在另一方面,苹果公司也可能会找到一种能够将MFi身份同主机设备进行绑定的加密方式。后者虽然更有效,但却需要立足设备制造层面作出重大变更。

而就目前来讲,似乎并没有什么太好的解决办法。Bailey总结称,“苹果公司目前的修复手段非常苍白,因为他们确实无能为力。”

本文由安全内参翻译自Forbes

声明:本文来自安全内参,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。