关键字:营销活动 黑产攻击 恶意工具

发现时间:2020年8月

事件描述

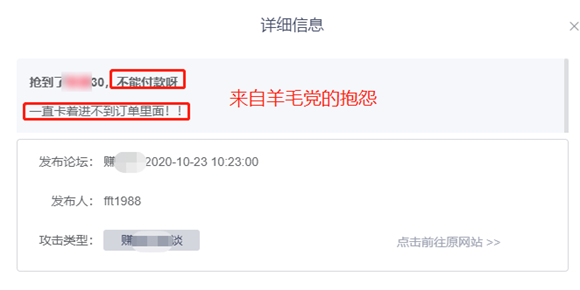

永安在线Karma业务情报引擎发现近期有一批针对某运营商超级星期五营销活动的作恶工具。根据Karma上的黑产情报动态,我们发现使用这一批工具影响力极大,甚至造成了羊毛党方面抱怨该运营商APP部分业务因抢购工具停摆,导致羊毛党利用工具自动下单后却无法支付。

概述

超级星期五是国内某家网络运营商自2020年6月起在“**营业厅”APP中举办的每周固定的营销活动。该活动初期是运营商联合外卖平台进行的“来吃霸王餐”活动,支付方式包括在线支付与手机积分兑换,可实现免费获取相关优惠券。伴随着活动影响力的逐渐变大,活动更名为“超级星期五”,抢购范围也逐渐增加了针对音视频网站会员、出行,还有线下饮品店的大额折扣券。

最初的活动仅与外卖平台一家的合作

近期新增的各类优惠券

伴随着该活动每周的升温,黑产也在蠢蠢欲动,尤其是最热门的10元购“满30减30”外卖红包,激发起了黑产对该活动的兴趣,对应的抢购工具也“应运而生”。不过真正检测到黑产大规模作恶动向的“实锤”是因为9月底的一次活动中,因众多黑产工具对活动接口的访问过多无法正常响应,导致大量黑产下单后无法再进行付款操作,造成支付超时,抢购订单被释放。羊毛党在交流社群内围绕着该活动存在的各种问题进行大规模的吐槽,也印证了该活动已经被大量人群关注并进行攻击。

不过话说回来,因为抢购工具导致无法下单这事挺常见,因抢购工具导致系统瘫痪无法支付,黑产方面还要卖惨反手找客服投诉这事咱是头一回听说。至于为啥这个抢购工具能够连带着把支付业务的响应速度打慢,我们不如直接利用Karma业务情报搜索引擎的专家工具分析功能将作恶方式分析一下。

工具分析

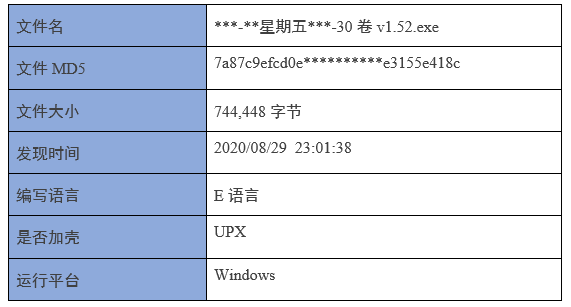

工具基本信息

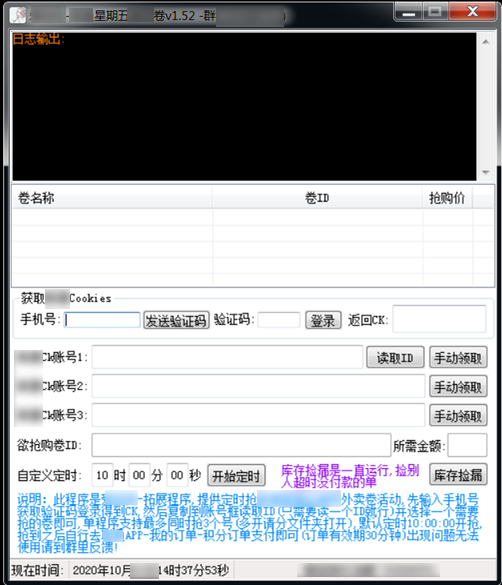

程序运行后界面:

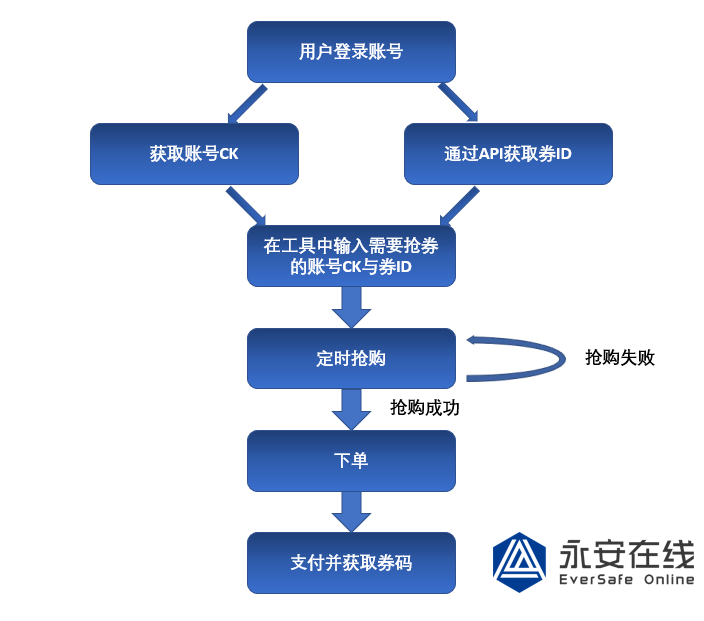

程序的运作流程图如下:

详细分析

该工具首次发现于2020年8月29日,是一款采用E语言编写,并且使用upx加壳的工具软件。脱壳后对该工具进行静态分析,我们可以确认该工具是一款协议工具,通过破解“**营业厅”app的业务接口通信协议,向该应用的后台服务器发送精心伪造的数据包,从而达到自动化批量抢购优惠券的目的。

相比于模拟按键脚本(触控精灵/按键精灵等),协议工具脱离了设备的限制,黑灰产利用协议工具可以更低成本完成批量化规模化作案,因此危害也更加严重。

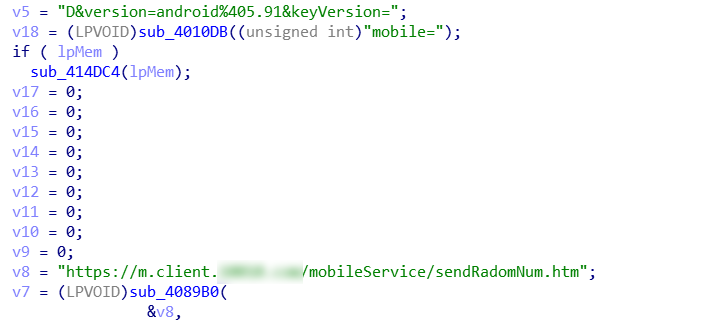

工具首先会调用接口:

https://m.client.100**.com/mobileService/sendRadomNum.htm

https://m.client.100**.com/mobileService/radomLogin.htm

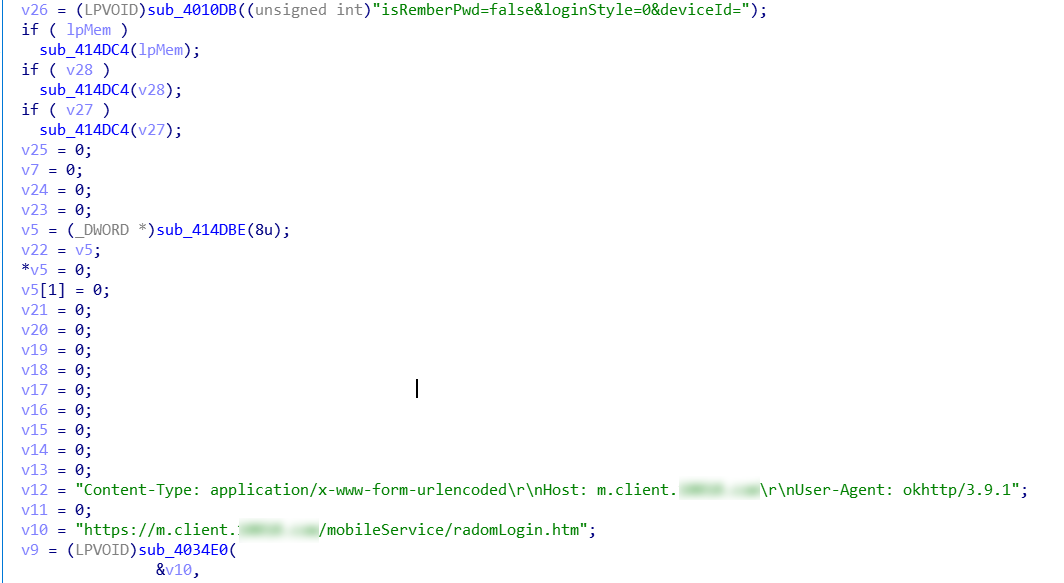

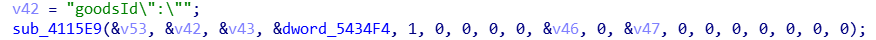

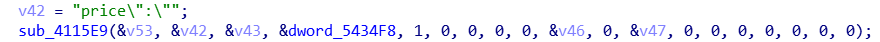

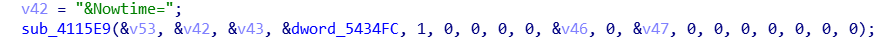

发送获取验证码的请求,填入验证码后发送登陆请求获取手机号对应cookie,之后就使用这个cookie对应的手机号进行抢券,此软件支持使用3个号码的cookie进行抢券,其部分代码片段如下所示:

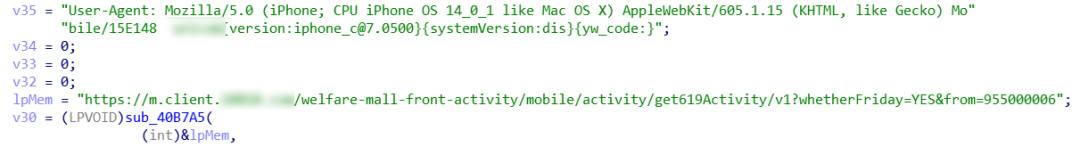

接下来软件使用以下接口获取优惠券的信息:

https://m.client.100**.com/welfare-mall-front-activity/mobile/activity/get619Activity/v1?whetherFriday=YES&from=955000006

其部分代码片段如下所示:

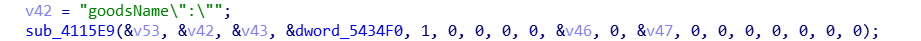

获取到优惠券信息后,用户即可开始使用工具抢购优惠券,使用的接口为:

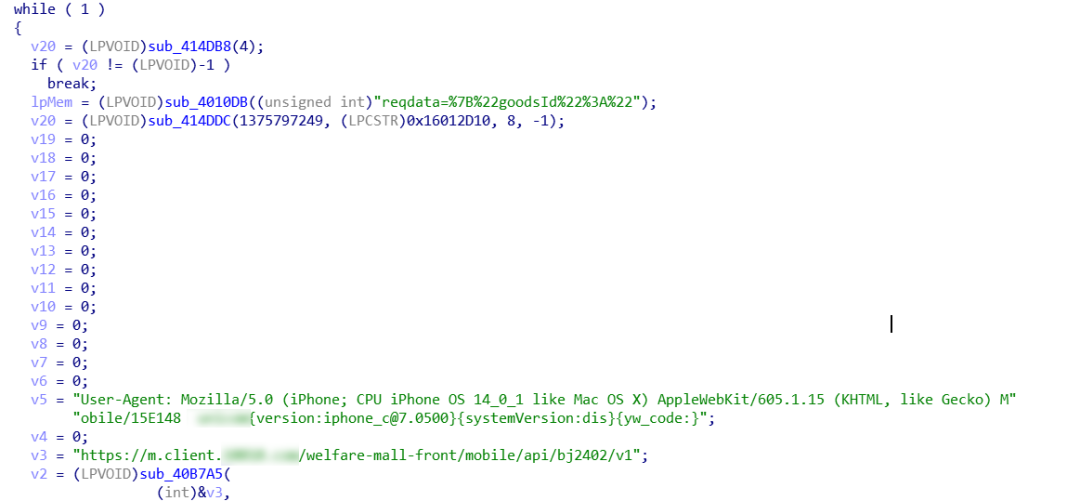

https://m.client.100**.com/welfare-mall-front/mobile/api/bj2402/v1

其部分代码片段如下所示:

循环抢券相关代码

抢到之后自行去APP-我的订单-积分订单支付即可。

基于以上分析,该工具软件属于典型的“黄牛”抢购软件,抢占了普通用户的资源,导致运营商为普通用户提供的商品优惠,被少数黄牛党非法获取,破坏了诚信、公平交易的市场秩序。

版本更迭差异:

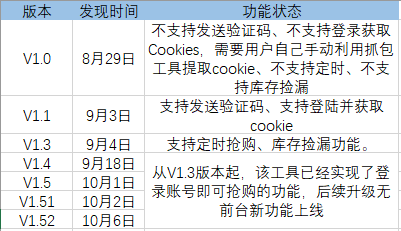

该作恶工具首次发现时间为8月29日,在Karma业务情报搜索引擎中我们发现该工具进行了多次的版本迭代,每次迭代都在降低黑产利用该工具的门槛,扩大该工具的影响力,继而影响后续越来越多的黑产开始利用该工具进行作恶。

该工具各版本间对比

黑灰产成本与获利

黑产在抢购成功后需支付对应的积分或金额,成本为10元。而在券码转售方面,转售价格一般为券码标价的8折,即30元的券码可销售价格为24元左右,去除掉成本后利润为14元左右。

成本:抢购成功后支付10元。

获利:出售券码价格24元,利润14元左右。

企业防范可行思路

该工具会定时循环访问厂商的https://m.client.100**.com/welfare-mall-front/mobile/api/bj2402/v1这个接口,且部分请求头的值写死在代码中,因此厂商可以以“是否定时循环访问该接口、多个账号请求头值相同”特征来区分出是自动化工具还是正常用户发起的请求。

从业务可用性的角度来说,由于该活动接口调用的是m.client.100**.com这个应用统一的接口来源,导致当该域名访问请求数量过多将造成整个连锁反应,严重影响其他用户的体验,可以通过拆分请求接口至活动专用接口,从而避免连锁反应,影响应用内其他业务的运转。

声明:本文来自永安在线反欺诈,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。