据 ArsTechnica 报道,此前在互联网上被广泛使用的电子邮件加密方法(PGP 与 S/Mime),已经曝出了两个严重的漏洞,或导致加密电邮在黑客面前暴露无遗。周日晚些时候,一名研究人员警告称,当前没有可靠的解决方案,只能建议那些为敏感通信采用加密标准的人们,立即将之从电子邮件客户端移除。

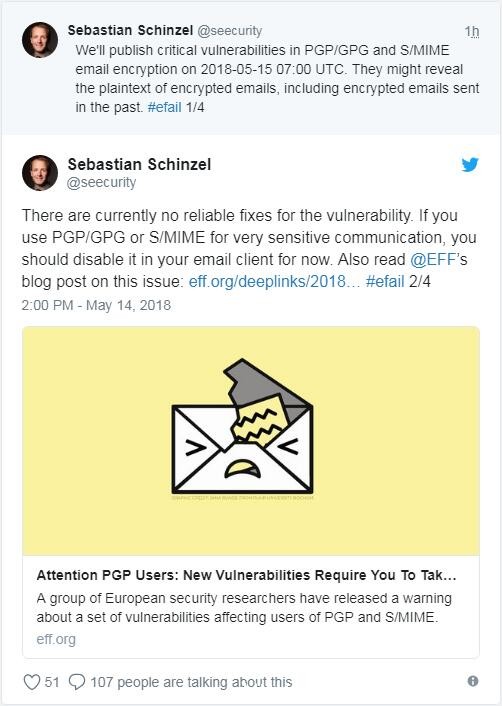

明斯特大学应用科学系计算机安全教授 Sebastian Schinzel 在 Twitter 上表示:

该漏洞或导致加密电邮明文泄露,甚至包括用户过去发送的加密邮件。

当前暂无针对该漏洞的可靠修复方案,如果你将 PGP/GPG 或 S/MIME 用于敏感通讯加密,则应该立即在电邮客户端中禁用。

此外,Schinzel 援引电子前沿基金会(EFF)的话称:

EFF 一直与研究团队进行着沟通,并且可以确认漏洞对那些使用这些工具进行 E-mail 通讯的人来说是一个直接的风险,包括对过去的信息内容也有潜在的影响。

Schinzel 和 EFF 博客文章都指出,用户应该禁用 Thunderbird、macOS Mail、Outlook 等邮件客户端中的相关加密插件。

将插件从上述 E-mail 客户端移除后,你的电子邮件将不会被自动加密。如果接收到了 GPG 加密的消息,请不要解密它们。

值得玩味的是,其仅明确提醒禁用那些集成了 GPG 的电邮客户端,而 Gpg4win、GNU Privacy Guard 等却不在此列。

当前公众对漏洞的细节知之甚少,不过研究团队很早就开始了这方面的攻击研究,比如 2016 年的 Drown(对 TLS 协议保护的通信进行了解密)。

其它从事 GPG 与 S/MIME 研究的人员包括 Damian Poddebniak、Christian Dresen、Jens Müller、Fabian Ising、Simon Friedberger、juraj somorovsky、Jörg Schwenk 。

除了明斯特大学(Münster University),研究人员还提到了波鸿鲁尔大学(Ruhr-University)和鲁汶大学( KU Leuven University)。

声明:本文来自hackernews,版权归作者所有。文章内容仅代表作者独立观点,不代表安全内参立场,转载目的在于传递更多信息。如有侵权,请联系 anquanneican@163.com。